Studie zum Einsatz von Cyber Security as a Service (CSaaS)

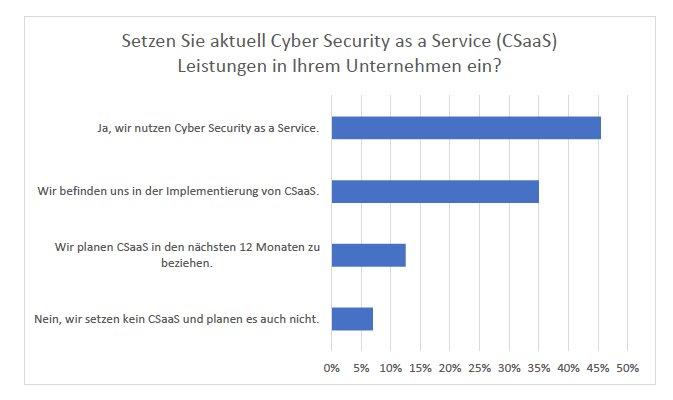

- 46 Prozent der Unternehmen setzen bereits auf Cyber Security as a Service (CSaaS)

- 35 Prozent befinden sich in der Implementierung

- Ein entscheidender Grund ist die 24/7-Überwachung

Für Unternehmen ist Cybersecurity in den letzten Jahren zu einem erfolgskritischen Faktor geworden. Die voranschreitende digitale Transformation, eine zunehmende Vernetzung von IT-Infrastrukturen sowie die stetige Professionalisierung der Cyberkriminalität bieten den Angreifern gute Bedingungen, um neue Angriffsvektoren zu identifizieren und Unternehmen zu attackieren.

Unternehmen können mithilfe externer Unterstützung durch Cyber Security as a Service (CSaaS) einen maßgeblichen Teil ihrer Cybersicherheit auslagern und den bestehenden Schutz der IT-Infrastruktur optimieren und modernisieren. Inwieweit Unternehmen diese Möglichkeiten bereits nutzen und aus welchen Gründen sie sich dafür oder auch dagegen entscheiden, hat Sophos im Rahmen einer Studie, die Techconsult im Auftrag ausgeführt hat, untersucht. 200 IT-Verantwortliche und -Entscheider aus deutschen Unternehmen mit 100 bis 999 Beschäftigten und aus unterschiedlichen Branchen sind dafür befragt worden.

Besonders Banken und Versicherungen setzen bereits auf Cyber Security as a Service

67 Prozent der befragten Unternehmen wurden in den vergangenen 24 Monaten Opfer von Cyberangriffen. Durch Cyber Security as a Service können Unternehmen ihre IT-Infrastruktur nicht nur reaktiv, sondern auch proaktiv gegen mögliche Angriffe zusätzlich schützen. So ist beispielsweise proaktives Threat Hunting eine optimale Ergänzung zu technischen IT-Security-Maßnahmen. Es zeigt sich, dass zahlreiche Unternehmen die Vorteile dieses Service-Modells schon für sich nutzen. So beziehen bereits 46 Prozent der befragten Unternehmen CSaaS, wobei dieser Anteil bei den Banken und Versicherungen (71 Prozent) besonders ausgeprägt ist. Darüber hinaus tendieren Unternehmen mit einer Größe von 500 bis 999 Mitarbeitern (51 Prozent) stärker zur Nutzung von CSaaS im Vergleich zu Unternehmen, die zwischen 100 und 249 Beschäftigte haben (45 Prozent).

Mehr als ein Drittel der befragten Unternehmen (35 Prozent) wiederum befinden sich gegenwärtig in der Implementierung von CSaaS, und weitere 13 Prozent planen den Einsatz in den nächsten 12 Monaten. Hier wird deutlich, dass viele Unternehmen aktiv in die Modernisierung ihrer IT-Security-Infrastrukturen investieren.

Jedes vierte Unternehmen hat CSaaS nach einem Sicherheitsvorfall implementiert

Unterschiedliche Faktoren sind ausschlaggebend für eine Entscheidung über den Einsatz von Security-Services. Die zentralen Beweggründe, die Unternehmen zum Einsatz oder zur geplanten Implementierung von CSaaS nennen, werden angeführt von der Möglichkeit der 24/7-Überwachung. Für über 45 Prozent der befragten IT-Verantwortlichen ist dieses der entscheidende Faktor.

Die steigende Komplexität von IT-Sicherheitsrisiken stellt für 41 Prozent der Unternehmen einen wichtigen Grund für den Einsatz von CSaaS dar. So werden IT-Infrastrukturen mit immer komplexer werdenden Sicherheitslücken und Angriffen konfrontiert und müssen mit diesen umgehen. Dies führt zwangsläufig zur Notwendigkeit von präventiven IT-Sicherheitsstrategien, die von 40 Prozent der befragten IT-Verantwortlichen ebenfalls als ein Grund für CSaaS genannt werden. Hier wird ein Wandel von reaktiven Security-Ansätzen zu einem proaktiven Vorgehen sichtbar. Durch proaktives Threat Hunting können Unternehmen zudem häufig Sicherheitsverletzungen abwenden, noch bevor diese tatsächlich eintreten; für 35 Prozent der Unternehmen sind schnelle Reaktionen auf Sicherheitsvorfälle daher mitentscheidend, und 35 Prozent wünschen sich eine Entlastung der eigenen IT-Abteilung (35 Prozent).

Zudem hat jedes vierte befragte Unternehmen (25 Prozent) CSaaS nach einem spezifischen

Sicherheitsvorfall implementiert. Als Resultat verzeichneten 70 Prozent dieser Unternehmen eine signifikante Verbesserung ihrer IT-Sicherheit und konnten seither keine weiteren Sicherheitsvorfälle feststellen. Ein weiterer Beleg dafür, dass externe Cyber Security-Leistungen vor Sicherheitsvorfällen schützen und die internen Teams unterstützen und ergänzen können.

Doch nicht alle sind überzeugt

Einige Unternehmen zeigen sich trotz aller möglichen positiven Effekte durch den Einsatz von CSaaS noch zögerlich, sich einen zusätzlichen IT-Sicherheitsservice von einem externen Dienstleister einzukaufen. Die Gründe hierfür sind unterschiedlicher Natur.

Von den befragten Unternehmen, die CSaaS nicht nutzen, führen 43 Prozent eine bereits umfassend gesicherte IT-Infrastruktur als Grund an. Weitere 36 Prozent sehen keinen Mehrwert im Vergleich zu ihrer bestehenden Infrastruktur, während ebenfalls 36 Prozent Bedenken hinsichtlich einer hohen Abhängigkeit von externen Dienstleistern äußern.

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Tschüss, Privatsphäre!

Die Circles-Funktion bei X war dazu gedacht, dass der Nutzer die Sichtbarkeit von Tweets auf explizit ausgewählte Konten einschränken konnte – ein Kreis Auserwählter sozusagen. Nur diese Gruppe konnte dann bestimmte Tweets sehen, sie waren nicht öffentlich.

Ab 31. Oktober 2023 wird es jedoch keine Privatsphäreeinstellung „pro Tweet“ mehr geben. Die einzige individuell einstellbare Option für einen Tweet liegt dann darin, den gesamten Account zu sperren, so dass nur genehmigte Konten Tweets lesen dürfen. Das verhindert aber nur, dass die Tweets öffentlich sichtbar sind. Alle mit dem Konto verbundenen Accounts sehen sämtliche Konto-Tweets.

Christopher Budd, Director Threat Research bei Sophos, sieht das kritisch: „Das Unternehmen hat sich bislang nicht dazu geäußert, was mit den Tweets geschieht, die aktuell noch unter „Circle-geschützt“ laufen. Das ist ein ziemliches Problem, da es sich um eine Privatsphäreeinstellung handelt und es ein echtes Risiko gibt, dass mit Absicht oder per Zufall Tweets, die nur für bestimmte Konten gedacht sind, nun öffentlich gemacht werden.

Jeder, der bislang die Circle-Funktion nutzte, um bestimmte Tweets zu schützen, muss momentan davon ausgehen, dass alle Circle-exklusiven Tweets öffentlich werden. Wer also ehemals „Circle-geschützte Tweets weiterhin privat halten will, sollte jetzt prophylaktisch handeln, da momentan noch nicht feststeht, was nach dem 31. Oktober mit diesen Nachrichten passiert.“

Zwei Tipps von Christopher Budd:

- Wer bei X aktiv bleiben und seine Circle-geschützten Tweets behalten möchte, lädt sich über „Einstellungen“ eine Kopie herunter. Danach sollten sämtliche Circle-adressierten Tweets zur Sicherheit manuell gelöscht werden, damit sie nicht eventuell in den öffentlichen Bereichen landen.

- Wer mit dem Gedanken spielt, X nicht mehr zu nutzen, sollte bei Bedarf eine potenzielle Übernahme des Kontonamens verhindern, da dieser bei einfacher Kontoschließung wieder zur Verfügung steht. Hier hilft es, das Konto nicht zu schließen, sondern es beizubehalten und leer zu lassen. Dazu werden einfach alle Tweets gelöscht und das leere Konto mit einem starken Passwort und Multi-Faktor-Authentifizierung beziehungsweise mit einer Authentifizierungs-App abgesichert.

LinkedIn: https://www.linkedin.com/groups/9054356/

Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Sophos unterstützt den Aufbau hybrider Wireless-Umgebungen mit neuen Wi-Fi 6 Access Points

Mit aus der Cloud gemanagtem Wi-Fi adressiert Sophos den Bedarf an skalierbaren, remote verwaltbaren Wi-Fi-Lösungen, um die steigende Anzahl von vernetzten Geräten und die Verbreitung von IoT-Systemen zu bewältigen. Die Kombination der Sophos AP6 Series mit den Sophos Switches bietet Channel-Partnern eine konsolidierte Single-Vendor-Access-Solution-Strategie, die den Aufwand und die Kosten für die Verwaltung mehrerer unterschiedlicher Systeme von verschiedenen Anbietern reduziert. Mit den erheblichen Leistungsverbesserungen von Wi-Fi 6 lassen sich Netzwerke, die oft noch mit einer Geschwindigkeit von 1-Gigabit arbeiten, modernisieren. Die neuen Lösungen von Sophos beheben häufige physikalische Engpässe und steigern die gesamte Netzwerkleistung der Wi-Fi-Infrastruktur im Unternehmen.

Vier neue Modelle der Sohos AP6 Series

Die Modelle Sophos AP6 420E, AP6 840, AP6 840E und der AP6 420X für den Außeneinsatz verfügen über mindestens eine integrierte 2,5-Gigabit-Schnittstelle für schnelle LAN-Verbindungen. In Kombination mit den Sophos Multi-Gigabit-Switches, die ebenfalls 2,5-Gigabit-Ethernet unterstützen, können Unternehmen hohe Geschwindigkeiten im gesamten Netzwerk sicherstellen. Die Access Points AP6 420E und 840E unterstützen Wi-Fi 6E, womit Unternehmen zusätzlich das das neuere und weniger Überlastete 6-GHz-Band nutzen können, das hohe Leistung für die neuesten Geräte sicherstellt.

Zentrale Verwaltung des Security-Ökosystems

Die Verwaltung der Sophos Access Points erfolgt ortsunabhängig über die Cloud-basierte Sophos Central Plattform, in der weitere Sophos-Lösungen zentral administriert werden können. Dies ermöglicht es Partnern, alle Kundeninstallationen zu überwachen, auf Alarme zu reagieren sowie Lizenzen und anstehende Verlängerungsdaten über eine einzige, intuitive Benutzeroberfläche zu verwalten. Zusätzlich können Administratoren über eine lokale Schnittstelle On-AP-Einstellungen vornehmen.

Verfügbarkeit

Die Sophos AP6 Series ist weltweit ab sofort über den Sophos Channel bei Partnern und Managed Service Providern (MSPs) erhältlich.

Weitere Informationen

- Sophos Sophos Wireless Wi-Fi Portfolio

- Informationen zu den Sophos Switche

- Informationen zu Sophos Firewall und Xstream Protection

- Blog Post mit weiteren technischen Details zur AP6 Series

Sophos ist ein weltweit führender und innovativer Anbieter von fortschrittlichen Cybersecurity-Lösungen, darunter Managed Detection and Response (MDR)- und Incident-Response-Dienste. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 500.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr.

Die Dienste und Produkte von Sophos werden über die cloudbasierte Management-Konsole Sophos Central verbunden und vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen. Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Aktenzeichen XY gelöst – Forensische Analyse realer Cyberangriffe deckt Taktiken der Angreifer auf

Sophos veröffentlicht heute seinen Active Adversary Report for Tech Leaders 2023. Der Bericht gibt einen detaillierten Einblick in das Verhalten und die Tools von Angreifern im ersten Halbjahr 2023. Auf Basis der Analyse der von Sophos bearbeiteten Incident Response (IR)-Fälle von Januar bis Juli 2023 hat Sophos X-Ops herausgefunden, dass die durchschnittliche Verweildauer von Angreifern (Zeit vom Beginn eines Angriffs bis zu seiner Entdeckung) bei allen Angriffen von zehn auf acht Tage und bei Ransomware-Attacken auf fünf Tage gesunken ist. Im Vergleichszeitraum im Jahr 2022 sank die Verweildauer von 15 auf 10 Tage.

Hohe Gefahr für die Kronjuwelen eines Netzwerks

Sophos X-Ops fand außerdem heraus, dass Angreifer im Durchschnitt weniger als einen Tag – etwa 16 Stunden – benötigten, um das Active Directory (AD) zu erreichen. Das AD verwaltet in der Regel die Identitäten und den Zugriff auf Ressourcen in einem Unternehmen. Der Zugriff der Angreifer auf das AD bedeutet, dass sie die Privilegien in einem System erweitern und eine Vielzahl von schädlichen Aktivitäten durchführen können.

„Ein Angriff auf das Active Directory eines Unternehmens ist aus cyberkrimineller Sicht sinnvoll. Das AD ist in der Regel das leistungsstärkste und privilegierteste System im Netzwerk und bietet einen umfassenden Zugang zu weiteren Systemen, Anwendungen, Ressourcen und Daten, die Angreifer für ihre Angriffe ausnutzen können. Wenn ein Angreifer das Active Directory kontrolliert, kann er das gesamte Unternehmen kontrollieren. Dieses Eskalationspotential und der hohe Wiederherstellungsaufwand eines Active Directory sind die Gründe, warum es so gezielt angegriffen wird", sagt John Shier, Field CTO bei Sophos.

Den Active-Directory-Server in der Angriffskette zu erreichen und die Kontrolle darüber zu erlangen, bietet Angreifern mehrere Vorteile. Sie können unbemerkt verweilen, um ihren nächsten Schritt zu planen. Sobald sie bereit sind, dringen sie ungehindert weiter in das Netzwerk des Opfers ein. Die vollständige Wiederherstellung einer kompromittierten Domäne kann ein langwieriger und mühsamer Prozess sein. Ein solcher Angriff beschädigt die Sicherheitsgrundlage, auf die sich die Infrastruktur eines Unternehmens stützt. Sehr oft bedeutet ein erfolgreicher AD-Angriff, dass ein Sicherheitsteam bei Null anfangen muss.

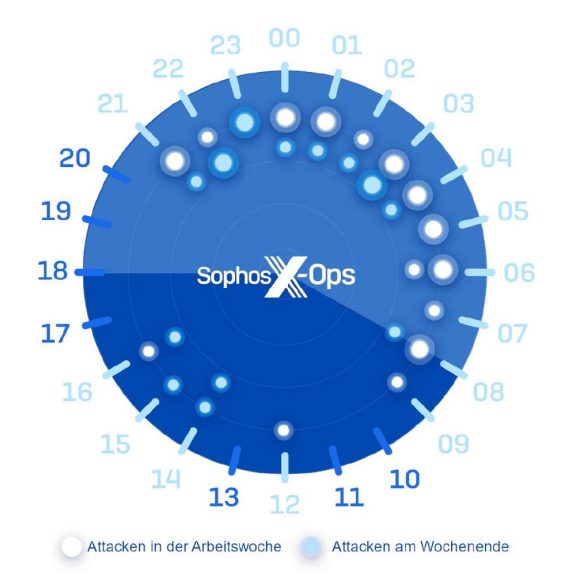

Ransomware: Kürzere Verweildauer und Angriffe außerhalb der Geschäftszeiten

Die Verweildauer bei Ransomware-Angriffen ist gesunken. In den analysierten IR-Fällen waren sie mit 69% die häufigste Angriffsart und die durchschnittliche Verweildauer betrug nur fünf Tage. Bei 81% der Ransomware-Angriffe wurde der endgültige Schadcode außerhalb der üblichen Arbeitszeiten gestartet. Von den Angriffen, die während der Geschäftszeiten ausgeführt wurden, fanden nur fünf an einem Wochentag statt.

Die Zahl der entdeckten Angriffe nahm im Verlauf einer Woche zu, vor allem bei der Untersuchung von Ransomware-Angriffen. Fast die Hälfte (43%) der Ransomware-Angriffe wurde entweder am Freitag oder am Samstag entdeckt.

„In gewisser Weise sind wir Opfer unseres eigenen Erfolgs. Mit der zunehmenden Verbreitung von Security-Technologien und -Diensten wie XDR und MDR lassen sich Angriffe früher erkennen. Eine kürzere Erkennungszeit führt zu einer schnelleren Reaktion, was wiederum zu einem kürzeren Zeitfenster für Angreifer führt. Gleichzeitig haben Kriminelle ihre Schachzüge optimiert, insbesondere die erfahrenen und gut ausgestatteten Ransomware-Ableger, die ihre Angriffe angesichts der verbesserten Verteidigungsmaßnahmen weiter beschleunigen. Das heißt aber nicht, dass wir insgesamt sicherer sind. Dies zeigt sich am Einpendeln der Verweildauer auf einem hohen Niveau bei Nicht-Ransomware. Angreifer dringen immer noch in Netzwerke ein, und wenn die Zeit nicht drängt, verweilen sie dort. Alle Security-Tools der Welt werden Unternehmen nicht retten, wenn sie nicht aufpassen und Systeminformationen nicht richtig interpretieren. Es braucht sowohl die richtigen Tools als auch eine kontinuierliche, proaktive Überwachung, um sicherzustellen, dass die Kriminellen am kürzeren Hebel sitzen. MDR kann die Lücke zwischen Angreifern und Verteidigern schließen, denn selbst wenn das Unternehmen einmal nicht aufpasst, passen wir auf", sagt Shier.

Über den Sophos Active Adversary Report for Tech Leaders

Der Sophos Active Adversary Report for Business Leaders baut auf weltweiten Sophos Incident Response (IR)-Daten aus 25 Branchen von Januar bis Juli 2023 auf. Die angegriffenen Unternehmen befanden sich in 33 verschiedenen Ländern auf sechs Kontinenten. Achtundachtzig Prozent der Fälle stammten von Unternehmen mit weniger als 1.000 Mitarbeitern.

Der Sophos Active Adversary Report for Tech Leaders bietet Sicherheitsexperten Daten über Bedrohungen sowie Erkenntnisse, um ihre Sicherheitsstrategie besser zu operationalisieren.

Um mehr über das Verhalten, die Tools und Techniken von Angreifern zu erfahren, lesen Sie "Time Keeps on Slippin‘ Slippin‘: The 2023 Active Adversary Report for Tech Leaders," von Sophos.

Sophos ist ein weltweit führender und innovativer Anbieter von fortschrittlichen Cybersecurity-Lösungen, darunter Managed Detection and Response (MDR)- und Incident-Response-Dienste. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 500.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr.

Die Dienste und Produkte von Sophos werden über die cloudbasierte Management-Konsole Sophos Central verbunden und vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen. Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Plötzlich Gemeinsamkeiten: Sophos entdeckt neue Übereinstimmungen zwischen Hive, Royal und Black Basta Ransomware

Die Dienste und Produkte von Sophos werden über die cloudbasierte Management-Konsole Sophos Central verbunden und vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen. Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos veröffentlicht in seinem Bericht "Clustering Attacker Behavior Reveals Hidden Patterns" neue Erkenntnisse über Verbindungen zwischen den bekanntesten Ransomware-Gruppen des vergangenen Jahres: Hive, Black Basta und Royal.

Ab Januar 2023 hatte Sophos X-Ops über einen Zeitraum von drei Monaten vier verschiedene Ransomware-Angriffe untersucht, bei denen einer auf Hive, zwei auf Royal und einer auf Black Basta zurückging. Dabei wurden deutliche Ähnlichkeiten zwischen den Angriffen festgestellt.

Obwohl Royal als sehr verschlossene Gruppe gilt, die keine Partner aus Untergrundforen sichtbar involviert, deuten feine Ähnlichkeiten in der Forensik der Angriffe darauf hin, dass alle drei Gruppen im Rahmen ihrer Aktivitäten entweder Partner oder hochspezifische technische Details teilen.

Sophos verfolgt und überwacht die Angriffe als "Cluster von Bedrohungsaktivitäten", die Verteidiger nutzen können, um die Erkennungs- und Reaktionszeiten zu verkürzen.

„Da das Ransomware-as-a-Service-Modell externe Partner für die Durchführung der Angriffe erfordert, ist es generell nicht ungewöhnlich, dass es Überschneidungen in den Taktiken, Techniken und Verfahren (TTPs) zwischen verschiedenen Ransomware-Gruppen gibt. In diesen Fällen handelt es sich jedoch um Ähnlichkeiten auf einer sehr feinen Ebene. Diese hochspezifischen Verhaltensweisen legen nahe, dass die Royal-Ransomware-Gruppe viel abhängiger von Partnern ist als bisher angenommen", sagt Andrew Brandt, leitender Forscher bei Sophos.

Die spezifischen Ähnlichkeiten umfassen insbesondere die folgenden drei Aspekte: Hatten erstens die Angreifer die Kontrolle über die Systeme der Ziele übernommen, kamen die gleichen spezifischen Benutzernamen und Passwörter zur Anwendung. Zweitens wurde die endgültige Payload in einem .7z-Archiv, das jeweils nach der Opferorganisation benannt war, bereitgestellt. Drittens wurden Befehle auf den infizierten Systemen mit denselben Batch-Skripten und Dateien ausgeführt.

Sophos X-Ops gelang es, diese Verbindungen im Rahmen einer Untersuchung von vier Ransomware-Angriffen aufzudecken, die im Zeitraum von drei Monaten stattgefunden hatten. Der erste Angriff erfolgte im Januar 2023 mit der Hive-Ransomware. Darauf folgten im Februar und März zwei Angriffe der Royal-Gruppe und sowie schließlich einer von Black Basta im März dieses Jahres.

Eine mögliche Ursache für die Ähnlichkeiten bei den beobachteten Ransomware-Angriffen könnte die Tatsache sein, dass gegen Ende Januar 2023 nach einer geheimen Operation des FBI ein großer Teil der Operationen von Hive aufgelöst wurde. Dies könnte dazu geführt haben, dass Hive-Partner nach einer neuen Beschäftigung suchten – möglicherweise bei Royal und Black Basta – was die auffälligen Übereinstimmungen in den folgenden Ransomware-Angriffen erklären könnte.

Aufgrund dieser Ähnlichkeiten begann Sophos X-Ops, alle vier Ransomware-Vorfälle als Cluster von Bedrohungsaktivitäten zu verfolgen.

„Wenn beim Bedrohungsaktivitäten-Clustering die ersten Schritte darin bestehen, die Zuordnung zu Gruppen vorzunehmen, besteht die Gefahr, dass Forscher sich zu sehr auf das ‚Wer‘ eines Angriffs konzentrieren und dabei wichtige Möglichkeiten zur Stärkung der Verteidigung übersehen. Das Wissen über hochspezifisches Angreifer-Verhalten hilft Managed Detection and Response (MDR)-Teams, schneller auf aktive Angriffe zu reagieren. Es hilft auch Sicherheitsanbietern dabei, stärkere Schutzmaßnahmen für Kunden zu entwickeln. Und wenn Schutzmaßnahmen auf Verhaltensweisen basieren, spielt es keine Rolle, wer angreift. Egal ob Royal, Black Basta oder andere – potenzielle Opfer werden die notwendigen Sicherheitsvorkehrungen getroffen haben, um Angriffe, die einige der charakteristischen Merkmale aufweisen, zu blockieren", sagt Brandt.

Bislang ist die Royal-Ransomware in diesem Jahr die zweithäufigste bei den Sophos Incident Response festgestellte Ransomware-Familie.

Weitere Informationen zu diesen Ransomware-Angriffen finden Sie im Bericht "Clustering Attacker Behavior Reveals Hidden Patterns".

Sophos ist ein weltweit führender und innovativer Anbieter von fortschrittlichen Cybersecurity-Lösungen, darunter Managed Detection and Response (MDR)- und Incident-Response-Dienste. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 500.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr.

Die Dienste und Produkte von Sophos werden über die cloudbasierte Management-Konsole Sophos Central verbunden und vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen. Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Ransomware im Einzelhandel: Kostenexplosion trotz Angriffsrückgang

Erfreulicher Rückgang der Angriffsraten, Ransomware dennoch größte Gefahr

Die Rate der Ransomware-Angriffe im Einzelhandel ist von 77 % im Jahr 2022 auf 69 % im Jahr 2023 gesunken. Dies ist ein erfreulicher Rückgang. Die Tatsache aber, dass immer noch über zwei Drittel der Einzelhandelsunternehmen im letzten Jahr von Ransomware betroffen waren und trotz dieses Rückgangs die Rate im weltweiten Vergleich weiterhin über dem Durchschnitt liegt, macht diese Schadsoftware zum größten Cyber-Risiko, dem Einzelhandelsunternehmen heute ausgesetzt sind.

Sicherheitslücken als Haupteinfallstor

Ausgenutzte Sicherheitslücken (41%) waren die Ursache für die meisten Ransomware-Angriffe im Einzelhandel, gefolgt von kompromittierten Zugangsdaten (22 %). Phishing war die dritthäufigste Ursache mit 17 % der Vorfälle. Insgesamt gab fast ein Drittel der befragten Einzelhändler (32 %) an, dass E-Mails (bösartige E-Mails oder Phishing) die Ursache für den Angriff waren. Weltweit gehörte der Einzelhandel zu den Branchen, bei denen Ransomware-Angriffe am häufigsten über ausgenutzte Schwachstellen und Phishing durchgeführt wurden. Umgekehrt wurde die Verwendung kompromittierter Anmeldedaten als Ausgangspunkt für Ransomware-Angriffe im Einzelhandel am wenigsten von allen Branchen verzeichnet (gemeinsam mit IT, Telekommunikation und Technologie).

Einzelhandel zahlt 10mal mehr Lösegeld als im letzten Jahr und 60 Prozent mehr als andere Branchen

Auf globaler, branchenübergreifender Ebene ist die Bereitschaft zur Zahlung von Lösegeld zwar insgesamt auf dem Niveau der letztjährigen Studie, die Höhe der Zahlungen selbst hat sich jedoch mit einer Steigerung von $ 812.360 auf $ 1.542.330 (€ 1.389.639,33) im Vergleich zum Vorjahr fast verdoppelt. Im Einklang mit dem globalen Trend hat auch die durchschnittliche Lösegeldzahlung im Einzelhandel mit $ 2.458.481 (€ 2.215.226,60)

im Vergleich zum Vorjahr beträchtlich zugenommen: Sie lag mehr als 10mal höher als im Bericht von 2022 ($ 226.044 bzw. € 204.095,13).

Der Einzelhandel zahlt aber nicht nur mehr Lösegeld als im letzten Jahr, sondern auch mehr als viele andere Branchen: Die durchschnittlichen Lösegeldzahlungen im Einzelhandel waren fast 60 % höher als der branchenübergreifende globale Durchschnitt ($ 1.542.330 bzw. € 1.389.639,33) in der diesjährigen Studie.

Auch der Anteil der Einzelhandelsunternehmen, die höhere Lösegelder zahlen, hat im Vergleich zur Studie aus dem Jahr 2022 zugenommen. Mehr als zwei Drittel der Einzelhandelsunternehmen (68 %) meldeten Zahlungen in Höhe von 1 Million US-Dollar oder mehr gegenüber rund 5 % im Vorjahr. Umgekehrt zahlten 6 % weniger als 100.000 US-Dollar, gegenüber 70 % im letztjährigen Bericht.

Versicherte Unternehmen mit hoher Bereitschaft zur Zahlung von Lösegeld

Im Gegensatz zu anderen Sektoren hatte der Versicherungsschutz nur einen geringen Einfluss auf die Wiederherstellungsrate im Einzelhandel. Allerdings hatte er einen erheblichen Einfluss auf die Bereitschaft das Lösegeld zu zahlen. Kurz gesagt: Einzelhandelsunternehmen mit einer eigenständigen Cyber-Versicherung waren eher bereit, Lösegeld zu zahlen, um Daten wiederherzustellen, als solche mit einer Cyber-Versicherung als Teil einer umfassenderen Geschäftspolice sind oder Unternehmen, die überhaupt keine Versicherung haben.

Rate der Datenverschlüsselung im Einzelhandel zum dritten Mal in Folge gestiegen

Die Datenverschlüsselung im Einzelhandel hat weiter zugenommen, wobei der Bericht 2023

den höchsten Verschlüsselungsgrad seit drei Jahren aufweist. Dies spiegelt die immer professionelleren Fähigkeiten der Angreifer wider, die ihre Methoden stetig erneuern und verfeinern. Fast drei Viertel der Ransomware-Angriffe (71 %) im Einzelhandel führten zur Verschlüsselung von Daten, womit diese Zahl verglichen mit 68 % und 54 % in den beiden vorherigen Jahren weiter gestiegen ist. Die steigende Verschlüsselungsrate geht mit einer sinkenden Fähigkeit der Unternehmen einher, bei Angriffen rechtzeitig Abwehrmechanismen zu aktivieren. Nur einer von vier Angriffen (26 %) wird gestoppt, bevor die Daten verschlüsselt werden können. Ein eher besorgniserregender Trend.

Dennoch steht der Einzelhandel insgesamt weltweit besser da als viele andere Branchen. Über alle Sektoren hinweg führten 76 % der Angriffe zu einer Datenverschlüsselung, und nur 21 % wurden gestoppt, bevor die Daten verschlüsselt wurden. Die höchste Häufigkeit der Datenverschlüsselung (92 %) wurde von Dienstleistungsunternehmen gemeldet.

Verschlüsselt und gestohlen

Bei 21 % der Angriffe im Einzelhandel, bei denen Daten verschlüsselt wurden, wurden auch Daten gestohlen. Dieser "Double-Dip"-Ansatz der Angreifer nimmt zu, da er die Möglichkeit Angriffe zu Geld zu machen, noch einmal erhöht. Die Drohung, gestohlene Daten öffentlich zu machen kann genutzt werden, um Zahlungen zu erpressen. Zudem lohnt sich für die Cyberkriminellen auch der Verkauf, die Daten sind heißbegehrte Handelsware m Darknet. Durch die steigende Häufigkeit von Datendiebstählen wird es immer wichtiger, Angriffe rechtzeitig zu stoppen, bevor Informationen exfiltriert werden können.

Datenrettungsrate im Einzelhandel hoch

97 % der Einzelhandelsunternehmen konnten ihre Daten nach einem Verschlüsselungsangriff wiederherstellen. 43 % der Einzelhandelsunternehmen gaben an, dafür Lösegeld gezahlt zu haben, mehr als zwei Drittel (68 %) verließen sich bei der Datenwiederherstellung auf Backups, was etwas weniger ist als der als der weltweite Durchschnitt von 46 % bzw. 70 %. 16 % der Befragten gaben an, mehrere Mittel zur Wiederherstellung verschlüsselter Daten einzusetzen.

Einsatz von Backups aber auch Anzahl der Lösegeldzahlungen rückläufig

Der Einsatz von Backups im Einzelhandel ging in der Umfrage von 2023 auf 68 % zurück von 73 % in der Umfrage von 2022. Dieser Rückgang bei der Nutzung von Backups entspricht dem globalen – eher besorgniserregenden – Trend, der einen Rückgang von 73 % im Jahr 2022 auf 70 % im Jahr 2023 verzeichnete. Was die Lösegeldzahlungen betrifft, so sank die Zahl der Lösegeldzahlungen im Einzelhandel von 49 % im Bericht von 2022 auf aktuelle 43 % im vorliegenden Bericht. Weltweit sind die Lösegeldzahlungen dagegen über alle Sektoren hinweg gleichblieben.

Wiederherstellungskosten im Einzelhandel etwas höher als im Branchendurchschnitt

Lösegeldzahlungen sind nur ein Element der Wiederherstellungskosten im Zusammenhang mit Ransomware. Ohne Berücksichtigung des gezahlten Lösegelds meldeten die Unternehmen weltweit einen Anstieg gegenüber dem Bericht von 2022. Auch die Wiederherstellungskosten für den Einzelhandel sind von $ 1.270.000 (€ 1.145.406,65) im Vorjahr auf $ 1.850.000 (€ 1.668.505,75) gestiegen – hiermit aber immer noch niedriger als die $1.970.000 (€ 1.776.802,10) aus dem Bericht für das Jahr 2021. Der Anstieg in diesem Jahr beruht möglicherweise auf den Herausforderungen des Sektors, die Datenverschlüsselungen bei Angriffen rechtzeitig zu stoppen. Außerdem kann die geringere Nutzung von Backups zur Wiederherstellung verschlüsselter Daten zu erhöhten Wiederherstellungskosten geführt haben.

Die Wiederherstellung von Daten dauert länger

Während die Zeit bis zur Wiederherstellung nach Ransomware-Angriffen im Einzelhandel weitgehend den Ergebnissen des Berichts von 2022 entspricht, ist der Prozentsatz derer, die sich in weniger als einem Tag erholen im Vergleich zum Vorjahr von 15 % auf 9 % gesunken

Der Prozentsatz der Unternehmen, die mehr als einen Monat für die Wiederherstellung benötigten, stieg auf rund 21 % von rund 17 % im Vorjahr, was darauf hindeutet, dass die Erholung in diesem Sektor nun länger dauert.

Auswirkungen auf das Geschäft

82 % der Einzelhandelsunternehmen, die von Ransomware betroffen waren, gaben an, dass die Angriffe auch zu Geschäftseinbußen führten. Dies entspricht dem weltweiten Branchendurchschnitt von 84 %.

Für den Sektor des Einzelhandels wie auch für alle anderen Branchen stellt sich die entscheidende Frage, wie die Cyberkriminellen ins Unternehmen gelangen und welche Angriffstaktiken die größten Risiken für diese Branche birgt. Sophos rät Unternehmen, eine Reihe von Maßnahmen zur weiteren Stärkung ihrer Abwehrschilde zu ergreifen:

- Sicherheits-Tools, die vor den häufigsten Angriffsvektoren schützen, einschließlich Endpointschutz mit starken Anti-Exploit-Funktionen, um die Ausnutzung von Schwachstellen zu verhindern

- Zero Trust Network Access (ZTNA), um den Missbrauch kompromittierter Anmeldeinformationen zu vereiteln

- Adaptive Technologien, die automatisch auf Angriffe reagieren, die Angreifer stören und den Verteidigern Zeit verschaffen, um zu reagieren

- 24/7-Bedrohungserkennung, -untersuchung und -reaktion, entweder intern oder in Zusammenarbeit mit einem spezialisierten Managed Detection and Response (MDR)-Dienstleister

- Optimierung der Angriffsvorbereitung, einschließlich regelmäßiger Backups

- Üben der Wiederherstellung von Daten aus Backups und die Pflege eines aktuellen Reaktionsplans für Zwischenfälle

- Aufrechterhaltung einer guten Sicherheitshygiene, einschließlich rechtzeitiger Patchings sowie regelmäßige Überprüfung der Konfigurationen von Sicherheitstools

Über die Studie

Von Januar bis März befragte ein unabhängiges Marktforschungsinstitut im Auftrag von Sophos 3.000 Verantwortliche in der IT oder Cybersecurity in Unternehmen mit 100 bis 5.000 Angestellten, mindesten 10 Millionen Umsatz, in 14 Ländern. Darunter befanden sich 351 Einzelhandelsbetriebe, die Auskunft darüber gaben, wie sich die Situation der Cybersicherheit aus ihrer speziellen Sicht darstellt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Sophos bringt Managed Detection and Response (MDR) für Microsoft Defender auf den Markt

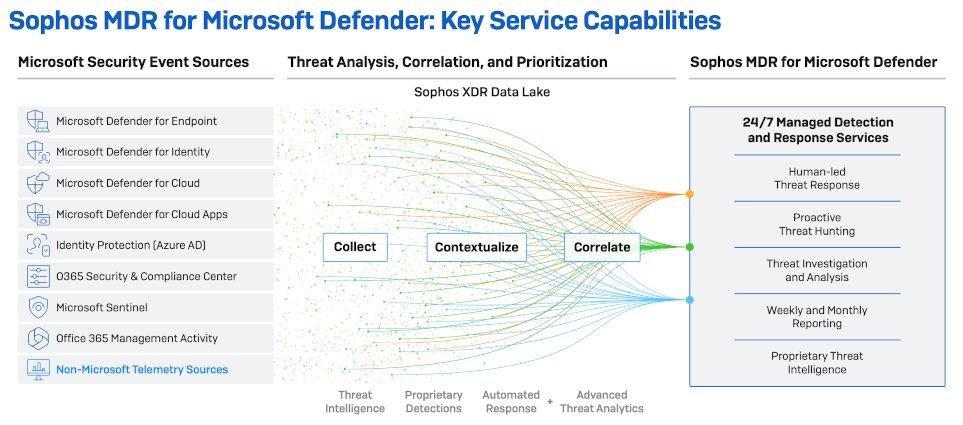

„Standard-Sicherheitstechnologien allein reichen nicht aus, um ambitionierte Angreifer daran zu hindern, einen Weg für ihre Machenschaften zu finden, wie die Fälle unseres Incident-Response-Teams zeigen. Angreifer sind extrem hartnäckig, und Unternehmen benötigen eine menschliche Sicherheitsebene. Damit haben Unternehmen die Möglichkeit, Bedrohungen zu entdecken und das Verhalten von Angreifern, die versuchen, Sicherheits-Tools zu umgehen, zu erkennen und zu reagieren, um Angriffe schnell und präzise zu stoppen“, sagt Raja Patel, Senior Vice President of Products and Managed Services bei Sophos. „Anstatt Unternehmen zu zwingen, bestehende Technologien abzuschaffen und zu ersetzen, unterstützen wir sie mit dem, was, wie und wo sie es brauchen – unabhängig davon, welche Sicherheitslösungen sie bereits verwenden. Für Channel-Partner, die Microsoft Security-Angebote anbieten, ergeben sich enorme Möglichkeiten. Sie können sicherstellen, dass Kunden vollständig geschützt sind und die Investitionen in bestehende Implementierungen maximieren.“

Sophos MDR für Microsoft Defender integriert Telemetrie von einer Vielzahl von Microsoft Security-Tools. Im Gegensatz zu anderen MDR-Angeboten, die sich auf Microsoft Defender for Endpoint oder Microsoft Sentinel beschränken und nur minimale Threat-Response-Funktionen bieten, stärkt Sophos MDR die gesamte Microsoft Security Suite, einschließlich:

- Microsoft Defender für Endpoint

- Microsoft Defender für Identity

- Microsoft Defender für die Cloud

- Microsoft Defender für Cloud-Anwendungen

- Identitätsschutz (Azure Active Directory)

- Office 365 Sicherheits- und Compliance-Center

- Microsoft Sentinel

- Office 365 Verwaltungsaktivität

Die Telemetriedaten aus diesen Quellen werden automatisch konsolidiert, korreliert und mit den Erkenntnissen aus dem Sophos Adaptive Cybersecurity Ecosystem und der Sophos X-Ops Threat Intelligence Unit, die aus mehr als 500 Sicherheitsanalysten, Threat Huntern, und anderen Spezialisten bei Sophos weltweit besteht, priorisiert. Dadurch ist das Sophos MDR Operations Team in der Lage, mehr Bedrohungen zu identifizieren und zu stoppen, als es Microsoft Security Tools oder andere Sicherheitstechnologien alleine könnten.

„Recherchen von IDC bestätigen, dass 65 Prozent der Unternehmen in den letzten zwölf Monaten einen signifikanten Ransomware-Vorfall hatten, trotz erheblicher Investitionen in Cybersicherheits-Tools. Grund dafür ist, dass oft nicht ein technologisches, sondern ein menschliches Problem besteht. Die meisten IT- und Sicherheitsteams sind in der Regel überlastet, unterbesetzt und mit zu wenig Ressourcen ausgestattet. Sie sind nicht in der Lage, die tägliche Flut von Warnungen und Problemen zu sortieren und zu bearbeiten, um den gewünschten Schutz zu erhalten, den sie sich von ihren aktuellen Tool-Investitionen versprochen haben“, sagt Frank Dickson, Group Vice President für den Forschungsbereich Security and Trust bei IDC. „Unternehmen, die den Microsoft Security Stack einsetzen, können mit Sophos MDR die Ergebnisse erzielen, die sie sich von ihren bestehenden Cybersecurity-Investitionen erhoffen.“

„Unser Leitprinzip ist es, Kunden die bestmögliche Sicherheit zu liefern. Fortschritte bei Technologien wie Extended Detection and Response (XDR) und generative KI sorgen für mehr Effizienz im Sicherheitsbetrieb. Aber das menschliche Element bleibt eine entscheidende Komponente, um fortschrittliche Bedrohungen zu stoppen“, sagt Kieron Newsham, Chief Technologist – Cyber Security bei Softcat. „Wir sind sehr zufrieden damit, wie Sophos MDR unseren Kunden hilft, den zunehmenden Fachkräftemangel und die wachsende Qualifikationslücke zu überwinden, um die bestmöglichen Cybersecurity-Ergebnisse zu erzielen, unabhängig von der Größe, Struktur oder den bisherigen Technologieinvestitionen des Kunden.“

Sophos MDR ist mit mehr als 17.000 Kunden aller Größen und Branchen das am weitesten verbreitete MDR-Angebot sowie die am besten und am häufigsten bewertete und getestete MDR-Lösung bei Gartner Peer Insights und G2. Es ist der einzige MDR-Service, der sowohl für bestehende Sicherheitslösungen von Drittanbietern als auch für das Sophos Angebot bereitgestellt werden kann. Neben Microsoft können Unternehmen über den Sophos Marketplace auch Telemetriequellen von weiteren Anbietern integrieren, darunter Amazon Web Services (AWS), Google, CrowdStrike, Palo Alto Networks, Fortinet, Check Point, Okta, Darktrace und viele andere.

Verfügbarkeit

Sophos MDR für Microsoft Defender ist ab sofort für alle Sophos MDR-Essentials-Kunden verfügbar, die Sicherheitstechnologien der Microsoft 365 E3- und E5-Lizenzen verwenden. Das anpassbare Angebot mit verschiedenen Threat-Response-Optionen ist über den globalen Sophos Channel von Reseller-Partnern und Managed Service Providern (MSPs) erhältlich.

Sophos ist ein weltweit führender und innovativer Anbieter von fortschrittlichen Cybersecurity-Lösungen, darunter Managed Detection and Response (MDR)- und Incident-Response-Dienste. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 500.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr.

Die Dienste und Produkte von Sophos werden über die cloudbasierte Management-Konsole Sophos Central verbunden und vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen. Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Sophos entdeckt 100 schädliche Treiber, die vom Microsoft Windows Hardware Compatibility Publisher (WHCP) signiert wurden

Bei vielen der gefundenen Treiber (81) handelte es sich um sogenannte „EDR-Killer“, die speziell dafür entwickelt wurden, verschiedene EDR/AV-Software auf den Systemen der Opfer anzugreifen und zu beenden. Diese Treiber ähneln den bereits im Dezember 2022 von Sophos X-Ops entdeckten Treibern. Die restlichen Treiber – 32 davon wurden von WHCP signiert – waren Rootkits. Viele dieser Programme wurden entwickelt, um vertrauliche Daten, die über das Internet gesendet werden, heimlich zu überwachen. X-Ops hat die bösartigen Treiber nach der Entdeckung umgehend an Microsoft gemeldet und die Probleme wurden mit dem letzten Patch Tuesday behoben.

Alle Details zu der Untersuchung gibt es im englischsprachigen X—Ops-Blog-Artikel. Dieser Beitrag ist eine Fortsetzung eines Beitrags vom Dezember 2022, in dem Sophos, Mandiant und SentinelOne über die Signierung mehrerer Treiber durch Microsoft berichteten. Diese Treiber zielten speziell auf eine breite Palette von AV/EDR-Software ab.

Christopher Budd, Director Threat Research bei Sophos X-Ops, über die aktuelle Entwicklung:

„Seit Oktober letzten Jahres beobachten wir einen besorgniserregenden Anstieg von Aktivitäten durch Kriminelle, die böswillig signierte Treiber ausnutzen, um verschiedene Cyberangriffe, einschließlich Ransomware, durchzuführen. Wir gingen damals davon aus, dass Angreifer diesen Angriffsvektor weiterhin ausnutzen würden, was sich nun bewahrheitet hat. Da Treiber häufig mit dem ‚Kern‘ des Betriebssystems kommunizieren und damit vor der Sicherheitssoftware geladen werden, können sie bei Missbrauch besonders wirksam bei der Deaktivierung von Sicherheitsmaßnahmen sein – insbesondere, wenn sie von einer vertrauenswürdigen Autorität signiert sind. Viele der von uns entdeckten bösartigen Treiber wurden speziell dafür entwickelt, EDR-Produkte anzugreifen und ‚auszuschalten‘, wodurch die betroffenen Systeme für eine Reihe bösartiger Aktivitäten anfällig werden. Es ist schwierig, eine Signatur für einen bösartigen Treiber zu erhalten, daher wird diese Technik vor allem von fortgeschrittenen Bedrohungsakteuren bei gezielten Angriffen eingesetzt. Darüber hinaus sind diese speziellen Treiber nicht herstellerspezifisch, sie zielen auf eine breite Palette von EDR-Software ab. Aus diesem Grund müssen sich alle IT-Security-Teams mit dem Thema auseinandersetzen und bei Bedarf zusätzliche Schutzmaßnahmen implementieren. Es ist wichtig, dass Unternehmen, die am Patch Tuesday von Microsoft bereitgestellten Patches implementieren.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

CIOs, IT-Leiter und IT-Mitarbeiter halten sich selten daran, was sie sich wünschen: Sicherheit für 5G

Im Rahmen seiner Umfrage zu Einsatz und Risiken der 5G-Technologie im industriellen Umfeld hat Sophos interessante Informationen herausgefunden. Es deutet einiges darauf hin, dass die Meinungen und die Nutzung von 5G je nach Unternehmensgröße und Position der befragten Mitarbeiter deutlich unterschiedlich sind.

Während fast ebenso viele Unternehmen in der Größe von 100 bis 499 und von 500 und mehr Mitarbeitern gefragt wurden, ist die Position der Antwortenden für die 5G-Umfrage durchaus unterschiedlich. In den Betrieben bis 499 Mitarbeitern haben mit 44 Prozent mehrheitlich CIOs oder IT-Leiter die Fragen zu 5G beantwortet, in den über 500 Mitarbeiter großen Unternehmen mit 43 Prozent klassische IT-Mitarbeiter.

5G: strategisch oder taktisch und in welchem Bereich?

In kleinen und mittleren Unternehmen scheint der Bedarf an 5G-Technologie für die Anbindung und Vernetzung von IoT und OT, beispielsweise für Produktionsstraßen, Machine-to-Machine-Kommunikation, Logistik oder andere Bereiche durchaus strategischer Natur zu sein. Immerhin haben 91 Prozent der CIOs und IT-Leitenden dies bestätigt. Hingegen in größeren Firmen sehen 83 Prozent der klassischen IT-Mitarbeiter 5G als eine der potenziellen Netztechnologien. Dies legt die Vermutung nahe, dass 5G sowohl eine strategische Technologie als auch eine pragmatische Konnektivitätskomponente ist.

Auch in der Priorisierung der Anwendung im Unternehmen scheinen sich CIOs, IT-Leiter und IT-Mitarbeiter einig zu sein: der höchste Bedarf sowohl bei Unternehmen von 100 bis 499 und von 500 und mehr Mitarbeitern liegt in der Produktion und Logistik mit 58 und 67 Prozent.

Für wen ist Sicherheit von 5G ein Thema?

Eines im Voraus, die befragten IT-Experten in den Unternehmen sind sich alle mehrheitlich mit je rund 74 Prozent einig, dass die 5G-Technologie in ihren Unternehmen spezielle Security-Technologie erfordert. Allerdings bestehen durchaus Unterschiede bei denen, die für 5G keine gesonderten Sicherheitsmaßnahmen für nötig halten.

In Unternehmen mit 100 bis 499 Mitarbeitern, bei denen hauptsächlich CIOs und IT-Leiter geantwortet haben, sind es 22 Prozent, die keine speziellen Sicherheitsmaßnahmen in Betracht ziehen würden. Bei den größeren Betrieben über 500 Mitarbeitern, bei denen klassische IT-Mitarbeiter mehrheitlich Feedback gaben, sind es nur 15 Prozent.

Allerdings zeichnet sich ein Bild ab, dass die Befragten aller Unternehmensgrößen und Positionen nicht konsequent handeln. Bei der Frage, ob gesonderte Security-Maßnahmen umgesetzt werden, antworteten 43 Prozent der Befragten in Firmen mit bis zu 499 Mitarbeitern – darunter mehrheitlich CIOs und IT-Leiter – mit einem Nein. Gleiches gilt für die Unternehmen mit über 500 Mitarbeitern: 43 Prozent der Befragten – darunter hauptsächlich klassische IT-Mitarbeiter – schlossen sich dem Nein an.

Über die Umfrage

Sophos hat im zweiten Quartal 2023 mit Hilfe der Marktforschung von techconsult die IT-Leiter und -Mitarbeiter aus 200 deutschen Unternehmen in der Größenordnung von 100 bis über 500 Mitarbeitenden zu ihrer Verwendung der 5G-Technologie befragt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Wenn die mobilen Daten baden gehen: Der ultimative Urlaubscheck für die sichere Nutzung von Smartphone, Tablet & Co.

Urlaubszeit bedeutet auch immer viel Organisation und Vorbereitung. Mittlerweile gehören nicht nur Sonnencreme und Badehose obligatorisch ins Reisegepäck, sondern auch Handy, Tablet oder für manch einen sogar das Arbeitslaptop. Aber unsere nützlichen Helfer sind unterwegs vielen Gefahren ausgesetzt – Diebstahl, Tauchgang oder sogar Virenbefall.

Sophos hat daher ein paar Maßnahmen zusammengestellt, mit denen Geräte und Daten sicher durch den Urlaub kommen. Am besten VOR der Abreise anzuwenden:

1. Backup aller Geräte machen

So regelmäßig wie Zahnarzt-Checkup und Co. sollte man auch Sicherheitskopien seiner Daten machen. Viele Systeme machen das nach einem bestimmten Turnus selbst, wenn das noch nicht geschieht, ist vor dem Urlaub der richtige Zeitpunkt dafür. Und wie das immer so ist mit der Sicherung von Sachen – wer vorher ausmistet, hat danach weniger zu lagern. Also eine gute Gelegenheit, sich von angesammelten Daten zu trennen oder sie in einer sicheren Cloud abzulegen. Mit weniger Gepäck reist es sich leichter – auch ins Ausland, wo man in bestimmten Regionen nämlich seine Datenmenge angeben muss.

2. Alle Geräte verschlüsseln

Je einfach der Sperrcode zu merken ist, desto leichter ist er auch zu knacken. Als Gedankenstütze kann man seine PIN nach einem System, das man selbst auch in Chaossituationen noch durchschaut, an einem anderen Ort sicher hinterlegen. Für die SIM-Karte sollte auch ein eigener PIN eingerichtet und aktiviert sein (bei Diebstahl des Geräts sehr nützlich).

Bei Mitnahme eines Firmenlaptops gilt: sehr gutes Passwort auswählen (Groß-und Kleinbuchstaben, Zahlen, Sonderzeichen und lang) und auch die Festplatte gesondert verschlüsseln.

3. Öffentliches Wi-Fi nutzen, ja, aber:

Kann man machen, da die Gefahren hier kalkulierbar und aufzuhalten sind. Aber bitte auf sicheren Seiten surfen, erkennbar an https://. Noch sicherer ist die Einrichtung eines VPN-Tunnels für jeglichen Internetverkehr. Wer kein öffentliches Wi-Fi verwenden möchte, kann sich eine lokale SIM-Karte mit einem Prepaid-Datentarif für die Dauer des Aufenthalts kaufen. Aber: da die meisten Länder von ihren Telefonanbietern verlangen, dass sie über so genannte legale Abhörmöglichkeiten verfügen, sind diese mobilen Datentarife nicht anonym.

4. Keine Kiosk-PCs an Flughäfen oder Hotels nutzen

Nur wenn es die einzige Alternative ist, sollte man dieses Angebot nutzen. Dabei gilt: So wenig Logins oder persönliche Daten angeben wie möglich, nur die nötigsten Anwendungen wie zum Beispiel Ausdruck einer Bordkarte oder ähnliches ausführen. Niemals Online Banking.

5. Einreisebedingungen des Urlaubslandes beachten

Meist verläuft die Einreise problemlos. Es gibt aber auch Länder, die die mitgeführten Geräte sehr gewissenhaft prüfen und zum Teil Kopien von Datenspeichern machen. Wer das nicht möchte, sollte die Mitnahme des Gerätes noch einmal überdenken. Einige Urlaubsparadiese verlangen Adresse (auch der E-Mail) und Telefonnummer. Am besten VOR der Einreise die entsprechenden Bestimmungen des Ziellandes beachten.

6. Sonderfall: Unerwartete geschäftliche E-Mail

Nur weil man selber Ferien macht, urlauben ja nicht auch alle Kollegen. Kommt eine unerwartete und seltsame Nachricht von einem Mitarbeiter oder Geschäftspartner, sollte man nicht direkt darauf antworten, sondern diese erst einmal via anderer Kanäle (Telefon, SMS, Firmen-Chatprogramm) verifizieren. Denn die Chance einer zielgenauen Phishing-E-Mail ist groß.

Ein letzter Rat zum Schluss: Mit den oben genannten Tipps kann man seine Geräte guten Gewissens mit in den Urlaub nehmen. Aber ob Zuhause oder im Ausland hat sich der internationale Merksatz bewährt: „If in doubt, let it out!“ – im Zweifel lieber Finger weg.

Sophos wünscht einen sorglosen Sommer!

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()