Sophos MDR und XDR jetzt in Google Workspace integriert

Um der cloudbasierten und kollaborativen Arbeitsweise gerecht zu werden, hat Sophos seine Lösungen nun auch in Google Workspace integriert, um die geschäftskritischen Produktivitätstools und Daten in der Google-Welt vor ausgefeilten Angriffen zu schützen. Google Workspace (ehemals G Suite) beinhaltet zwar integrierte Sicherheitskontrollen, die Untersuchung und Validierung der anfallenden Daten und die Reaktion auf Bedrohungen kann jedoch für Sicherheitsteams mit geringen Ressourcen eine Herausforderung darstellen. Hier setzt das Sophos-Sicherheitsökosystem mit Extended Detection and Response (XDR) und den Sophos Managed Detection and Response (MDR)-Services an.

Die Integration von Sophos sammelt und korreliert alle relevanten Sicherheits- und Telemetriedaten aus der Google Workspace-Produktivitätssuite. Das verschafft den MDR-Analysten den entscheidenden Einblick, um Bedrohungen frühzeitig zu erkennen und zu stoppen. Der MDR-Dienst bietet eine 24/7-Sicherheitsüberwachung, filtert redundante Alarme heraus und untersucht Bedrohungen in der Google Workspace-Umgebung, wie zum Beispiel den unbefugten Zugriff auf Google-Konten oder schädliche Mail-Aktivitäten.

Unternehmen, die Sophos XDR für interne Untersuchungen und Reaktionen nutzen, können die Telemetrie jetzt zusätzlich für den Google Workspace integrieren. Damit werden potentiell schadhafte Aktivitäten, wie verdächtige Logins, Aktivitäten mit geschützten Nutzerkonten oder anomale Änderungen an Administratoreinstellungen mit Bedrohungsmeldungen aus anderen Quellen korreliert und erkannt.

Sophos bietet die Einbindung der MDR- und XDR-Lösungen schlüsselfertig für eine Reihe von Technologien und Drittanbietern an. Integrationen mit Produktivitäts-Tools wie Microsoft 365 und jetzt auch Google Workspace sind für alle neuen und bestehenden MDR- und XDR-Kunden ohne zusätzliche Kosten verfügbar.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Fake-Romantik braucht es nicht mehr: Kryptowährungsbetrüger bieten ihr Pig Butchering-Modell weltweit als Serviceleistung an

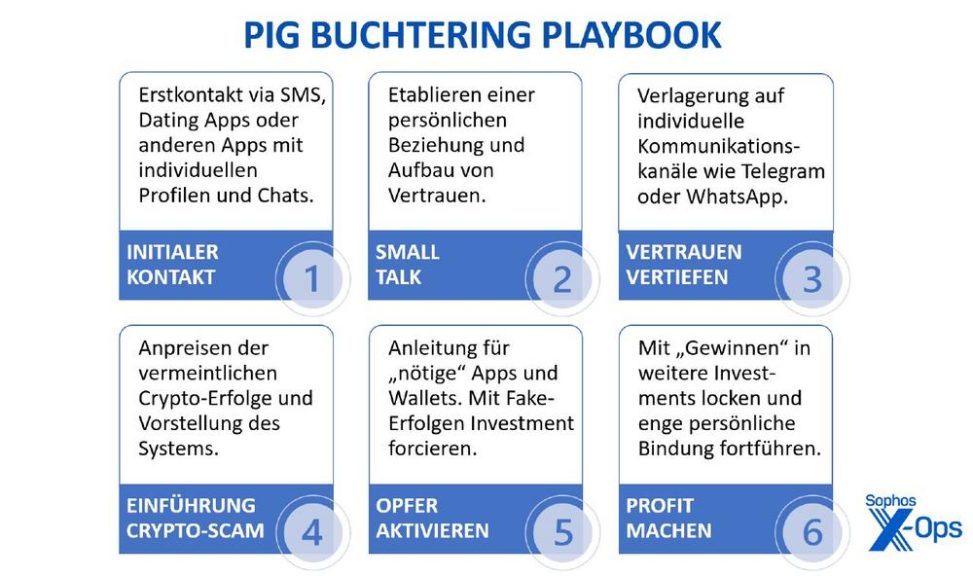

Sophos hat aufgedeckt, wie Sha-Zhu-Pan-Betrüger für ihre vermeintlich auf Romantik zielenden so genannten Pig-Butchering-Betrügereien inzwischen ein Geschäftsmodell nutzen, das dem „Cybercrime-as-a-Service“ ähnelt. Dabei verkaufen die Betrüger Sha-Zhu-Pan-Kits im Dark Web auf der ganzen Welt und expandieren so in neue Märkte. Sophos beschreibt diese Operationen (auch bekannt als Pig Buchtering) in dem Artikel „Cryptocurrency Scams Metastasize into New Forms“. Die neuen Sets stammen von Banden des organisierten Verbrechens in China und stellen die technischen Komponenten bereit, die für die Umsetzung eines speziellen Pig-Butchering-Programms namens „DeFi savings“ benötigt werden. Die Kriminellen stellen DeFi-savings als passive Anlagemöglichkeiten dar, die Geldmarktkonten ähneln. Die Opfer müssen lediglich ihre Krypto-Wallets mit einem Maklerkonto verbinden, in der Erwartung, dass sie mit ihrer Investition beträchtliche Zinsen verdienen werden. In Wirklichkeit fügen die Opfer ihren Krypto-Wallets einem betrügerischen Handelspool für Kryptowährung hinzu, wo sie von Kriminellen geleert werden.

Das Betrugsmodell professionalisiert sich ähnlich wie andere Angriffsarten

„Als das Pig Butchering zum ersten Mal während der COVID-Pandemie auftrat, waren die technischen Aspekte der Betrügereien noch relativ primitiv und es erforderte großen Aufwand, um die Opfer erfolgreich zu täuschen“, erläutert Sean Gallagher, Principal Threat Researcher bei Sophos. „Doch die Gauner haben ihre Techniken verfeinert und wir sehen eine ähnliche Entwicklung wie bei Ransomware und anderen Arten von Cyberkriminalität in der Vergangenheit: die Entwicklung eines As-a-Service-Modells. Pig-Butchering-Banden erstellen fertige DeFi-App-Kits, die andere Cyberkriminelle im Dark Web kaufen können. Infolgedessen tauchen in Gebieten wie Thailand, Westafrika und sogar in den USA neue Verbrecherringe auf, die nicht mit chinesischen Gruppen in Verbindung stehen. Wie bei anderen Arten von kommerzieller Cyberkriminalität senken diese Kits die Einstiegshürden für Cyberkriminelle und vergrößern den potentiellen Opferpool erheblich. Im vergangenen Jahr stellte diese Methode bereits ein milliardenschweres Betrugsphänomen dar und wird voraussichtlich in diesem Jahr exponentiell wachsen.“

Pig Butchering hat eine steile Karriere genommen

Sophos X-Ops verfolgt seit zwei Jahren die Entwicklung des Pig Butcherings. Bei den ersten Varianten – von Sophos als „CryptoRom“ bezeichnet – wurden potenzielle Opfer über Dating-Apps kontaktiert und anschließend dazu gebracht, betrügerische Krypto-Handelsanwendungen von Drittanbietern herunterzuladen.

Im Jahr 2022 fanden die Betrüger Wege, die App-Store-Prüfverfahren zu umgehen, um ihre betrügerischen Apps in den legitimen App Store und Google Play Store zu schleusen. Im selben Jahr tauchte auch ein neues Betrugsmuster auf: gefälschte Kryptowährungshandelspools (Liquidity Mining).

Zwei riesige Pig-Butchering-Ringe mit Sitz in Hongkong und in Kambodscha deckte Sophos X-Ops im Jahr 2023 auf. Diese Banden nutzten legitime Krypto-Handels-Apps und erstellten Fake-Personen, um Opfer anzulocken. Weitere Untersuchungen ergaben, dass die Gauner ihr Arsenal auch um KI erweiterten.

Ende 2023 spürten Sophos X-Ops eine umfangreiche Liquiditätssuche auf, an der drei verschiedene chinesische organisierte Verbrecherringe beteiligt waren, die es auf fast 100 Opfer abgesehen hatten. Hierbei konnten Sophos X-Ops auch zum ersten Mal die Verfügbarkeit von Betrugskits für das Pig Butchering nachweisen.

Der Höhepunkt: Die Zeiten des aufwendigen Opfer-Umschmeichelns sind passé

Bei den jüngsten von Sophos X-Ops untersuchten Pig-Butchering-Fällen haben die Betrüger alle früheren technologischen Hindernisse beseitigt und den Aufwand für Social Engineering deutlich verringert. Bei dem DeFi-saving-Betrug beteiligen sich die Opfer nun am betrügerischen Krypto-Handel über legitime, bekannte Kryptowährungs-Apps und gewähren den Betrügern (wenn auch unwissentlich) direkten Zugriff auf ihre Geldbörsen. Darüber hinaus können die Betrüger das Wallet-Netzwerk verbergen, das die gestohlenen Kryptowährungen wäscht, was es den Strafverfolgungsbehörden erschwert, den Betrug zu verfolgen.

„Der DeFi-saving-Betrug ist der Höhepunkt der vergangenen zwei Jahre, in denen die Pig-Butchering-Betrüger ihr Vorgehen verfeinert haben. Vorbei sind die Zeiten, in denen die Betrüger ihre Opfer überzeugen mussten, eine App herunterzuladen oder die Kryptowährung selbst in eine gestohlene digitale Geldbörse zu transferieren“, so Gallagher. „Die Gangster haben auch gelernt, wie sie ihre Machenschaften besser vermarkten können. Sie nutzen die Funktionsweise von Liquiditäts-Mining-Pools, um Gelder zu stehlen, indem sie den Opfern erzählen, es handele sich um ein einfaches Anlagekonto. Die Opfer sind so einfacher zur Investition zu bewegen, da die meisten den Handel mit Kryptowährungen nicht verstehen und obendrein alles unter dem Deckmantel vertrauenswürdiger Marken geschieht. Mit anderen Worten: Noch nie war es so einfach, Opfer eines Pig-Butchering-Betrugs zu werden, und noch nie war es so wichtig, sich der Existenz dieser Betrügereien bewusst zu sein und zu wissen, worauf man achten muss.“

Pig-Butchering-Betrug verhindern

Um zu verhindern, Opfer eines Pig-Butchering-Betrugs zu werden, empfiehlt Sophos folgende Maßnahmen:

- Skeptisch gegenüber Fremden sein, die sich über soziale Netzwerke wie Facebook oder per SMS melden. Vor allem dann, wenn sie das Gespräch schnell in einen privaten Messenger wie WhatsApp verlegen wollen.

- Dies gilt auch für neue Matches auf Dating-Apps und insbesondere dann, wenn der Fremde beginnt, über den Handel mit Kryptowährungen zu sprechen.

- Misstrauisch sein gegenüber allen „Schnell-reich-werden“-Angeboten oder Kryptowährungs-Investitionsmöglichkeiten, die große Gewinne in kurzer Zeit versprechen.

- Sich mit den Verlockungen und Taktiken von Romantik– und Anlagebetrügereien vertraut machen. Non-Profit-Organisationen wie das Cybercrime Support Network bieten hierfür viele Informationen.

- Mögliche Pig-Butchering-Opfer sollten sofort alle Gelder aus den betroffenen Geldbörsen abheben und die Strafverfolgungsbehörden kontaktieren.

Historie der zweijährigen Pig-Butchering-Untersuchung von Sophos

2021

- Sophos X-Ops entdeckt die ersten gefälschten „CryptoRom“-Handelsapps, die auf Nutzer in Asien abzielen

- Kurz darauf entdeckt Sophos X-Ops, dass diese Betrüger ihre Aktivitäten ausweiten und Opfer auch in den USA und Europa ins Visier nehmen

2022

- Sophos X-Ops entdeckt weitere gefälschte Apps von CryptoRom-Betrügern sowie eine neue Methode, damit Opfer die gefälschten Apps erfolgreich auf ihre iOS-Geräte herunterladen

- Eine neue Art des Pig Butchering entsteht: Liquidity Mining

2023

- Sophos X-Ops entdeckt die ersten gefälschten Apps für CryptoRom-Systeme im Apple App Store, da Betrüger Wege finden, den App-Store-Prüfprozess zu umgehen

- Sophos X-Ops deckt zwei riesige Big-Butchering-Ringe auf, die von Hongkong und Kambodscha aus operieren. Anstatt gefälschte Apps zu verwenden, nutzen diese Betrüger nun legitime Krypto-Handelsanwendungen und erstellen ausgeklügelte Personas, um ihre Opfer zu ködern

- Sophos X-Ops findet weitere gefälschte Apps – und erfährt, dass Pig-Butchering-Betrüger jetzt auch generative KI in ihr Toolkit aufnehmen

- Ein Opfer von Pig Butchering verliert innerhalb einer Woche 22.000 Dollar. Dies führt Sophos X-Ops zu einem riesigen Liquiditätsbetrug, der von drei verschiedenen chinesischen organisierten Verbrecherringen betrieben wird

2024

- Sophos X-Ops deckt das technisch ausgefeilteste Pig Butchering auf, das es bisher gab: „DeFi savings"-Betrug. Diese und andere kryptobasierte Betrügereien werden als Kits zum Verkauf angeboten, was dazu führt, dass Pig-Butcher-Ringer in neuen Regionen der Welt auftauchen.

Mehr über die aktuellen DeFi-Sparpläne und die Entwicklung des Pig Butchering in „Cryptocurrency Scams Metastasize into New Forms“ finden Sie auf sophos.com.

Sophos ist ein weltweit führender und innovativer Anbieter von fortschrittlichen Cybersecurity-Lösungen, darunter Managed Detection and Response (MDR)- und Incident-Response-Dienste. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 500.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr.

Die Dienste und Produkte von Sophos werden über die cloudbasierte Management-Konsole Sophos Central verbunden und vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen. Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR-Manager Central & Eastern Europe

Telefon: +49 (721) 25516-263

Fax: +49 (8081) 954619

E-Mail: joerg.schindler@sophos.com

![]()

Von hoffnungsvoll bis feindselig: Cyberkriminelle sind gegenüber KI noch unentschieden

https://news.sophos.com/en-us/2023/11/28/cybercriminals-cant-agree-on-gpts/.

Bei der proaktiven Aufdeckung von Cybergefahren konzentriert sich KI auf die Klassifizierung von Telemetrie. Die Menge an Daten, selbst bei einem kleinen Kundenstamm, ist gewaltig. Daher ist das Finden von Mustern und die Alarmierung der menschlichen Analyst:innen ein unverzichtbarer Bestandteil moderner Sicherheitslösungen.

Günstig, schnell und mit Freude an der Arbeit: KI ist Fleiß-Vorbild im Team

KI verbessert die Fähigkeit, verdächtige Muster und Verhaltensweisen zu erkennen, indem sie ein Maß an Robustheit einführt, die bei manuellen, regelbasierten Systemen nicht möglich ist. Wenn das Maß an Cybersecurity-Daten wächst, wird das Beibehalten von manuellen Systemen sehr teuer und zeitraubend – im Vergleich dazu blüht KI angesichts von immer mehr Informationen regelrecht auf. Ihrer statistischen Natur gemäß entwickelt sie komplexe Entscheidungen über verdächtiges Verhalten, die mit menschlichem Bemühen nicht reproduzierbar sind.

Um die Einbindung von KI strategisch anzugehen, sollten Organisationen zunächst behutsam die Pflege der Daten planen. Das bedeutet, zum Beispiel nicht in die Falle der willkürlichen Datensammlung zu geraten, denn gute Daten sind die Lebensader von KI. Schlechte Planung bei der Datensicherung kann zu Verzögerungen und hohen Kosten für zu generierende Gütesiegel führen.

Bedrohungen schneller entdecken mit KI

Der Einsatz von KI in der Cyberabwehr bietet eindeutig Vorteile. Durch das Trainieren von Angriffsmustern kann KI etwa lernen, verdächtige Aktivitäten in Echtzeit zu bemerken – selbst bei immensen Datenmengen. KI lässt sich so als Hilfe bei automatisierten Prozeduren einsetzen. Ein Beispiel: KI-generierte Einschätzungen des Schweregrades einer Abweichung könnten als Grundlage für eine Regel verwendet werden, die ein System automatisch in Quarantäne setzt. Bei der Wiederherstellung kann KI bei der Triage, also der Entscheidung der Handlungsreihenfolge, nützen. Ebenso bei dem Verständnis der Folgen einer schadhaften Aktivität.

Die greifbaren Vorteile sind daher zahlreich: von einer genaueren Aufdeckung von Gefahren, über geringere Response-Zeiten und effizienteren Einsatz Analysten-Zeiten bis hin zur Fähigkeit zur Generalisierung für zukünftige Vorfälle. Zudem halten KI-generierte Lösungen die Kosten und Wartungen manueller Ansätze kleiner.

Integration der KI ins menschliche Team

Bei der Implementierung von Cybersicherheitslösungen steht man vor einigen Herausforderungen. Die Beschaffung von Qualitätsdaten ist ein dauerhaftes Problem, weil es so unverzichtbar ist für das Training performanter KI-Modelle. Schlampiger Umgang mit Daten mündet unmittelbar in teuren Konsequenzen und fehlerhaften Modellen. Ein eher praktisches Problem bei der KI-Integration ist die Vertrauensbildung mit den menschlichen Analyst:innen. Viele KI-Modelle liefern wenig zufriedenstellende Erklärungen für ihre Vorhersagen, und benötigen daher sehr sorgfältige Auswertungen und umfassendes Testen.

Hinsichtlich der Zusammenarbeit muss man bedenken: KI dient als eine Art Powermultiplikator, der die Produktivität verbessert und neue Möglichkeiten schafft. Aber es ist wichtig zu verstehen, dass KI – auch mit der Ausbreitung von LLMs – kein Allheilmittel ist, weil sie unrichtige Informationen als Fakt herausgeben kann. KI bleibt eine sehr effektive Lösung für zahlreiche Probleme, kann aber den Bedarf an menschlicher Intervention und Qualitätskontrolle nicht ersetzen. In der näheren Zukunft könnten wir einen Paradigmenwechsel sehen, wo menschliche Expert:innen zu KI-Editoren werden. Menschen könnten KI die Initialisierung von bestimmten Prozessen erlauben und die Ergebnisse mithilfe ihrer menschlichen Expertise feinjustieren.

In einer modernen Cyberabwehr ist Cybersecurity-as-a-Service ein essentieller Bestandteil. Angriffe werden immer komplizierter und Unternehmen werden sich immer mehr an ausgebildete SOCs wenden, auch angesichts limitierter eigener Sicherheitskapazitäten. KI ist eine Pflicht-Komponente für den Erfolg groß angelegter SOCs, damit eine begrenzte Zahl an menschlicher Expertise mit globalem Umfang arbeiten kann.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

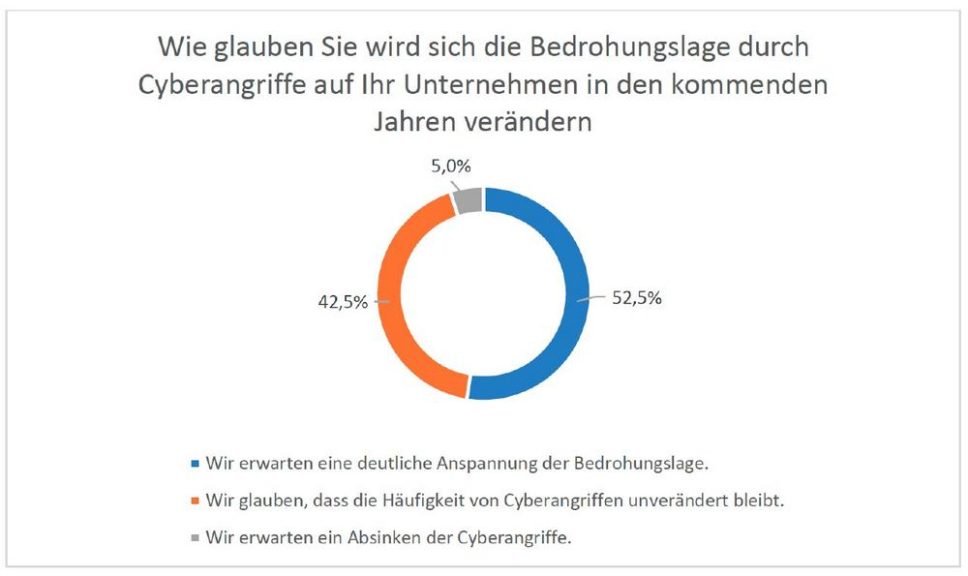

Cybersicherheit in Unternehmen: 70 Prozent erwarten eine Auslagerung ihrer Cybersicherheit

- IT-Verantwortliche erwarten mehrheitlich eine Verschärfung der Bedrohungslage

- Unternehmen setzen zunehmend auf Sicherheitskonzepte, Sensibilisierung von Beschäftigten, externe Dienstleistungen und Versicherungen

- Die Mehrzahl rechnet mittel- bis langfristig damit, die Cybersicherheit auszulagern

Mehr als die Hälfte der im Rahmen einer Cybersecurity as a Service-Studie von Sophos befragten Unternehmen (53 Prozent) erwartet künftig eine deutliche Zunahme der Cyberbedrohungen. 43 Prozent dagegen glauben, dass das aktuelle Niveau an Cyberangriffen konstant bleiben wird. Lediglich fünf Prozent der Befragten gehen davon aus, dass die Anzahl der Angriffe abnehmen wird.

Wie Unternehmen sich wappnen wollen

Ein so genanntes Security Operations Center (SOC) ist ein entscheidendes Element einer modernen, proaktiven Sicherheitsstrategie. Es fokussiert sich auf die Erkennung, Analyse und Reaktion von Sicherheitsvorfällen, um die entsprechenden Risiken zu minimieren und Daten sowie geschäftskritische Prozesse in Unternehmen bestmöglich zu schützen.

Die Ergebnisse der Befragung zeigen, dass die Mehrheit der Unternehmen die Vorteile eines SOCs bereits erkannt und entsprechende Maßnahmen umgesetzt haben. So sind in fast drei von vier Unternehmen (73 Prozent) Security Operations Center aktiv im Einsatz. 41 Prozent setzen dabei auf externe SOC-Services von Dienstleistern, während 32 Prozent ihre SOCs intern betreiben. Gleichzeitig verzichtet fast ein Viertel der Unternehmen (24 Prozent) auf ein SOC und drei Prozent können hierzu keine Angaben machen.

Konzipieren, sensibilisieren, auslagern und versichern

Für die weitere Optimierung seiner IT-Sicherheit bewertet fast jedes zweite Unternehmen (49 Prozent) die stetige Mitarbeitersensibilisierung als essenziell. Ihr Ziel ist es, Beschäftige über potenzielle Sicherheitsrisiken und entsprechende Verhaltensregeln aufzuklären.

49 Prozent der befragten Unternehmen betonen zudem die Bedeutung eines ganzheitlichen IT-Sicherheitskonzepts. Ein derartiges Konzept sollte fortschrittliche Ansätze integrieren wie die Multi-Layer-Sicherheit, die verschiedene Abwehrmechanismen auf unterschiedlichen Ebenen vorsieht, sowie das Zero-Trust-Prinzip, welches grundsätzlich keinem Zugriff vertraut und stets Verifizierungen erfordert.

Für 42 Prozent der Unternehmen stellt die Auslagerung der IT-Security durch Cyber Security as a Service ein Mittel zur Stärkung der Sicherheitsinfrastruktur dar. Als weitere Maßnahmen werden größere IT-Budgets (42 Prozent), Einsatz ergänzender Security-Lösungen (29 Prozent) sowie das Einbeziehen von externen Experten (14 Prozent) genannt. Insgesamt zeigt sich, dass Unternehmen die strategische Relevanz einer robusten Sicherheitsinfrastruktur erkennen und in entsprechende Lösungen und Bildungsmaßnahmen investieren.

Zusätzlich dazu lässt sich ein positiver Trend im Bereich der Cyberversicherungen beobachten. Bereits 85 Prozent der Unternehmen haben proaktiv eine Cyberversicherung abgeschlossen, um sich gegen finanzielle Risiken von Sicherheitsvorfällen abzusichern. Bemerkenswert ist, dass die Hälfte dieser versicherten Unternehmen (50 Prozent) innerhalb der letzten 12 Monate bessere Konditionen aushandeln konnte, nachdem sie ihre Sicherheitsmaßnahmen verstärkt haben. Dennoch bleibt eine Minderheit von 10 Prozent der Befragten, die sich gegen Cyberangriffe noch nicht versichert haben.

Blick in die Zukunft: 70 Prozent wollen die Cybersicherheit perspektivisch auslagern

Zusätzlich zu Cyberversicherungen setzen Unternehmen auf verschiedene Strategien, um ihre IT-Sicherheit zu gewährleisten. So sind rund 70 Prozent der befragten IT-Verantwortlichen der Ansicht, dass die Sicherheit ihrer IT-Systeme mittel- bis langfristig externen Sicherheitsdienstleistern anvertraut werden sollte. Zusätzlich dazu setzen 60 Prozent der Befragten auf technologiegetriebene Sicherheitslösungen, die durch verhaltensbasierte Erkennungsmethoden und künstliche Intelligenz (KI) ergänzt werden. Diese Kombination ermöglicht eine präzisere und proaktive Bedrohungserkennung. Alarmierend ist allerdings, dass 57 Prozent zugeben, erst nach einem tatsächlichen Sicherheitsvorfall in umfassende Sicherheitsmaßnahmen zu investieren. Ein reaktiver Security-Ansatz, bei dem Maßnahmen erst nach einem Sicherheitsvorfall ergriffen werden, kann langfristige Schäden verursachen und die Unternehmensreputation gefährden.

Über die Studie:

Die Befragung wurde mit 200 IT-Verantwortlichen und -Entscheidern aus deutschen Unternehmen mit 100 bis 999 Beschäftigten von techconsult im Auftrag von Sophos durchgeführt.

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Auf der Suche nach dem einen (ungeschützten) Gerät: Remote Ransomware-Angriffe steigen um 62 Prozent

Sophos hat seinen neuen Report „CryptoGuard: An Asymmetric Approach to the Ransomware Battle“ mit den Auswertungen seiner CryptoGuard-Abwehrtechnologie veröffentlicht. Die erfolgreichsten und aktivsten Ransomware-Gruppierungen wie Akira, ALPHV/ BlackCat, LockBit, Royal oder Black Basta wechseln demnach bewusst auf Fernverschlüsselung für ihre Angriffe. Bei dieser sogenannten „Remote Ransomware“ nutzen Cyberkriminelle ein kompromittiertes und oft schlecht geschütztes Endgerät, um Daten auf anderen Geräten zu verschlüsseln, die mit dem gleichen Netzwerk verbunden sind.

Die CryptoGuard-Technologie gegen Ransomware überwacht schadhafte Verschlüsselung von Dateien und bietet unmittelbar Schutz plus eine Reset-Funktion, sogar wenn die Ransomware selbst gar nicht auf einem geschützten Host erscheint. Diese Technologie ist die letzte Linie im mehrstufigen Endpoint-Schutz von Sophos. Seit 2022 wurde hier für Remote-Angriffe ein Wachstum von 62 Prozent verzeichnet.

Mark Loman, Vice President Threat Research bei Sophos: „Unternehmen können heutzutage tausende gut gesicherte Computer betreiben, aber mit Remote Ransomware genügt schon ein ungeschütztes Gerät, um das gesamte Netzwerk zu kompromittieren. Angreifer wissen darum und suchen gezielt nach dieser einen Schwachstelle – und bei den meisten Firmen findet sich mindestens eine. Remote-Verschlüsselung wird ein dauerhaftes Problem bleiben und in Anbetracht der Warnmeldungen lässt sich sagen, dass diese Angriffsmethode stetig wächst.“

Traditionelle Anti-Ransomware-Maßnahmen erkennen die Remote-Aktivitäten nicht

Das Problem bei dieser Fernverschlüsselung ist, dass die traditionellen Anti-Ransomware Schutzmaßnahmen, die auf den Remote-Geräten laufen, diese schadhaften Dateien oder ihre Aktivitäten nicht erkennen und damit auch nicht vor Verschlüsselung oder Datenverlust schützen können. Die CryptoGuard-Technologie setzt auf einen neuartigen Ansatz: sie analysiert die Inhalte der Dateien, um zu prüfen, ob irgendwelche Daten verschlüsselt wurden. Damit entdeckt sie Ransomware-Aktivitäten auf jedem Gerät im gesamten Netzwerk – auch wenn sich keine Schadsoftware auf dem Gerät befindet.

CryptoLocker gilt als die erste erfolgreiche Ransomware, die 2013 für Remote- Verschlüsselung mit asymmetrischer Verschlüsselung (auch Public-Key Kryptographie bekannt) genutzt wurde. Seitdem waren die Angreifer in der Lage, den Gebrauch von Ransomware zu eskalieren. Grund: ständige, allgegenwärtige Sicherheitslücken in Organisationen weltweit und das Aufkommen von Kryptowährungen.

Moderne Ransomware-Verteidigung setzt auf asymmetrische Abwehr

„Als wir das erste Mal sahen, wie CryptoLocker vor zehn Jahren die Remote-Verschlüsselung ausnutzte, wussten wir: diese Taktik wird in den nächsten Jahren eine Herausforderung für die Verteidigung. Viele Lösungen fokussieren sich auf das Aufspüren schadhafter Binärprogramme oder deren Ausführung. Im Fall von Fernverschlüsselung aber erfolgen diese Schritte auf einem anderen (ungeschützten) Computer als auf dem, dessen Dateien verschlüsselt werden. Der einzige Weg das zu stoppen, ist die genaue Beobachtung und Schutz der Dateien.

Deswegen haben wir CryptoGuard entwickelt. Diese Lösung sucht nicht nur nach Ransomware, sondern sie konzentriert sich auf die primären Ziele – die Dateien. Es setzt eine mathematische Prüfung bei Dokumenten ein, um Anzeichen von Manipulation oder Verschlüsselung aufzuspüren. Bemerkenswert ist, dass diese autonome Strategie bewusst nicht auf Indikatoren für Verstöße, Bedrohungssignaturen, künstliche Intelligenz, Cloud-Lookups oder Vorwissen angewiesen ist, um wirksam zu sein. Durch den Fokus auf die Dateien beeinflussen wir das Machtverhältnis zwischen Angriff und Verteidigung. Wir erhöhen für die Angreifer Kosten und Komplexität einer erfolgreichen Datenverschlüsselung, so dass sie ihr Ziel aufgeben. Das ist ein Teil unseres asymmetrischen Abwehransatzes“, erläutert Loman.

Eine effektive Verteidigung stoppt Fernattacke plus Teildatenverschlüsselung

„Remote Ransomware ist ein bekanntes Problem für Organisationen und trägt generell zur Langlebigkeit von Ransomware bei. Da das Lesen von Daten über eine Netzwerkverbindung langsamer ist als von der lokalen Festplatte, haben wir gesehen, dass Angreifer wie LockBit oder Akira strategisch nur einen Teil einer Datei verschlüsseln. Dieses Prinzip strebt nach maximalem Effekt in minimaler Zeit, zudem reduziert es das Fenster für die Verteidiger, um die Attacke zu bemerken und zu reagieren. Der Sophos-Ansatz zur Anti-Ransomware-Technologie stoppt sowohl die Fernattacke als auch die Teilverschlüsselung der Dateien“, so Loman.

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

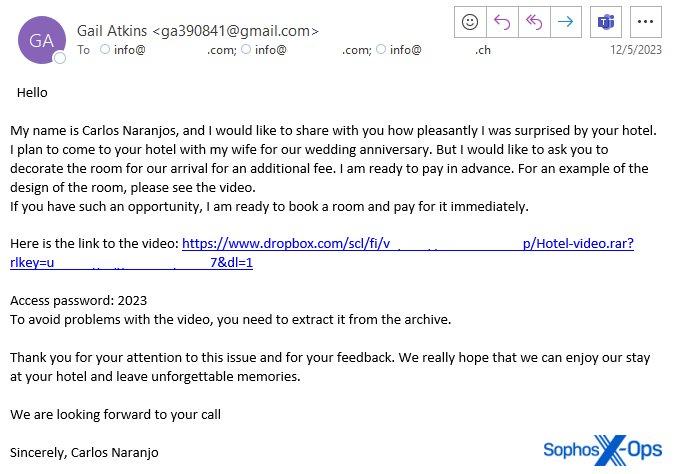

Cyberattacken auf Hotels: gefälschte Beschwerden, vermeintliche Anfragen, schadhafte Dokumentationen

Es startet mit Phishing und gefälschten Beschwerden oder harmlos wirkenden Anfragen

Die Angreifer melden sich zunächst mit Beschwerden über schwerwiegende Probleme, die der Absender angeblich bei einem kürzlichen Aufenthalt im angeschriebenen Hotel hatte, oder mit der Bitte um Informationen, die bei einer möglichen zukünftigen Buchung helfen könnten. Zu diesen gefälschten Beschwerden gehören Geschichten über gestohlene Gegenstände, Krankheiten im Hotel, Allergien gegen Reinigungsmittel und sogar versuchte Vergiftungen.

…dann folgt die Schadsoftware passwortgeschützt

Sobald das Hotelpersonal auf den ersten Phishing-Versuch reagiert, antworten die Angreifer mit einer umfangreicheren „Dokumentation“ entweder für die Informationsanfrage oder die Beschwerde. Dabei handelt es sich um eine passwortgeschützte Archivdatei, die die Schadsoftware enthält. Sobald die Datei aktiviert wird, kommt RedLine Stealer zum Einsatz. Auch wenn diese Malware nicht besonders ausgefeilt ist, kann der Schaden doch enorm sein. Mit den gestohlenen Zugangsdaten können sich die Cyberkriminellen Zugang zu weiteren Hotelanlagen zu verschaffen oder entwendete Informationen an andere Kriminelle verkaufen. Während sich dieser Angriff direkt gegen Hotelmanager oder Mitarbeiter richtet, stellt die Gefährdung der Privatsphäre von Hotelgästen einen potenziell riesigen Kollateralschaden dar.

Appell ans Hotelpersonal: Obacht, wenn Anfragende Informationen verweigern

Andrew Brandt, Principal Threat Researcher bei Sophos, zu der neuen Masche: „Ein solcher Angriff, bei dem wohlmeinende Hotelmanager und Mitarbeiter ausgenutzt werden, kann nicht nur dem Hotel, sondern auch den dort übernachtenden Gästen Probleme bereiten, die sich aus verschiedenen Gründen auf die Diskretion des Hotelpersonals verlassen. Denn solche Attacken nehmen dem Hotelpersonal die Möglichkeit, die Privatsphäre der Kunden zu schützen, wenn die gestohlenen Zugangsdaten missbraucht werden. Hotelmitarbeiter und Frontline-Manager sollten besonders vorsichtig sein, wenn die Person, die das Hotel kontaktiert, sich weigert, in der Nachricht selbst grundlegende Informationen anzugeben, wie z. B. den Namen des registrierten Gastes, dessen Aufenthaltsdaten oder die Reservierungsnummer. Aus technologischer Sicht schieben ein moderner Endpoint-Schutz sowie Zweifaktorauthentifizierung vielen dieser Angriffe einen Riegel vor.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Wenn der Schutz des Normalbürgers nicht gelingt, haben wir versagt

- Cyberkriminelle sind deutlich agiler als unsere Regierungen, Unternehmen und Sicherheitsrichtlinien

- Beim Internet der Dinge, den betrieblichen Sicherheitstools und einem Großteil der Unternehmenssoftware kommt Security immer noch zu kurz

- KI steckt in der Cyberkriminalität aktuell noch in den Kinderschuhen

Geschichte wiederholt sich, doch die Agilität der Angreifenden wächst

Wenn uns die Geschichte etwas gelehrt hat, ist es die Erkenntnis, dass sich viele Dinge wiederholen. Entsprechend wird die Bedrohungslandschaft im Jahr 2024 sehr ähnlich zu der im Jahr 2023 sein – allerdings mit einem entscheidenden Unterschied: Cyberattacken werden noch effizienter und sind vermehrt mit opportunistischen Wendungen verknüpft. Denn Kriminelle haben fast immer nur das schnelle Geld im Sinn und werden weiterhin mit Datenverschlüsselungen oder der Androhung von Datenveröffentlichungen Lösegelder erpressen, um ihren Reichtum zu vermehren.

Wo wir viel Bewegung sehen, ist die Frage, was die kriminellen Aktivitäten am einfachsten ermöglicht und wie variabel die Cyberkriminellen agieren. Jahr für Jahr beobachten wir einen stetigen Wechsel zwischen der Ausnutzung von Zero-Day-Schwachstellen und der Verwendung gestohlener Zugangsdaten, um sich in die Netzwerke der Opfer einzunisten. Wenn eine neue Schwachstelle verfügbar und leicht auszunutzen ist – wie kürzlich zum Beispiel bei Citrix Bleed – dann wird sie auf Teufel komm raus ausgebeutet. Sobald allerdings ein Großteil der potenziellen Opfersysteme gepatcht ist oder bereits kompromittiert wurde, kehren die Angreifer wieder auf die etwas weniger effiziente Methode des Anmeldedatendiebstahls zurück – getreu dem Motto „Wir brechen nicht mehr ein, wir loggen uns ein.“

Lieferketten und „As a Service“-Angebote zunehmend im kriminellen Fokus

Da Unternehmen zunehmend die Multifaktor-Authentifizierung einführen, haben Kriminelle damit begonnen, noch smartere Umgehungsmöglichkeiten zu entwickeln und sich stattdessen zum Beispiel dem Diebstahl von Cookies und Sitzungscookies zugewandt. In Kombination mit bösartigen Proxy-Servern wie Evilginx, Social-Engineering-Angriffen und sogenannten MFA-Fatigue-Angriffen entsteht so eine hocheffektive Angriffsmischung. Gruppen wie LAPSU$ oder Scattered Spider haben mit ihren erfolgreichen Attacken auf große Markennamen 2022 und 2023 die Aufmerksamkeit aller auf sich gezogen und Blaupausen geschaffen, die wahrscheinlich noch mehr Kriminelle dazu inspirieren, sich mit diesen Playbooks in Netzwerke zu schleichen.

Zunehmend im Fokus der Angriffe stehen dabei auch Lieferketten und „As a Service“-Angebote. Schon 2023 erfolgten immer mehr Attacken nicht über das anvisierte Unternehmen direkt, sondern einen Geschäfts- oder Servicepartner. Ob durch die Kompromittierung von Managed Service Providern (MSPs), File-Sharing-Appliances oder durch Authentifizierungsanbieter – manchmal ist der einfachste Weg zum Einbruch die Hintertür. Da Unternehmen eigene Netzwerke weiter härten und gleichzeitig mehr „As-a-Service“-Modelle einführen, können wir davon ausgehen, dass diese indirekten Angriffe 2024 zunehmen.

Noch steckt die KI in der Cyberkriminalität in den Kinderschuhen

Überschaubar ist hingegen (noch) der Einfluss von Künstlicher Intelligenz auf Cyberattacken, während der konkrete Einsatz von KI durch Cyberkriminelle offenbar noch in den Kinderschuhen steckt, diskutieren Bedrohungsakteure bereits intensiv über das Potenzial für Social Engineering. Ein Beispiel dafür ist die aktuelle „Pig Buchtering“-Welle mit Romance Scams. Momentan macht sich die Technologie vor allem in der Verteidigung durch eine effizientere Ausführung der bestehenden Arbeit der Sicherheitsteams bemerkbar. KI ermöglicht eine bessere Erkennung von Anomalien in großen Datensätzen, da die Maschine alle Informationen auf einmal „sehen“ und dabei helfen kann, die Aufmerksamkeit des Menschen auf Dinge zu lenken, die vom Normalen abweichen.

Regierungen werden beginnen (müssen), Gegenmaßnahmen zu ergreifen

Abseits der technologischen Entwicklung gehe ich davon aus, dass Regierungen auf der ganzen Welt substanziellere Maßnahmen ergreifen, um Ransomware-Gruppen entgegenzuwirken. Grund dafür ist, dass das tägliche Leben der Menschen zunehmend beeinträchtigt wird, wenn Krankenhäuser, Schulen, Anwaltskanzleien oder Banken aufgrund von Ausfallzeiten im Zusammenhang mit Cyberangriffen nicht arbeiten können. Wir erreichen einen Punkt, an dem die Menschen anfangen, effektivere Maßnahmen gegen Cyberkriminalität zu fordern. Es ist schwer abzuschätzen, was kommen wird und wie effektiv die Maßnahmen schlussendlich sein werden, aber es würde mich zum Beispiel sehr wundern, wenn nicht einige Länder versuchen würden, Lösegeldzahlungen zu verbieten, da die Ransomware-Epidemie weiterhin hohe wirtschaftliche Kosten mit sich bringt und Millionen in die Kriegskassen der Cyberkriminellen spült.

Wenn der Schutz des Normalbürgers nicht gelingt, haben wir versagt

Der immer größere Einfluss von Cyberattacken auf unser tägliches Leben stellt einen weiteren, wichtigen Erfolgsfaktor in den Fokus: Systeme müssen den Durchschnittsmenschen schützen, ohne dass dieser geschult werden oder darüber nachdenken muss. Wenn das nicht gelingt, haben wir versagt. Der aktuell wichtigste Handlungsbedarf besteht darin, das Passwort abzuschaffen und auf eine Phishing-resistente Authentifizierung wie Passschlüssel umzusteigen. Passschlüssel ermöglichen es einem Benutzer, zum Beispiel einfach den biometrischen Sensor auf seinem Mobilgerät zu verwenden, um sich bei seiner E-Mail, in sozialen Medien oder auf seinem bevorzugten Shop zu authentifizieren. Wenn wir die Komplexität eliminieren und Dinge wie Software-Updates weiterhin automatisierter gestalten, kann sich die breite Öffentlichkeit endlich zurücklehnen, entspannen und ihre Online-Zeit genießen, ohne Angst vor Hackerangriffen haben zu müssen.

Frustrierend niedrige Sicherheit bei IOT-Geräten

Aber auch in der digitalen Welt im Allgemeinen gibt es eine große Sicherheitsherausforderung. Nämlich die Verbreitung von immer mehr vernetzten Geräten und die frustrierend niedrige Qualität der darin enthaltenen Sicherheit. Während beim Schutz unserer Smartphones und Webbrowser große Fortschritte erzielt wurden, kommen solche Vorsichtmaßnahmen beim Internet der Dinge, den betrieblichen Sicherheitstools und einem Großteil der Unternehmenssoftware, von der unsere Welt abhängt, leider immer noch viel zu kurz. Es wird zu wenig in die Sicherung des Open-Source-Software-Ökosystems investiert, das die elementare Basis für unsere Cloud-Dienste und zunehmend jedes Gerät, das wir besitzen, ist.

Das Gesamtproblem besteht darin, dass wir nicht schnell genug vorankommen und die Kriminellen geschickter und agiler sind als unsere Regierungen und Sicherheitsrichtlinien. Unternehmen auf der ganzen Welt unterschätzen ihr Sicherheitsrisiko und investieren zu wenig in die Verbesserung ihrer Cybersicherheitslage.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Die dunkle Seite der Macht: KI in der Cyberkriminalität

„Wir haben im Dark Web zahlreiche Posts über die möglichen negativen Auswirkungen von KI auf die Gesellschaft und die ethischen Implikationen ihres Einsatzes gefunden. Mit anderen Worten: Zumindest im Moment scheint es, dass Cyberkriminelle die gleichen Debatten in Sachen Künstliche Intelligenz führen wie der Rest von uns“, so Christopher Budd, Direktor X-Ops-Forschung bei Sophos.

Sophos hat heute zwei Berichte über den Einsatz von KI in der Cyberkriminalität veröffentlicht. Der Report „The Dark Side of AI: Large-Scale Scam Campaigns Made Possible by Generative AI“ untersucht anhand eines konkreten Fallbeispiels, wie Betrüger in Zukunft Technologien wie ChatGPT nutzen könnten, um mit minimalen technischen Fähigkeiten Betrugsattacken in großem Umfang durchzuführen. Der zweite Bericht „Cybercriminals Can’t Agree on GPTs“ stellt die Untersuchung verschiedener Dark-Web-Foren vor. Die Ergebnisse zeigen, dass einige Cyberkriminelle trotz des Potenzials der neuen Technologie skeptisch gegenüber dem aktuellen Einsatz von Chatbots und anderen KI-Technologien sind.

Die dunkle Seite der KI

Mit einer einfachen E-Commerce-Vorlage und großen Sprachmodell-Tools wie GPT-4 konnte Sophos X-Ops eine voll funktionsfähige Website mit KI-generierten Bildern, Audio- und Produktbeschreibungen sowie eine gefälschte Facebook-Anmeldeseite und eine gefälschte Checkout-Seite erstellen, um persönliche Anmelde- und Kreditkartendaten abzuschöpfen. Für die Erstellung und den Betrieb der Website waren nur minimale technische Kenntnisse erforderlich. Mit demselben Tool war es zudem möglich, innerhalb von Minuten mit nur einem Knopfdruck Hunderte ähnlicher Websites zu erstellen.

„Es ist selbstverständlich und wird entsprechend von uns erwartet, dass Kriminelle zur Automatisierung ihrer Machenschaften auf neue Technologien zurückgreifen, um so effektiv wie möglich agieren zu können“, so Ben Gelman, Senior Data Scientist bei Sophos. „Die ursprüngliche Erstellung von Spam-E-Mails war ein entscheidender Schritt in der Betrugshistorie, da er das Ausmaß des kriminellen Spielfelds maßgeblich veränderte. Die aktuelle Entwicklung in Sachen Künstlicher Intelligenz hat ein ähnliches Potential: Sobald es eine KI-Technologie gibt, die vollständige, automatisierte Bedrohungen erzeugen kann, wird sie zum Einsatz kommen. Die aktuell zu beobachtende Integration generativer KI-Elemente in klassische Betrügereien, etwa durch KI-generierte Texte oder Fotos, um Opfer anzulocken, bildet nur den Anfang.“

Über die Absichten des aktuellen Forschungsprojekts sagt Gelman: „Wir führen das aktuelle Projekt unter anderem deshalb durch, um den Kriminellen einen Schritt voraus zu sein. Durch die Schaffung eines Systems zur groß angelegten Erstellung betrügerischer Websites, das fortschrittlicher ist als die von Kriminellen derzeit verwendeten Tools, haben wir die einzigartige Möglichkeit, die Bedrohung zu analysieren und uns darauf vorzubereiten, bevor sie sich ausbreitet.“

Cyberkriminelle stellen Potential von GPTs & Co. in Frage

Im zweiten Teil seiner KI-Forschungsoffensive untersuchte Sophos X-Ops die Einstellung von Angreifern gegenüber dem Einsatz von KI-Technologien und analysierte dazu vier prominente Dark-Web-Foren hinsichtlich der auf große Sprachmodelle (Large Language Models, LLM) bezogene Diskussionen. Während der Einsatz von KI durch Cyberkriminelle offenbar noch in den Kinderschuhen steckt, diskutieren Bedrohungsakteure auf diesen Plattformen bereits intensiv über das Potenzial für Social Engineering. Ein Beispiel dafür ist die aktuelle „Pig Buchtering“-Welle mit Romance Scams.

Darüber hinaus stellte Sophos fest, dass sich die meisten Beiträge auf zum Verkauf stehende kompromittierte ChatGPT-Konten und „Jailbreaks“ bezogen – Möglichkeiten also zur Umgehung der in LLMs integrierten Schutzmaßnahmen, sodass Cyberkriminelle die Tools für böswillige Zwecke missbrauchen können. Das Forscherteam fand außerdem zehn ChatGPT-Anwendungen, von denen die Entwickler behaupteten, dass sie für Cyberangriffe und die Entwicklung von Malware verwendet werden könnten. Allerdings wurde die Effektivität solcher Tools von Teilen der Dark-Web-Gemeinde stark angezweifelt und zum Teil sogar als Versuch gewertet, mit nutzlosen Programmen zu betrügen.

„Wir haben zwar einige Cyberkriminelle gesehen, die versuchten, mithilfe von LLMs Malware zu erstellen oder Tools anzugreifen, aber die Ergebnisse waren rudimentär und stießen bei anderen Benutzern oft auf Skepsis. Wir haben sogar zahlreiche Posts über die möglichen negativen Auswirkungen von KI auf die Gesellschaft und die ethischen Implikationen ihres Einsatzes gefunden. Mit anderen Worten: Zumindest im Moment scheint es, dass Cyberkriminelle die gleichen Debatten in Sachen Künstliche Intelligenz führen wie der Rest von uns“, so Christopher Budd, Direktor X-Ops-Forschung bei Sophos.

Weitere Informationen zu KI-generierten Betrugswebsites und der Einstellung von Bedrohungsakteuren zu LLMs sind in den kompletten, englischen Berichten „The Dark Side of AI: Large-Scale Scam Campaigns Made Possible by Generative AI“ und „Cybercriminals Can’t Agree on GPTs“ zu finden

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

![]()

Cyberkriminelle sind profitgierig, suchen den geringsten Widerstand und jede Hürde trägt dazu bei, dass sie weiterziehen

Eine Wahrheit, die uns dieses Jahr erneut begegnet ist, hat mehr Nuancen als vielleicht erwartet: Nämlich wie faul Cyberkriminelle sind und wie agil sie gleichzeitig werden, wenn es darum geht, schnell auf Situation zu reagieren und von neuen Entwicklungen zu profitieren. Die Fälle, die in den letzten Monaten vom Sophos Incident Response Team bearbeitet wurden, zeigen deutlich, dass die Kriminellen ihr Fähnchen nach dem Wind richten und hauptsächlich zwischen der Verwendung gestohlener Anmeldedaten und der Ausnutzung ungepatchter Schwachstellen hin und her wechseln.

Das ist kein Wunder, denn warum sollten Angreifer sich unnötige Mühe machen und einen schwierigen Weg gehen, wenn ihre potenziellen Opfer es ihnen leicht machen? Ergo ist der einfachste Weg gleichzeitig der beliebteste. Wenn allerdings der Weg des geringsten Widerstands direkt mit der Verfügbarkeit hochkarätiger Exploits zu Beginn des Jahres verbunden war und jetzt deren Seltenheit Kriminelle dazu bewegt, zum Diebstahl von Anmeldedaten überzugehen, hilft uns dieses Wissen, eine effektive Verteidigung aufzubauen.

Erstens sollten wir mehr Zeit darauf verwenden, alle extern anfälligen Systeme zu patchen und zweitens sollten wir eine Multifaktor-Authentifizierung auf allen von außen zugreifbaren Systemen etablieren. Mit jeder zusätzlichen Schutzfunktion können wir die Hürden für Angreifer erhöhen und das in zweifacher Hinsicht. Verteidigungsmaßnahmen schützen nicht nur, sie verursachen bei den Cyberkriminellen auch Kosten und schrecken daher viele Akteure in der stark profitgeprägten Szene ab.

Es gibt keine Zeit zu verlieren

Eine weitere wichtige Erkenntnis aus dem Jahr 2023 ist, dass wir bei der Verteidigung viel weniger oder am besten keine Zeit verlieren dürfen. Die durchschnittliche Zeitspanne, die ein Angreifer benötigt, um in ein Netzwerk einzudringen und die finale Phase seiner Attacke auszulösen, ist von zehn Tagen im Jahr 2022 auf acht Tage in den ersten sechs Monaten des Jahres 2023 gesunken – Tendenz weiter fallend. Daher müssen wir bei der Angriffserkennung und -reaktion noch schneller werden, um die Attacken so früh wie möglich zu unterbinden.

Allerdings haben auch die Cyberkriminellen verstanden, dass Schnelligkeit ein Trumpf für erfolgreiche Angriffe ist. Die Gruppierungen spezialisieren sich daher immer stärker auf bestimmte Teilaufgaben und kooperieren in komplexen Netzwerken, um ihre Ziele so schnell und effizient wie möglich zu erreichen. Erschwerend kommt hinzu, dass sie mit den riesigen gestohlenen Geldsummen immer mehr talentierte Hacker anlocken, um eine Verteidigung zu durchbrechen.

Und täglich grüßt das Einfallstor

Die wichtigste Lektion des Jahres 2023 ist, dass vieles, was falsch war, immer noch falsch ist. Zwar konnten wir einige wichtige Probleme, wie zum Beispiel das Ausnutzen von Flash und Java zur Kompromittierung von PCs oder die fehlende Internetverschlüsselung durch die fast flächendeckende TLS-Nutzung lösen, aber leider gibt es immer noch zu viele leichte Ziele und Einfallstore für die Cyberkriminellen.

Wenn wir bildlich gesprochen Türen und Fenster unverschlossen lassen, müssen wir uns nicht wundern, wenn Eindringlinge plötzlich im Wohnzimmer stehen. Die Schritte, die unternommen wurden, um gemeinschaftlich unsere Sicherheit verbessern, funktionieren erwiesenermaßen. Jetzt müssen wir auf diesen Erfolgen aufbauen und es für Kriminelle immer schwieriger und kostspieliger machen, ihre Ziele zu realisieren. Entscheidende Erfolgsfaktoren dabei sind das schnelle und vollständige Patchen aller Systeme, eine starke Nutzer-Authentifizierung sowie effektive Überwachungs- und Wiederherstellungsservices rund um die Uhr.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Automated Moving Target Defense (AMTD): Wegweisend für moderne IT-Sicherheit

AMTD auf dem Endpoint

Sophos setzt AMTD-Technologien am Endpoint ein und stellt damit den Angreifern Barrieren auf, um die Bedrohungen automatisch abzufangen beziehungsweise zu eliminieren. Neben der Reduzierung der Bedrohungsoberfläche, der Verhaltensanalyse und dem Einsatz von Deep-Learning- beziehungsweise AI-Modellen verbessert AMTD die Anwendungssicherheit durch das Erstellen von bedrohungsagnostischen Barrieren für jeden Prozess. Das Resultat: Für Software wird es schwieriger Code auszuführen, der nicht originärer Teil der Anwendung ist. Damit wird insbesondere Malware an ihrer Ausführung gehindert. Zu AMTD-Schutztechnologien gehören:

1. Adaptive Attack Protection (AAP)

Adaptive Attack Protection (AAP) erkennt die Anwesenheit eines aktiven Angreifers auf zwei Arten: Erstens durch die Verwendung gängiger Angriffs-Toolkits und zweitens durch Kombinationen aktiver bösartiger Verhaltensweisen, die auf das Anfangsstadium eines Angriffs hindeuten. Sobald ein aktiver Angriff auf einem Endpoint erkannt wird, aktiviert AAP vorübergehende Einschränkungen. Ein Beispiel ist die Verhinderung eines Neustarts im abgesicherten Modus, welche Angreifer beispielsweise nutzen, um die Erkennung zu umgehen.

2. Randomisierung

Wenn beispielsweise eine Dynamic Link Library (DLL) einer Anwendung stets vorhersehbar an derselben Speicheradresse geladen wird, ist es für Angreifer einfacher, Schwachstellen auszunutzen. Zwar können Entwickler während der Kompilierung die Adressraum-Layout-Randomisierung (ASLR) aktivieren, wodurch die Adressen einmal pro Neustart randomisiert werden, doch kann jede Software von Drittanbietern, die keine ASLR enthält, diese Strategie untergraben. Sophos verbessert die Sicherheit von Anwendungen, indem es sicherstellt, dass jedes Modul bei jedem Start der Anwendung an einer zufälligen Speicheradresse geladen wird und damit die Komplexität eines möglichen Angriffs erhöht.

3. Täuschung

Angreifer versuchen oft, ihren schädlichen Code durch Verschleierung vor Datei- und Speicherscannern zu verbergen. Allerdings muss die Verschleierung von bösartigem Code fallen, bevor er auf dem Computer ausgeführt werden kann. Dieser Prozess ist in der Regel auf bestimmte Betriebssystem-APIs angewiesen. Sophos platziert strategisch Täuschungselemente, die speicherbezogene APIs imitieren, die von Angreifern häufig zur Initialisierung und Ausführung ihres schädlichen Codes verwendet werden. Diese bedrohungs- und code-agnostische Verteidigung kann schädlichen Code unterbrechen, ohne gutartige Anwendungen zu behindern.

4. Begrenzung

Um Abwehrmaßnahmen zu umgehen, wird bösartiger Code in der Regel verschleiert und oft über gutartige Anwendungen transportiert. Vor der Ausführung eines verdeckten Codes muss die Bedrohung ihre Verschleierung aufheben, was zur Schaffung eines für die Ausführung von Code geeigneten Speicherbereichs führt und somit eine CPU-Hardwareanforderung darstellt. Die zugrundeliegenden Befehle, die zur Erstellung eines codefähigen Speicherbereichs erforderlich sind, sind derart kurz, dass sie allein nicht ausreichen, um von Schutztechnologien als bösartig eingestuft zu werden. Bei einer Blockierung solcher Befehle würden zwangsläufig auch gutartige Anwendungen nicht mehr funktionieren. Sophos Endpoint führt eine eindeutige Historie, verfolgt die Eigentümerschaft und korreliert Zuweisungen von codefähigem Speicher über Anwendungen hinweg. Dadurch sind neuartige Schutzmaßnahmen auf solch niedriger Ebene möglich und sinnvoll einsetzbar.

5. Härtung

Sophos verhindert die Manipulation von Prozessen, indem es Barrieren um die sicherheitssensiblen Speicherbereiche jeder Anwendung errichtet. Beispiele für sensible Speicherbereiche sind der Process Environment Block (PEB) oder der Adressraum von sicherheitsrelevanten Modulen wie dem Anti-Malware Scan Interface (AMSI). Angreifer, die darauf abzielen, die Identität eines gutartigen Prozesses anzunehmen, verstecken Befehlszeilenparameter, deaktivieren oder führen beliebigen Code im eigenen (oder im Adressraum eines anderen Prozesses) aus und manipulieren regelmäßig Code oder Daten innerhalb dieser sensiblen Bereiche. Durch die Abschirmung dieser Prozesse werden generisch eine Vielzahl bestehender und zukünftiger Angriffstechniken beendet und entlarvt.

6. Leitplanken

Sophos installiert sogenannte Guardrails (Leitplanken) um eine Code-Ausführung herum. Dadurch wird verhindert, dass die Code-Ausführung zwischen einzelnen Code-Abschnitten fließt und in einen Adressraum eindringt, der zwar Teil der ursprünglichen Anwendung ist, aber nur Daten enthalten soll. Außerdem werden aktiv APC-Injektion und die Nutzung verschiedener anderer Systemfunktionen verhindert, die nicht von legitimen Anwendungen verwendet werden.

„Wenn AMTD richtig eingesetzt wird, stellt es eine unschätzbare Verteidigungsschicht gegen Advanced Persistent Threats (APTs), auf Exploits basierende Angriffe und Ransomware dar“, so Michael Veit, Cybersecurity-Experte bei Sophos. „AMTD-Technologien auf dem Endpoint verbessern die Widerstandsfähigkeit aller Anwendungen automatisch, ohne dass eine Konfiguration, Quellcode-Änderung oder Kompatibilitätsprüfung erforderlich sind. Automatisierte und orchestrierte Cybersecurity-Strategien setzen die Messlatte für Angreifer höher, da sie die Unklarheiten für die Angreifer erhöht und Attacken damit zeitaufwendiger geplant werden müssen.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()