Weitreichende Auswirkungen der Organisationsstruktur auf die Cybersicherheit

Ausgebildetes und erfahrenes Fachpersonal zu finden, ist eine der großen Herausforderungen in Unternehmen, um die Cybersicherheit zu gewährleisten. Vor dem Hintergrund dieser Diskussion ist es daher besonders wichtig, die wenigen verfügbaren Fachkräfte in die Lage zu versetzen, die größtmögliche Wirkung bei der Abwehr von Cyberrisiken zu erzielen. In diesem Zusammenhang geht Sophos in einer Umfrage bei rund 3.000 Führungskräften aus IT und Cybersicherheit in 14 Ländern auf die Frage ein, wie unterschiedliche Organisationsstrukturen Einfluss auf die Ergebnisse der Cybersicherheit haben.

Auf den Blickwinkel kommt es an

In der Analyse wurden die Erfahrungen in der Cybersicherheit unter Einbeziehung der Organisationsstruktur betrachtet. Ziel war es einen Zusammenhang zwischen Struktur und Ergebnissen zu finden und falls es diesen gibt, welche Struktur die besten Ergebnisse liefert. Sophos untersuchte drei Szenarien:

Szenario 1: Das IT-Team und das Cybersicherheitsteam sind getrennte Organisationen.

Szenario 2: Ein spezielles Cybersicherheitsteam ist Teil der IT-Organisation

Szenario 3: Kein spezielles Cybersicherheitsteam, das IT-Team verwaltet die Cybersicherheit

Beste Ergebnisse für Szenario 2 – sofern Fähigkeiten und Kapazitäten vorhanden sind

Die Analyse der Umfragedaten ergibt, dass Unternehmen mit einem speziellen Cybersicherheitsteam innerhalb eines umfassenderen IT-Teams im Vergleich zu den anderen beiden Szenarien die besten Gesamtergebnisse im Bereich Cybersicherheit erzielen. Die schlechtesten Resultate erlangen Unternehmen, bei denen die IT- und Cybersicherheitsteams getrennt agieren (Szenario 1).

Auch wenn die Cybersicherheit und der IT-Betrieb im weitesten Sinne getrennte Fachbereiche zu sein scheinen, lassen sich die Erfolge von Szenario 2 damit erklären, dass die Disziplinen eng miteinander verknüpft sind. Beispielsweise wirken sich Kontrollen der Cybersicherheit häufig direkt auf die IT-Lösungen aus, während die Umsetzung einer guten Cyberhygiene, wie das Patchen und Sperren von RDP, häufig vom IT-Team durchgeführt wird.

Allerdings zeigen die Analysen auch, dass die Art und Weise, wie Unternehmen ihre Teams strukturieren, kaum einen Einfluss auf die Sicherheitsergebnisse hat, wenn ihnen die grundlegenden Fähigkeiten und Kapazitäten im Bereich Cybersicherheit fehlen. Eine Option für dieses Problem sind externe Partner und Security-Dienstleister. Allerdings sollen Organisationen, die ihre Fähigkeiten durch spezialisierte externe Cybersicherheitsexperten (z. B. MDR-Anbieter oder MSSPs) ergänzen möchten, nach flexiblen Partnern suchen, welche als Erweiterung des gesamten internen Teams arbeiten anstatt ausschließlich für die Security-Teams.

Struktur der Cybersicherheit hat Auswirkungen auf die Vorfälle

Die Analyse vergleicht Erfahrungen in den drei Szenarien und deckt vier bemerkenswerte Ergebnisse auf.

1. Ursache von Ransomware-Angriffen

Interessanterweise variiert die Ursache von Ransomware-Angriffen je nach Organisationsstruktur. Bei Szenario 1 hat fast die Hälfte der Angriffe (47 Prozent) mit einer ausgenutzten Sicherheitslücke begonnen, während 24 Prozent auf kompromittierte Anmeldedaten zurückzuführen sind. Bei Szenario 2 sind ausgenutzte Sicherheitslücken (30 Prozent) und kompromittierte Zugangsdaten (32 Prozent) mit fast gleicher Wahrscheinlichkeit die Hauptursache für die Angriffe. Bei Unternehmen mit Szenario 3 wurden fast die Hälfte der Angriffe (44 Prozent) mit kompromittierten Anmeldedaten begangen und nur 16 Prozent mit einer ausgenutzten Sicherheitslücke.

2. Wiederherstellung nach einer Ransomware

Unternehmen des Szenario 1 zahlten weitaus häufiger Lösegeld als die anderen und meldeten zugleich den geringsten Anteil an Backups zur Wiederherstellung verschlüsselter Daten. Die Unternehmen des Modells 1 zahlten nicht nur am häufigsten Lösegeld, sondern höhere Summen, wobei der Mittelwert mehr als doppelt so hoch war wie bei den Szenarien 2 und 3.

3. Sicherheitsmaßnahmen

Eine der wichtigsten Erkenntnisse ist, dass Organisationen aus dem Szenario 2 bei der Durchführung von Sicherheitsmaßnahmen am besten abschneiden, während die meisten Organisationen eine Herausforderung darin sehen, eine effektive Security-Operations selbstständig zu etablieren. Zusammengefasst macht es kaum einen Unterschied, wie man das Team strukturiert, wenn es an den notwendigen Kapazitäten und Fähigkeiten mangelt.

4. Tägliches Cybersicherheitsmanagement

In diesem Bereich gibt es viele Gemeinsamkeiten zwischen den drei Szenarien und sie stehen alle vor ähnlichen Herausforderungen. Mehr als die Hälfte der Befragten aller Szenarien bestätigen, dass die Cyberbedrohungen inzwischen so weit fortgeschritten sind, dass ihre Organisation sie nicht mehr allein bewältigen kann (60 Prozent Szenario 1; 51Prozent Szenario 2; 54 Prozent Szenario 3).

Die drei Szenarien teilen zudem ähnliche Sorgen in Bezug auf Cyberbedrohungen und -Risiken. Datenexfiltration und Phishing (einschließlich Spear-Phishing) gehören bei allen zu den größten Cyberbedrohungen, und die Fehlkonfiguration von Sicherheitstools ist das am häufigsten wahrgenommene Risiko.

Hinweis zur Analyse

Diese Analyse bietet Einblicke in die Korrelation zwischen der IT-/ Cybersicherheitsstruktur und den Ergebnissen, untersucht aber nicht die Gründe hinter diesen Ergebnissen, also die Kausalität. Jedes Unternehmen ist anders und die Struktur der IT-/ Cybersicherheitsfunktion ist eine von vielen Variablen, die sich auf die Bereitschaft auswirken können, gute Sicherheitsergebnisse zu erzielen – einschließlich der Branche, des Qualifikationsniveaus der Teammitglieder, des Personalbestands, des Alters des Unternehmens und mehr.

Um mehr zu erfahren und die vollständige Analyse zu sehen, laden Sie bitte den kompletten Bericht „The Impact of Organizational Structure on Cybersecurity Outcomes„ herunter.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Sophos kooperiert mit Tenable und startet neuen Sophos Managed Risk Service

Sophos gibt eine strategische Partnerschaft mit dem Exposure-Management-Unternehmen Tenable®, bekannt, um Sophos Managed Risk, einen weltweiten Schwachstellen- und Angriffsflächenmanagementdienst, anzubieten. Für den neuen Service stellt Sophos ein eigenes, spezialisiertes Team bereit, das die Exposure-Management-Technologie von Tenable nutzt und mit den Experten von Sophos Managed Detection and Response (MDR) zusammenarbeitet, um Angriffsflächentransparenz, kontinuierliche Risikoüberwachung, Schwachstellenpriorisierung, Untersuchungen und proaktive Benachrichtigungen zur Verhinderung von Cyberangriffen bereitzustellen.

Die moderne Angriffsfläche hat sich über die traditionellen IT-Grenzen vor Ort hinaus ausgeweitet. Da Unternehmen häufig eine unbekannte Anzahl externer und mit dem Internet verbundener Ressourcen betreiben, die nicht gepatcht oder nur unzureichend geschützt sind, werden sie immer anfälliger für Cyberangreifer. Der Sophos Managed Risk Service kann die externe Angriffsoberfläche einer Organisation bewerten und die riskantesten Gefährdungen, wie z. B. offenes RDP, priorisieren. Gleichzeitig bietet der Service maßgeschneiderte Abwehrmaßnahmen an, um Schwachpunkte zu beseitigen und potenziell verheerenden Angriffen einen Schritt voraus zu sein.

Priorisierung und präventives Risikomanagement

„Sophos und Tenable sind zwei Branchenführer im Bereich Sicherheit, die sich zusammenschließen, um dringende, allgegenwärtige Sicherheitsherausforderungen anzugehen, die Unternehmen oftmals nur schwer kontrollieren können“, so Rob Harrison, Senior Vice President for Endpoint and Security Operations Product Management bei Sophos. „Gemeinsam können wir Organisationen optimal dabei helfen, häufig übersehene Schwachstellen in externen Assets, Geräten und Software zu identifizieren und deren Behebung zu priorisieren. Es ist von entscheidender Bedeutung, dass Unternehmen diese Gefährdungsrisiken managen, denn wenn sie unbeaufsichtigt bleiben, führen sie zu kostspieligeren und zeitaufwändigeren Problemen, und sind oft diese Hauptursache für schwerwiegende Sicherheitsvorfälle.“

„Während die jüngste Zero-Day-Lücke die Schlagzeilen beherrschen mag, sind die mit großem Abstand größte Bedrohung für Unternehmen immer noch bekannte Schwachstellen – oder Schwachstellen, für die Patches leicht verfügbar sind“, so Greg Goetz, Vice President of Global Strategic Partners and MSSP bei Tenable. „Ein erfolgreicher Lösungsansatz für diese Problematik umfasst eine risikobasierte Priorisierung mit kontextgesteuerten Analysen, um Risiken proaktiv anzugehen, bevor sie zu einem Problem werden. Sophos Managed Risk, unterstützt durch die Tenable One Exposure Management Platform, bietet ausgelagertes präventives Risikomanagement und ermöglicht es Unternehmen, Angriffe vorherzusehen und Cyberrisiken zu reduzieren.“

Zu den spezifischen Hauptvorteilen von Sophos Managed Risk gehören:

- External Attack Surface Management (EASM): Erweiterte Identifizierung und Klassifizierung von mit dem Internet verbundenen Assets wie Web- und E-Mail-Servern, Webanwendungen und öffentlich zugänglichen API-Endpunkten.

- Kontinuierliche Überwachung und Benachrichtigung bei Hochrisiko-Erkennungen: Proaktive Benachrichtigung, wenn eine neue kritische Schwachstelle in den mit dem Internet verbundenen Ressourcen einer Organisation identifiziert wird.

- Priorisierung von Schwachstellen und Identifizierung neuer Risiken: Schnelle Erkennung von Schwachstellen mit hohem Risiko und Zero-Day-Schwachstellen, gefolgt von einer Echtzeitbenachrichtigung, um sicherzustellen, dass kritische, mit dem Internet verbundene Ressourcen umgehend identifiziert, untersucht und in der Reihenfolge ihrer Wichtigkeit darauf reagiert werden.

„Eine der größten Herausforderungen für Unternehmen bei der Verbesserung ihrer Sicherheitslage besteht darin, Prioritäten zu setzen, was zuerst angegangen werden soll. Risk- Management-Lösungen helfen beim Angehen dieses Problems und verringern die Arbeitsbelastung für Sicherheitsteams, die mit der Bewältigung von Schwachstellen und dem Risikomanagement betraut sind“, sagte Craig Robinson, Research Vice President of Security Services bei IDC. „Lösungen wie Sophos Managed Risk können ein Alleinstellungsmerkmal sein, indem sie überforderten Teams einen ganzheitlicheren Ansatz für die kontinuierliche Überwachung und das Bedrohungsmanagement ermöglichen.“

Regelmäßige Interaktion und maßgeschneiderter Support

Sophos Managed Risk ist als erweiterter Service mit Sophos MDR verfügbar, der bereits mehr als 21.000 Organisationen weltweit schützt. Das Sophos-Managed-Risk-Team ist Tenable-zertifiziert und arbeitet eng mit dem Sophos-MDR-Team zusammen, um wichtige Informationen über Zero-Days, bekannte Schwachstellen und Gefährdungsrisiken auszutauschen und so möglicherweise ausgenutzte Umgebungen zu bewerten und zu untersuchen.

Organisationen, die den Sophos Mangaged Risk Service nutzen, profitieren von regelmäßiger Interaktion, einschließlich regelmäßiger Treffen mit Sophos-Experten zur Überprüfung aktueller Entdeckungen, für Einblicke in die aktuelle Bedrohungslandschaft sowie zum Austausch von Empfehlungen zur Behebung und Priorisierung von Maßnahmen. Darüber hinaus können Organisationen Anfragen über die Sophos-Central-Plattform einleiten, sodass Benutzer direkt mit dem Sophos-Managed-Risk-Team in Kontakt treten können, um maßgeschneiderten Support und Berichte zu erhalten und ihre neuesten priorisierten Warnungen einzusehen.

„Was man nicht sieht, kann man nicht reparieren. Sophos Managed Risk behebt dieses Problem und beleuchtet Risikobereiche, die in Ordnung gebracht werden müssen, um den Schutz der Kunden zu gewährleisten. Durch die Kombination des MDR-Angebots von Sophos mit der Exposure-Management-Technologie von Tenable erhalten wir einen vollständigen Überblick über Schwachstellen inklusive einer umfangreichen Analyse, die wir zur Risikominimierung benötigen“, sagt René Schoppe, Principal Solution Advisor IT-Security bei SoftwareOne. „Dadurch entsteht ein echter Mehrwert für uns, der noch ein weiteres Sahnehäubchen hat: Als Vertriebspartner haben wir die Möglichkeit, die priorisierten Warnungen von Sophos Managed Risk für unseren gesamten Kundenstamm einfach über das Sophos Central-Dashboard zu verwalten.“

Sophos Managed Risk ist mit einer befristeten Lizenz über das globale Netzwerk von Vertriebspartnern und Managed Service Providern (MSPs) von Sophos erhältlich. Eine Variante für Sophos MSP Flex wird im Lauf des Jahres verfügbar sein.

Sophos ist ein weltweit führender und innovativer Anbieter von fortschrittlichen Cybersecurity-Lösungen, darunter Managed Detection and Response (MDR)- und Incident-Response-Dienste. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 500.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr.

Die Dienste und Produkte von Sophos werden über die cloudbasierte Management-Konsole Sophos Central verbunden und vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen. Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung.

Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Spieglein, Spieglein and der Wand, welche KI ist die beste im Cybersecurity-Land?

Die Technologie des maschinellen Lernens mit großen Sprachmodellen (LLM) verbreitet sich rasant, wobei mittlerweile mehrere konkurrierende Open-Source- und proprietäre Architekturen verfügbar sind. Zusätzlich zu den generativen Textaufgaben, die mit Plattformen wie ChatGPT verbunden sind, haben sich LLMs nachweislich in vielen Textverarbeitungsanwendungen als nützlich erwiesen – von der Unterstützung beim Schreiben von Code bis zur Kategorisierung von Inhalten.

Angesichts der Vielfalt an zur Verfügung stehenden LLMs stehen Forscher vor einer herausfordernden Frage: Wie lässt sich ermitteln, welches Modell für ein bestimmtes Problem des maschinellen Lernens am besten geeignet ist? SophosAI hat eine Reihe von Möglichkeiten untersucht, LLMs bei Aufgaben im Zusammenhang mit der Cybersicherheit einzusetzen. Eine gute Methode zur Auswahl eines Modells besteht darin, Benchmark-Aufgaben zu erstellen – typische Probleme, mit denen sich die Fähigkeiten des Modells einfach und schnell beurteilen lassen.

Allerdings spiegelt die Leistung bei den momentan verfügbaren, allgemeinen Aufgaben für Benchmarks möglicherweise nicht genau wider, wie gut Modelle im Kontext der Cybersicherheit funktionieren. Durch die Verallgemeinerung offenbaren sie möglicherweise keine Unterschiede im sicherheitsspezifischen Fachwissen zwischen Modellen, die sich aus ihren Trainingsdaten ergeben. Aus diesem Grund habe die Forscher aus dem SophosAI-Team drei neue Benchmarks erstellt, die auf Aufgaben basieren, die potenziell grundlegende Voraussetzungen für die meisten LLM-basierten defensiven Cybersicherheitsanwendungen sind:

- Das LLM fungiert als Assistent bei der Untersuchung von Vorfällen, indem es Fragen zur Telemetrie in natürlicher Sprache in SQL-Anweisungen umwandelt

- Das LLM generiert Vorfallzusammenfassungen aus Daten eines Security Operations Centers (SOC).

- Das LLM bewertet den Schweregrad des Vorfalls.

GPT-4 mit bester Leistung

Diese Benchmarks dienen zwei Zwecken: der Identifizierung grundlegender Modelle mit Potenzial für eine Feinabstimmung und der anschließenden Bewertung der standardmäßigen (nicht abgestimmten) Leistung dieser Modelle. Insgesamt hat das Sophos-AI-Team 14 Modelle auf Basis von Kriterien wie Modellgröße, Beliebtheit, Kontextgröße und Aktualität ausgewählt und anhand der Benchmarks getestet – darunter unterschiedlich große Versionen der Modelle LlaMa2 und CodeLlaMa von Meta, Amazon-Titan-Large und natürlich auch der Branchenprimus GPT-4. Das OpenAI-Tool zeigte bei den ersten beiden Aufgaben eindeutig die beste Leistung. Interessant: beim letzten Benchmark schnitt keines der Modelle bei der Kategorisierung der Schwere des Vorfalls genau genug ab, um besser zu sein als die Zufallsauswahl.

Aufgabe 1: Assistent für die Untersuchung von Vorfällen

Bei der ersten Benchmark-Aufgabe bestand das Hauptziel darin, die Leistung von LLMs als SOC-Analystenassistenten bei der Untersuchung von Sicherheitsvorfällen zu bewerten. Dabei mussten sie relevante Informationen auf der Grundlage von Abfragen in natürlicher Sprache abrufen – eine Aufgabe, mit der das SophosAI-Team bereits experimentiert hatte. Die Bewertung der Fähigkeit von LLMs, Abfragen in natürlicher Sprache unterstützt durch kontextbezogene Schemakenntnisse in SQL-Anweisungen umzuwandeln, hilft dabei, ihre Eignung für diese Aufgabe zu bestimmen.

Aufgabe 2: Zusammenfassung des Vorfalls

In Security Operations Centern (SOCs) untersuchen Bedrohungsanalysten täglich zahlreiche Sicherheitsvorfälle. In der Regel werden diese Vorfälle als eine Abfolge von Ereignissen dargestellt, die auf einem Benutzerendpunkt oder Netzwerk im Zusammenhang mit erkannten verdächtigen Aktivitäten aufgetreten sind. Bedrohungsanalysten nutzen diese Informationen, um weitere Untersuchungen durchzuführen. Allerdings kann diese Abfolge von Ereignissen für die Analysten oft sehr unübersichtlich sein, was es schwierig macht, die bemerkenswerten Ereignisse zu identifizieren. Hier können große Sprachmodelle wertvoll sein, da sie bei der Identifizierung und Organisation von Ereignisdaten auf der Grundlage einer bestimmten Vorlage helfen können und es Analysten erleichtern, das Geschehen zu verstehen und ihre nächsten Schritte festzulegen.

Aufgabe 3: Bewertung der Schwere des Vorfalls

Die dritte von Sophos bewertete Benchmark-Aufgabe war eine modifizierte Version eines traditionellen ML-Sec-Problems: Die Bestimmung, ob ein beobachtetes Ereignis Teil einer harmlosen Aktivität oder eines Angriffs ist. SophosAI verwendet spezielle Machine-Learning (ML)-Modelle, die für die Auswertung bestimmter Arten von Ereignisartefakten wie tragbare ausführbare Dateien und Befehlszeilen entwickelt wurden. Bei dieser Aufgabe bestand das Ziel darin, festzustellen, ob ein LLM eine Reihe von Sicherheitsereignissen untersuchen und deren Schweregrad beurteilen kann.

Noch einige Leitplanken für LLMs in der Cybersicherheit nötig

Auch wenn der Benchmark-Test sicherlich nicht alle potenziellen Problemstellungen berücksichtigen kann, lässt sich nach Abschluss der Untersuchung feststellen, dass LLMs die Bedrohungssuche und die Untersuchung von Vorfällen wirksam unterstützen und damit als sinnvoller SOC-Assistent eingesetzt werden können – allerdings sind weiterhin einige Leitplanken und Anleitungen notwendig.

Bei der Zusammenfassung von Vorfallinformationen aus Rohdaten erbringen die meisten LLMs eine ausreichende Leistung, es gibt jedoch Raum für Verbesserungen durch Feinabstimmung. Allerdings bleibt die Bewertung einzelner Artefakte oder Gruppen von Artefakten eine herausfordernde Aufgabe für vorab trainierte und öffentlich verfügbare LLMs. Um dieses Problem anzugehen, ist möglicherweise ein spezialisiertes LLM erforderlich, das speziell auf Cybersicherheitsdaten geschult ist.

Alle Details zu den Untersuchungsergebnissen und der Benchmark-Erstellung können im englischen SophosAI-Blogbeitrag „Benchmarking the Security Capabilities of Large Language Models“ nachgelesen werden.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

World Backup Day 2024: Warum Cyberkriminelle gezielt Backups ins Visier nehmen und wie Security die Datensicherung schützen kann

Harte Fakten belegen das Risiko

In einer Umfrage unter knapp 3.000 IT- und Cybersicherheitsexperten weltweit, die das Marktforschungsinstitut Vanson Bourne Anfang 2024 im Auftrag von Sophos durchführte, wurde deutlich, dass die finanziellen und betrieblichen Auswirkungen einer Kompromittierung von Backups durch einen Ransomware-Angriff immens sind. Insgesamt stechen vier Haupterkenntnisse aus der Umfrage ins Auge:

Erkenntnis 1: Ransomware-Angreifer versuchen fast immer, Ihre Backups zu kompromittieren. Bei 94 Prozent der Unternehmen, die im vergangenen Jahr von Ransomware betroffen waren, haben die Cyberkriminellen während des Angriffs versucht, auch die Backups zu kompromittieren.

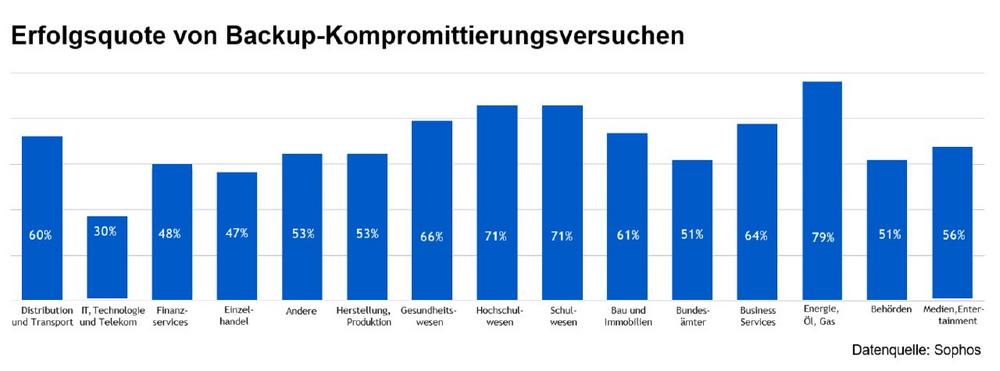

Erkenntnis 2: Die Erfolgsquote bei Kompromittierungen variiert stark je nach Branche. Uber allen Branchen hinweg waren durchschnittlich 57 Prozent der Backup-Kompromittierungsversuche erfolgreich. Interessanterweise gibt es aber große Unterschiede in den unterschiedlichen Branchen, von 79 Prozent in den Sektoren Energie, Öl/Gas und Versorgung bis 30 Prozent für die Bereiche IT, Technologie und Telekommunikation.

Erkenntnis 3: Lösegeldforderungen verdoppeln sich, wenn Backups kompromittiert werden. Opfer, deren Backups kompromittiert wurden, erhielten im Durchschnitt mehr als doppelt so hohe Lösegeldforderungen wie diejenigen, deren Backups nicht betroffen waren. Die durchschnittlichen Lösegeldforderungen lagen bei 2,3 Millionen US-Dollar (Backups kompromittiert) und 1 Million US-Dollar (Backups nicht kompromittiert).

Erkenntnis 4: Die Kosten für die Wiederherstellung nach einem Ransomware-Angriff sind achtmal höher, wenn Backups kompromittiert sind. Durch Ransomware verursachte Ausfälle haben, neben potenziellen Lösegeldzahlungen, häufig erhebliche Auswirkungen auf den täglichen Geschäftsbetrieb. Zudem ist die Wiederherstellung von IT-Systemen komplex und teuer. Die durchschnittlichen Gesamtkosten für die Wiederherstellung nach einer Ransomware-Attacke betrugen bei Organisationen, deren Backups kompromittiert wurden, durchschnittlich 3 Millionen US-Dollar. Das entspricht der achtfachen Summe im Vergleich zu Organisationen, deren Backups nicht betroffen waren und die durchschnittlich 375.000 US-Dollar aufwenden mussten.

Alle Details zu der Backup-Umfrage können im englischen Blogartikel „The impact of compromised backups on ransomware outcomes“ nachgelesen werden.

Wichtige Tipps für den Schutz von Backups vor Ransomware

Unternehmen können mit Hilfe von Security-Services, wie Managed Detection and Response, böswillige Akteure in der kompletten IT-Infrastruktur rund um die Uhr erkennen und stoppen – noch bevor Systeme und damit auch die Backups kompromittiert werden. Dies hilft insbesondere solchen Unternehmen, die kein eigenes Security Operations Center (SOC) betreiben können oder keine eigenen Security-Spezialisten mit Forensikerfahrung und 24×7-Verfügbarkeit im Team haben.

Zudem ist es sinnvoll, das Backup mit dem Security-Ökosystem zu integrieren. Die Backup-Systeme sollten ähnlich wie alle Endpoints kontinuierlich und aktiv vor Ransomware und anderen böswilligen Beschädigungen geschützt sein. Besonders wirkungsvoll ist der Schutz dann, wenn die Security oder die Security-Services ein fester Bestandteil der Backup-Lösungen sind, wie es beispielsweise Sophos in Kooperation mit Arcserve und Veeam realisiert.

Darüber hinaus können die folgenden drei Tipps die Gefahren eines Ransomware-Angriffs erheblich reduzieren:

- Regelmäßig Erstellen von Backups und das Speichern an mehreren Orten, beispielsweise nach der 3-2-1-Regel.

- Aktivierung einer MFA (Multi-Faktor-Authentifizierung), insbesondere bei Cloud-Backup-Konten, um zu verhindern, dass Angreifer Zugriff erhalten.

- Regelmäßiges Testen und Üben der Daten-Wiederherstellung aus den Backups. Je fließender der Wiederherstellungsprozess beherrscht wird, desto schneller und einfacher können sich Unternehmen von einem Angriff erholen.

- Security-Monitoring und Überwachung der Backups, um rechtzeitig verdächtige Aktivitäten von potenziellen Angreifern zu erkennen und darauf zu reagieren.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Schwachstellenbewertungen und Penetrationstests der IT-Security sind wichtiger denn je

Das Problem sind selten die Sicherheitslösungen, sondern unerkannte Schwachstellen in der IT-Infrastruktur, die ohne eine eindeutige Identifizierung nicht abgesichert werden können. Daher sind regelmäßige Schwachstellenbewertungen als auch Penetrationstests wichtig. Erst sie liefern verlässliche Rückmeldungen über den tatsächlichen Stand der Sicherheit und Cyberresilienz im Unternehmen.

Schwachstellenbewertungen und Penetrationstests haben unterschiedliche Ziele. Laut NIST bieten Schwachstellenbewertungen eine „formale Beschreibung und Bewertung der Schwachstellen eines Informationssystems“, während Penetrationstests eine Methodik verwenden, „bei der Prüfer, die in der Regel unter bestimmten Einschränkungen arbeiten, versuchen, die Sicherheitsmerkmale eines Systems zu umgehen oder zu überwinden“. Erst die Ergebnisse beider Maßnahmen geben Unternehmen Aufschluss über die existierenden Risiken und lassen Rückschlüsse zu, welche Prioritäten bei der Beseitigung dieser Risiken gesetzt werden sollten.

Die Frequenz beider Maßnahmen hängt vom IT-Verhalten des Unternehmens und von gesetzlichen Regeln (z. B. Payment Card Industry) ab. Unternehmen mit geringer technologischer Fluktuation (z. B. Code-Änderungen, Hardware-Upgrades, Personalwechsel, Topologieänderungen usw.) kommen zwar keinesfalls ohne Tests, allerdings mit einer niedrigeren Frequenz aus. Organisationen mit hohem technologischem Wandel steigern ihre Cyberresilienz mit häufigeren Tests.

Stufen der Schwachstellenbewertungen und Penetrationstests

Die Durchführung von Schwachstellenbewertungen und Penetrationstests umfasst zwölf wichtige Schritte – von der Suche über die Bewertung bis hin zur Abhilfe und einer abschließenden Berichterstattung:

- Definition des Umfangs: Klare Definition des Umfangs, einschließlich der zu prüfenden Systeme, Netze und Anwendungen sowie aller spezifischen Ziele oder Vorgaben.

- Erkundung: Sammeln von Informationen über die Zielsysteme, -netzwerke und -anwendungen mit passiven Mitteln, wie öffentlich zugänglichen Informationen und Social-Engineering-Techniken.

- Scannen auf Schwachstellen: Einsatz automatisierter Tools, um die Zielsysteme auf bekannte Schwachstellen, Fehlkonfigurationen und Schwachstellen zu überprüfen. Dies kann sowohl interne als auch externe Scans umfassen.

- Bewertung der Schwachstellen: Analyse der Ergebnisse der Schwachstellen-Scans, um Schwachstellen zu identifizieren und nach Schweregrad, Auswirkung und Wahrscheinlichkeit der Ausnutzung zu priorisieren.

- Manuelle Tests: Durchführung manueller Tests, um die Ergebnisse der automatisierten Scans zu validieren und zu verifizieren und um zusätzliche Schwachstellen zu identifizieren, die von den automatisierten Tools nicht erkannt wurden.

- Penetrationstests: Aktives Ausnutzen von Schwachstellen, um die Sicherheitslage der Zielsysteme, -netze und -anwendungen zu bewerten. Dabei können verschiedene Techniken zum Einsatz kommen, z. B. die Ausnutzung von Netzwerken, Angriffe auf Webanwendungen und Social Engineering.

- Post-Exploitation: Sobald in der Zielumgebung Fuß gefasst wurde, wird die Umgebung weiter erkundet und die Berechtigungen erweitert, um das Ausmaß des potenziellen Schadens zu ermitteln, den ein echter Angreifer verursachen könnte.

- Dokumentation: Erfassen und Zusammenstellen alle Ergebnisse, einschließlich der entdeckten Schwachstellen, der angewandten Ausnutzungstechniken und aller Empfehlungen für Abhilfemaßnahmen oder Schadensbegrenzung.

- Berichterstattung: Erstellen eines umfassenden Berichts sowohl für Sicherheitsverantwortliche als auch das Management mit den Ergebnissen der Bewertung, einschließlich einer Zusammenfassung, technischen Details der Schwachstellen, Risikobewertungen und Empfehlungen für Abhilfemaßnahmen oder Schadensbegrenzung.

- Planung von Abhilfemaßnahmen: Festlegung von Prioritäten und der Planung von Abhilfemaßnahmen auf der Grundlage der Ergebnisse der Bewertung sowie der Risikotoleranz und der geschäftlichen Prioritäten des Unternehmens.

- Erneute Bewertung: Durchführung von Folgebewertungen, um zu überprüfen, ob die Schwachstellen wirksam behoben wurden und um sicherzustellen, dass sich die Sicherheitslage der Systeme, Netzwerke und Anwendungen des Unternehmens verbessert hat.

- Kontinuierliche Überwachung: Implementieren von regelmäßigen Überwachungs- und Testprozessen, um neue Sicherheitslücken zu erkennen und zu beheben, sobald sie auftreten.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Sophos startet Event-Offensive für seinen Channel

Im Mittelpunkt steht dabei die neu geschaffene Partner-Tour „Elevate & Connect“, die vom Mitte April bis Mitte Mai an 12 Standorten in Deutschland, Österreich und der Schweiz stattfindet. Dazu gehören Berlin, Nürnberg, Stuttgart, Bremen, Düsseldorf, Augsburg, Frankfurt, Leipzig, Luzern, Zürich, Wien und Salzburg. Im Rahmen dieser Events erhalten die Teilnehmer ein komprimiertes Business-Update zu den Neuigkeiten bei Sophos, abgerundet wird die Veranstaltung anschließend durch einen Teamwettbewerb mit einem Drohnen-Parcours sowie einem gemeinsamen Abendessen.

„Wir haben die neue Eventreihe ganz bewusst ins Leben gerufen, um unsere Partner nicht nur mit Informationen zu ‚betanken‘, sondern auch Zeit für Spaß und das Miteinander zu haben“, so Stefan Fritz, Director Channel Sales für Sophos Central. „Cybersecurity ist Teamwork und das wollen wir im Channel leben. Das Commitment und Engagement unserer Partner ist einzigartig und basiert auf einer langen, vertrauensvollen Zusammenarbeit. Diese Werte wollen wir weiter fördern und damit die Grundlage für unser weiteres Wachstum legen.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Hasta La Vista, Baby

BYOVD (Bring Your Own Vulnerable Driver) stehen als EDR-Killer bei Bedrohungsakteuren nach wie vor hoch im Kurs. Ein Grund ist, dass hiermit ein Angriff auf Kernel-Ebene in Aussicht steht, was den Cyberkriminellen ein breites Spektrum an Handlungsmöglichkeiten einräumt – vom Verstecken von Malware über das Ausspähen von Anmeldedaten bis hin zum Versuch, die EDR-Lösungen zu deaktivieren. Die Sophos Security-Spezialisten Andreas Klopsch und Matt Wixey haben das Geschehen mit den Terminator-Tools während der letzten sechs Monate genau unter die Lupe genommen und im ausführlichen Report „It’ll be back: Attackers still abusing Terminator tool and variants„ zusammengefasst.

Treiber-Schleusereien sind keine Frage des cyberkriminellen Könnens mehr

BYOVD ist eine Angriffsklasse, bei der Bedrohungsakteure bekannte und zugleich anfällige Treiber auf einen kompromittierten Computer einschleusen, um Rechte auf Kernel-Ebene zu erlangen. Bei der Wahl von anfälligen Treibern haben die Cyberkriminellen leichtes Spiel: Beispielsweise auf dem Open-Source-Repository loldrivers.io sind 364 Einträge für anfällige Treiber inklusive entsprechender Signaturen und Hashes aufgeführt. Dieses bequeme Identifizieren von geeigneten Treibern ist einer der Gründe, weshalb BYOVD-Angriffe heute nicht nur hoch professionellen Bedrohungsakteuren vorbehalten sind, sondern auch von weniger versierten Ransomware- Angreifern durchgeführt werden können.

Ein weiterer möglicher Grund für die anhaltende Beliebtheit von BYOVD bei technisch weniger kompetenten Cyberkriminellen ist die Tatsache, dass sie die benötigten Kits und Tools quasi von der Stange in kriminellen Foren erwerben können. Eines dieser Tools erregte im Mai 2023 besondere Aufmerksamkeit, als der bekannte Bedrohungsakteur “spyboy“ im russischsprachigen Ransomware-Forum RAMP ein Tool namens Terminator anbot. Das Tool sollte zwischen 300 USD und 3.000 USD kosten und vierundzwanzig Sicherheitsprodukte deaktivieren können.

So können sich Unternehmen schützen

Viele der Security-Anbieter auf der Liste von spyboy, darunter auch Sophos, haben umgehend gehandelt, um Varianten von Treibern zu untersuchen und Schutzmaßnahmen zu entwickeln. Sophos empfiehlt vier wichtige Schritte, um sich vor BYOVD-Attacken zu schützen:

- Prüfen, ob das Endpoint Security-Produkt einen Manipulationsschutz implementiert hat.

- Umsetzung einer strengen Hygiene bei den Windows-Sicherheitsrollen, da BYOVD-Angriffe in der Regel durch Privilegienerweiterung und der Umgehung der UAC ermöglicht wird.

- Alle Betriebssysteme und Anwendungen stets auf dem neuesten Stand halten sowie das Entfernen von älterer Software.

- Aufnahme anfälliger Treiber in das Programm zum Schwachstellenmanagement. Bedrohungsakteure könnten versuchen, anfällige legitime Treiber auszunutzen, die bereits auf einem angegriffenen System vorhanden sind.

Zum kompletten Report von Sophos geht es hier:

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

In Untersuchungen der letzten 48 Stunden zur ScreenConnect Sicherheitslücke findet Sophos auch Malware-Technologie von Lockbit

Jetzt veröffentlicht Sophos X-Ops einen Bericht über die seit kurzem bekannte Sicherheitslücke bei der Remote Management und Monitoring Lösung ScreenConnect. Die detaillierte Analyse „ConnectWise ScreenConnect Attacks Deliver Malware“ stellt auch einen Zusammenhang mit Lockbit fest. Christopher Butt, Sophos X-Ops Principal Researcher bei Sophos, dazu:

„Wir haben in den letzten 48 Stunden mehrere Angriffe analysiert, die sich die ScreenConnect-Sicherheitslücke zu Nutzen gemacht haben. Am bemerkenswertesten war eine Malware, die mit dem im Jahr 2022 geleakten Ransomware-Builder-Tool Lockbit 3 erstellt wurde. Sie stammt möglicherweise nicht von den eigentlichen Lockbit-Entwicklern. Aber wir konnten auch Remote Access Trojaner (RATS), Info- und Passwort-Stealer sowie andere Ransomware entdecken. All dies zeigt, dass viele verschiedene Angreifer ScreenConnect im Visier haben“, sagte Christopher Budd, Direktor Sophos X-Ops Threat Research. „Jeder, der ScreenConnect nutzt, sollte Maßnahmen ergreifen, um anfällige Server und Clients sofort zu isolieren, sie zu patchen und auf Anzeichen einer Kompromittierung zu prüfen. Sophos bietet umfassende Anleitungen und Threat-Hunting-Materialien von Sophos X-Ops als Hilfestellung. Wir setzen unsere Untersuchungen fort und werden bei Bedarf Aktualisierungen vornehmen.“

Die Malware-Aktivitäten der letzten 48 Stunden und der Einsatz von Lockbit-Technologie könnte die Vermutung von Chester Wisniewski bestätigen, dass Teile der Lockbit Gruppe nach wie vor aktiv sind oder die Lockbit Malware-Technologie bei anderen Gruppen auch weiterhin Anwendung findet.

Was Anwender von ScreenConnect jetzt unbedingt unternehmen sollten, ist im Bericht von Sophos detailliert beschrieben.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Weil Zeit Geld ist: Sophos entlastet den Channel mit neuem Partner-Care-Angebot bei operativen Aufgaben

Entscheidende Zeit fürs Wesentliche gewonnen

„Aufgrund unserer jahrzehntelangen Erfahrung in der Unterstützung von Partnern wissen wir, dass administrative und operative Aufgaben viel zu oft wertvolle Zeit kosten, die dringend für den Aufbau von Kundenbeziehungen und den Abschluss neuer Geschäfte benötigt wird", sagt Stefan Fritz, Director Channel Sales EMEA Central bei Sophos. „Unser neuer Service ist für diese Ansprüche als zentrale Anlaufstelle für Angebote, die Navigation im Partnerportal, Lizenzierungsanfragen, Not-For-Resale-Anfragen (NFR) und vieles mehr die optimale Lösung. Dank des neuen Services können insbesondere Partner, die mit kleinen und mittelständischen Unternehmen zusammenarbeiten, ihre Produktivität und Rentabilität steigern.“

Fokus auf die Partner nochmal verstärkt

Auch von Partnerseite kommt positives Feedback: „Das neue, fokussierte Partner Care Programm ist ein weiterer großer Schritt in der erfolgreichen Zusammenarbeit mit Sophos“, so Oliver Reich, Business Development Manager Workplace Security bei Bechtle. „Der Partner-Care-Service erlaubt uns den Zugriff auf ein spezialisiertes Team und eröffnet uns neue Möglichkeiten, unsere gemeinsamen Kunden noch intensiver zu betreuen und entscheidende Mehrwerte für sie zu generieren.“

Zusätzlich zu Partner Care bietet Sophos weitere Erweiterungen in seinem globalen Partnerprogramm. Dazu zählt eine 5-prozentige Prämie zusätzlich zum Rabatt bei der Geschäftsregistrierung für Partner, die Sophos Managed Detection and Response (MDR) verkaufen. Dieser Rabatt gilt bis zum 31. März 2024.

Sophos Partner Care sowie zusätzliche Erweiterungen sind ab sofort exklusiv über das globale Sophos Partner Programm erhältlich.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Großer Schlag gegen Lockbit. Ist es wirklich vorbei?

Es ist eine gute Nachricht für die Verteidiger: Die berüchtigte Ransomware-Bande Lockbit wurde in einer internationalen Strafverfolgungsaktion hart getroffen. In Fachkreisen herrscht Einigkeit, dass Lockbit mit einer der führenden Ransomware-Akteure ist. Im Sophos Active Adverary Report rangiert Lockbit auf Platz Eins unten den Top-Gefahren.

Noch sollten die Korken nicht knallen

Die Zerschlagung dieser Cybercrime-Gruppe ist eine außergewöhnliche Leistung der Behörden und könnte auch für andere aktive Gruppen eine Warnung sein, dass sie nicht unantastbar sind. Die Aussage eines Vertreters von Lockbit lässt allerdings vermuten, dass eine Ransomware-Bande dieser Größenordnung nur schwer komplett ausgeschaltet werden kann. Von Seiten Lockbit heißt es, dass es nach wie vor Backup-Server gebe, die von den der Strafverfolgungsbehörden nicht betroffen seien. Eine Einschätzung, die auch Chester Wisniewski, Director, Global Field CTO bei Sophos, teilt:

„Lockbit ist zur produktivsten Ransomware-Gruppe avanciert, seit Conti Mitte 2022 von der Bildfläche verschwunden ist. Die Häufigkeit ihrer Angriffe und die Tatsache, dass sie unbegrenzt Infrastrukturen lahmlegen können, hat sie in den letzten Jahren zur gefährlichsten Gruppe gemacht. Alles, was ihre Operationen stört und Misstrauen unter ihren Partnern und Lieferanten sät, ist ein großer Gewinn für die Strafverfolgung. Wir sollten jedoch nicht zu früh feiern. Ein Großteil ihrer Infrastruktur ist immer noch online, was wahrscheinlich bedeutet, dass sie sich dem Zugriff der Polizei entzieht und die Kriminellen noch nicht gefasst worden sind. Auch wenn wir nicht immer einen vollständigen Sieg erringen, wie es bei Qakbot der Fall war, so ist es doch ein Sieg, wenn wir sie stören, ihre Angst, erwischt zu werden, schüren und die Schwierigkeiten beim Betrieb ihres kriminellen Syndikats erhöhen. Wir müssen uns weiterhin zusammentun, um ihre Kosten immer weiter in die Höhe zu treiben, bis wir sie alle dorthin bringen können, wo sie hingehören – ins Gefängnis.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()