Frust in der IT-Abteilung

- 75 Prozent der Mitarbeitenden in IT-Teams sind dauerhaft oder gelegentlich frustriert.

- Stressfaktoren wie eine angespannte Bedrohungslage oder Druck durch die Geschäftsführung werden je nach Unternehmensgröße sehr unterschiedlich bewertet.

Die ständige Zunahme an Cyberbedrohungen belastet nicht nur Budgets, Arbeitsprozesse und Reputation, sondern schlägt sich auch auf die Stimmung des Personals nieder. Druck und Belastung steigen, Frustration, Stress und schließlich gesundheitliche Auswirkungen können die Folgen sein. Was bedeutet die stetig wachsende Bedrohung durch Cybergefahren tatsächlich für den Arbeitsalltag der IT-Teams? Eine aktuelle Sophos-Umfrage gibt Aufschluss.

Ja, nein, gelegentlich – Frust gehört für 75 Prozent der Mitarbeitenden zum Arbeitsalltag

24,3 Prozent sind von ihren Aufgaben in der Cyberabwehr dauerhaft frustriert. Bei den Betrieben bis 1.000 Mitarbeitern variiert der Wert nur minimal, in Unternehmen mit über 1.000 Angestellten scheint die Belastung mit 17,9 Prozent etwas geringer zu sein, was durch die Angabe bestätigt wird, dass 33,3 Prozent der IT-Mitarbeiter in Großunternehmen angeben, gar nicht frustriert zu sein. Im Gegensatz dazu geben IT-Verantwortliche in kleinen Unternehmen bis 50 Mitarbeitenden nur zu 16,7 Prozent an, keine Frustration zu spüren – der „frustrationsfreie“ Durchschnitt über alle Unternehmensgrößen liegt bei 25,7 Prozent. Im Bereich Cybersicherheit hin und wieder frustriert zu sein, bestätigt mit 50 Prozent die Hälfte aller IT-Sicherheitsmitarbeitenden, womit insgesamt dreiviertel aller Befragten mit Ermüdungserscheinungen im Duell mit den Cyberkriminellen zu kämpfen haben.

Das kostet Nerven: mehr Bedrohungen, Druck vom Chef, Monotonie und Daueralarme

Die stärkste Belastung (45,3 Prozent) für das IT-Sicherheitspersonal geht im Durchschnitt branchenweit von der generellen Zunahme an Cyberbedrohungen aus. Auch hier ist wieder eine große Diskrepanz hinsichtlich der Unternehmensgröße auffällig. Während Firmen bis 49 Mitarbeitenden diesen Punkt nur zu 36 Prozent hervorheben, ist er bei Unternehmen mit über 1.000 Mitarbeitenden unangefochten auf Platz 1.

An zweiter Stelle sorgt mit 40,7 Prozent branchenübergreifend der erhöhte Druck seitens der Unternehmensführung für Stress. Bei Betrieben mit bis zu 49 Mitarbeitenden und jenen mit 250-999 Angestellten liegt der „Druck von oben“ mit 44 beziehungsweise 46,9 Prozent sogar auf Platz 1 der Frustrationsgründe. Konzern-Angestellte, für die Cybersicherheit wahrscheinlich schon länger ein essenzielles Thema ist, fühlen sich mit 23,1 Prozent in der Cheffrage deutlich weniger belastet.

Zu den weiteren Gründen für eine Ermüdung der IT-Kräfte sorgen Monotonie und Routine (30,7 Prozent im Durchschnitt), schwere Nachverfolgung von Cyberattacken aufgrund unterschiedlicher Security-Lösungen (24,7 Prozent), Überlastung durch ständige Alarme und Warnungen von Cybersicherheits-Tools (19,3 Prozent) sowie mangelndes Wissen der Mitarbeitenden über Cyberbedrohungen und unangepasstes Verhalten (18,7 Prozent).

Mehrheit der KMUs findet gemeinsam mit Vorgesetzten Lösungen

Doch es gibt auch einen Lichtblick: die Mehrheit (49,3 Prozent) der Befragten über alle Unternehmensgrößen hinweg ist in die Offensive gegangen, hat bestehende Probleme bei Vorgesetzten angesprochen und daraufhin wurden Wege gefunden, diese ganz oder zum Teil zu lösen. Dieses Vorgehen führte allerdings bei den Unternehmen mit 1.000 und mehr Mitarbeitenden nur sehr viel seltener zum Erfolg, hier gaben nur 26,9 Prozent an, positive Erfahrungen gemacht zu haben. In dieser Unternehmensgröße auf Platz 1 liegt mit 38,5 Prozent die Angabe, eine Mitteilung ist noch nicht erfolgt, sei aber geplant. Negativ fiel auf, dass über alle Unternehmensgrößen hinweg jeder vierte Befragte feststellen musste, dass sich trotz Mitteilung an Vorgesetzte nichts änderte.

„Die Ergebnisse zeigen deutlich, dass in den allermeisten IT-Abteilungen dringender Handlungsbedarf besteht, was die Cybersicherheit angeht“, so Michael Veit, Cybersecurity-Experte bei Sophos. „Dem steigenden Frustlevel stehen leider ganz handfeste Probleme wie der Fachkräftemangel, inhomogene IT-Systeme oder fehlende Budgets gegenüber. Während bei den größeren Unternehmen eine dedizierte IT-Security-Strategie oftmals schon Normalität ist, fehlt diese bei KMUs oftmals noch oder ist nur halbherzig umgesetzt. Das Ergebnis ist enormer Stress, der durch die aktuelle Umfrage nun noch einmal deutlich gemacht wird. Als Lösung für die angesprochenen Probleme und damit auch eine Reduzierung des Frustfaktors bei den Mitarbeitenden bieten sich vor allem moderne Security-as-a-Service-Lösungen an, mit denen Unternehmen aller Größen schnell und unkompliziert ein Cybersecurity-Expertenteam an Bord holen können, um die eigene IT-Abteilung zu entlasten. Mit Sophos MDR helfen wir so weltweit schon über 24.000 Unternehmen, mehr Ruhe und Verlässlichkeit in den IT-Alltag zu bringen.“

Über die Umfrage

Die Befragung wurde im August und September 2024 von techconsult im Auftrag von Sophos unter 202 IT-Mitarbeitenden aus Industrie, Handel, Banken und Versicherungen, Öffentlicher Verwaltung, Telekommunikation, Dienstleistungen und Versorgungsunternehmen in kleinen, mittleren und großen deutschen Betrieben durchgeführt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Sophos Ransomware-Studie: Vier-Jahres-Hoch im Gesundheitswesen

Zusätzlich zur steigenden Häufigkeit der Ransomware-Angriffe meldete der Gesundheitssektor auch längere Wiederherstellungszeiten. Nur 22 Prozent der Opfer erholten sich innerhalb einer Woche oder weniger vollständig von einer Attacke. Das ist ein deutlicher Rückgang gegenüber den 47 Prozent im Jahr 2023 und den 54 Prozent im Jahr 2022. Zudem benötigten 37 Prozent der Einrichtungen mehr als einen Monat Zeit für die Wiederherstellung, was ein weiteres Plus gegenüber den 28 Prozent im Jahr 2023 bedeutet. Diese Zahlen spiegeln die grundsätzlich zunehmende Schwere und Komplexität der Angriffe wider.

„Während die Zahl der Ransomware-Angriffe in den letzten Jahren insgesamt eine Art `Homöostase´ erreicht hat oder branchenübergreifend sogar rückläufig ist, nehmen die Angriffe auf Organisationen des Gesundheitswesens weiter zu – sowohl in Bezug auf die Anzahl als auch beim Ausmaß. Die hochsensible Natur von Gesundheitsdaten und die Notwendigkeit der Zugänglichkeit rücken die Gesundheitsbranche kontinuierlich ins Visier von Cyberkriminellen“, sagt John Shier, Field CTO, Sophos. „Leider haben diese gelernt, dass nur wenige Organisationen im Gesundheitswesen gut auf Angriffe vorbereitet sind, was sich in immer längeren Wiederherstellungszeiten zeigt. Wie wir in diesem Jahr bei großen Ransomware-Attacken auf die Gesundheitsbranche gesehen haben, können die Angriffe immense Auswirkungen haben und die Patientenversorgung beeinträchtigen.“ Um den Angreifern einen Schritt voraus zu sein und Widerstand leisten zu können, sei es für Organisationen im Gesundheitswesen unabdingbar, einen proaktiven, von Menschen geleiteten Ansatz zur Erkennung von und Reaktion auf Bedrohungen zu verfolgen und fortschrittliche Technologien mit kontinuierlicher Überwachung zu kombinieren, so Shier weiter.

Weitere Ergebnisse des der Studie sind:

- Wiederherstellungskosten für Lösegeld steigen: Die durchschnittlichen Kosten für die Wiederherstellung eines Ransomware-Angriffs im Gesundheitswesen lagen 2024 bei 2,57 Millionen US-Dollar (ca. 2,3 Millionen Euro), gegenüber 2,2 Millionen US-Dollar (ca. 1,97 Millionen Euro) im Jahr 2023 und verdoppelten sich sogar im Vergleich zu 2021.

- Lösegeldforderungen gegenüber Zahlungen: 57 Prozent der Einrichtungen des Gesundheitswesens, die das Lösegeld gezahlt haben, haben am Ende mehr als die ursprüngliche Forderung bezahlt.

- Haupteinfallstor für den Angriff: Kompromittierte Anmeldedaten und ausgenutzte Schwachstellen waren mit jeweils 34 Prozent die Hauptursache aller Angriffe.

- Backups im Visier: 95 Prozent der Gesundheitseinrichtungen, die im vergangenen Jahr von Ransomware betroffen waren, gaben an, dass Cyberkriminelle während des Angriffs versuchten, ihre Backups zu kompromittieren.

- Erhöhter Druck: Organisationen, deren Backups kompromittiert wurden, waren mehr als doppelt so häufig bereit, Lösegeld zu zahlen, um die verschlüsselten Daten wiederherzustellen (63 Prozent gegenüber 27 Prozent)

- Wer zahlt das Lösegeld: Versicherungsanbieter sind stark an Lösegeldzahlungen beteiligt und leisten in 77 Prozent der Fälle einen Beitrag. 19 Prozent der gesamten Lösegeldzahlungen werden von Versicherungsanbietern finanziert.

Über die Studie

Die Studie von Sophos untersucht Ransomware-Ereignisse in der Praxis über den gesamten Weg der Opfer, von der Angriffsrate und der Ursache bis hin zu den betrieblichen Auswirkungen und Geschäftsergebnissen in 402 Organisationen im Gesundheitswesen. Die Ergebnisse dieses Healthcare Branchenreports sind Teil einer umfassenden und unabhängigen Studie bei 5.000 Führungskräften aus dem Bereich Cybersicherheit/IT, die zwischen Januar und Februar 2024 in 14 Ländern und in 15 Branchen durchgeführt wurde.

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

X/Twitter: @sophos_info

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr. Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung. Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: [url=http://www.sophos.de]www.sophos.de[/url]

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Infostealer AMOS will Cookies, Passwörter und Autofills. Und zwar von macOS

Seit Langem hält sich der Glaube, dass das macOS-Betriebssystem weniger anfällig für Schadsoftware ist als Windows. Das mag an der geringeren Marktdominanz liegen und verschiedenen eigenen Sicherheitsfeatures, die von den Malware-Entwicklern andere Ansätze verlangen. Man ging davon aus, dass hier nur unkonventionelle Attacken und Schadsoftware eine Chance hätten. Diese Annahme ist nun endlich passé.

Mainstream-Schadsoftware greift mittlerweile regelmäßig macOS-Systeme an – wenn auch nicht in dem Ausmaß wie Windows-Geräte. Infostealer sind hierfür ein Paradebeispiel: In den Sophos Telemetrieauswertungen sind sie für über 50 Prozent aller macOS-Auffälligkeiten in den letzten sechs Monaten verantwortlich, und: Atomic macOS Stealer (AMOS) ist eine der häufigsten Familien.

Cookies, Passwörter, Autofll-Dateien – AMOS schnappt sich alles

AMOS – zuerst von dem Sicherheitsunternehmen Cyble im April 2023 veröffentlicht – ist entwickelt worden, um sensible Daten von infizierten Maschinen zu stehlen, mit allem drum und dran: Cookies, Passwörter, Autofill-Daten und Inhalte Wallets mit Kryptowährungen. Die „Beute“ nutzt der Angreifer entweder für sich selbst, oder – das ist der wahrscheinlichere Fall – sie wird an einen anderen Akteur auf dem kriminellen Markt weiterverkauft.

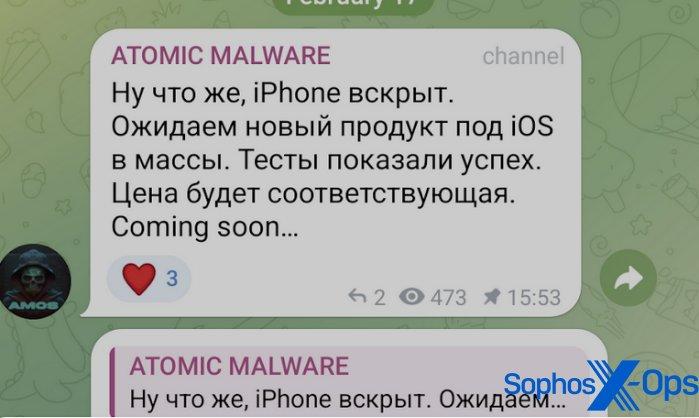

Auf öffentlichen Kanälen des Telegram-Messengers wird AMOS angepriesen und verkauft. Im Mai 2023 noch für gut 900 Euro im Monat zu haben, muss man im Mai 2024 schon 2.715 Euro auf den Tisch legen. AMOS ist zwar nicht der einzige Akteur, MetaStealer, KeySteal und CherryPie konkurrieren, aber der prominenteste. Daher hat Sophos den ausführlichen Steckbrief Atomic macOS Stealer leads sensitive data theft on macOS zur Wirkung und Vorgehensweise von AMOS erstellt, um besser zur Abwehr gewappnet zu sein.

AMOS-Infektion via Malvertising oder SEO poisoning

In den Telemetriedaten von Sophos und anderen Analysten zeigt sich, dass viele Bedrohungsakteure ihre Opfer via Malvertising oder „SEO poisoning“ (Ausnutzen von Algorithmen für die Suchmaschinenplatzierung, um bösartige Websites an die Spitze der Suchergebnisse zu bringen) mit AMOS infizieren. Suchen unbedarfte Nutzer nach dem Namen einer bestimmten Software oder Funktionalität, erscheint die schadhafte Seite in den Suchergebnissen und bietet einen Download an. Die falsche Anwendung imitiert typischerweise die legitime App und installiert Malware auf dem Gerät. Zu den legitimen Anwendungen, die AMOS imitiert, gehören unter anderem Notion, Slack und Todoist (Produktivitäts), Trello (Projektmanagement) oder Arc (Internet-Browser).

Hat AMOS zukünftig auch iPhones im Visier?

AMOS-Händler haben kürzlich eine Anzeige geschaltet, in der sie behaupteten, dass eine neue Version der Malware iPhone-Nutzer ins Visier nehmen würde. Bisher haben die Sophos-Experten allerdings noch keine Exemplare in freier Wildbahn gesehen und können zum jetzigen Zeitpunkt nicht bestätigen, dass eine iOS-Version von AMOS im Umlauf ist.

Eine mögliche treibende Kraft hinter dieser Ankündigung ist der Digital Markets Act (DMA) der EU, nach dem Apple verpflichtet ist, ab iOS 17.4 in der EU ansässigen iPhone-Nutzern alternative App-Marktplätze zur Verfügung zu stellen. Entwicklern wird es auch gestattet sein, Apps direkt von ihrer Website aus zu verbreiten – was möglicherweise bedeutet, dass Bedrohungsakteure, die eine iOS-Version von AMOS verbreiten möchten, dieselben Malvertising-Techniken anwenden könnten, die sie derzeit verwenden, um macOS-Benutzer anzusprechen.

Wie kann man sich schützen?

- Nutzer sollten auf jedem Gerät ausschließlich Software von legitimen Quellen mit guten Reputationen verwenden. Besondere Vorsicht gilt bei Pop-ups, die Passwörter oder erhöhte Privilegen erfragen.

- Alle Diebe, die Sophos X-Ops identifizierte, waren nicht im offiziellen Apple Store und sind auch nicht von Apple kryptografisch verifiziert. Spätestens, wenn die Software Informationen wie Passwörter oder unerwünschten Datenzugriff fordert, sollten die Alarmglocken klingeln – besonders bei einer Anwendung von dritter Seite.

- Standardmäßig speichern Browser verschlüsselte Autofill-Daten und den Schlüssel dafür an einem bestimmten Ort. Infostealer können auf infizierten Systemen beides leicht extrahieren. Eine Verschlüsselung basierend auf einem Master-Passwort oder Biometrie kann gegen diese Art von Angriff schützen.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

it-sa 2024: Sophos liefert mit seinen Lösungen “Cybersecurity at your Service”

Im Fokus des Messeauftritts stehen MDR und Managed Risk Services. Darüber hinaus präsentiert Sophos aktuelle und neue Lösungen für Secure Access Points, Endpoints und neueste Firewall-Entwicklungen sowie Zero Trust Network Access. Alle Lösungen und Services sind Teil des integrierten Sophos Adaptive Cybersecurity Ecosystems und Basis für individuelle Cyber Security, die sich optimal in die IT-Umgebung der Anwender integriert. Abgerundet wird der Messeauftritt durch Vorträge von Sophos im Knowledge-Forum.

„Die Cybersecurity-Branche verändert sich derzeit rasant, und neue Trends wie Managed Services sind wichtige Wachstumstreiber für unser Unternehmen. Daher wird dieses Thema auch im Mittelpunkt unseres Auftritts auf der it-sa stehen“, sagt Stefan Fritz, Director Channel Sales EMEA Central. „Wir werden über zahlreiche Neuerungen im Bereich Managed Detection and Response und Managed Risk Services informieren. Für uns steht der Servicegedanke nicht nur bei IT-Sicherheit im Fokus, sondern auch im Umgang mit unseren Kunden, Partnern und Distributoren. Eine Messe wie die it-sa bietet die ideale Plattform, um im direkten Austausch zu erfahren, wie wir unsere Geschäftspartner noch besser unterstützen können. Deshalb sind wir auch dieses Jahr wieder mit einem starken Sophos-Team vor Ort und freuen uns auf viele spannende Gespräche.“

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

4 Gewinnt: Cyberrisiken in vier Schritten effektiv managen

Daher benötigen Unternehmen und deren Sicherheitsexperten einen Rahmen, an dem sie sich für die bestmögliche Risikominimierung orientieren können – zum Beispiel den 4-T-Ansatz.

Vier Aktionspunkte für ein koordinierte Risikomanagement

Ein effektives Cyber-Risikomanagement erfordert in der aktuellen Bedrohungslandschaft einen strategischen und zielgerichteten Ansatz. Die vier Ts sind ein einfaches, effektives Framework, das jede Organisation verwenden kann, um dieses Ziel zu erreichen:

- Tolerate: Risikotoleranz gegenüber unbedeutenden Bedrohungen für das Unternehmen.

- Terminate: Beseitigung von Risiken, die vollständig eliminiert werden können.

- Treat: Das Bearbeiten von Risiken, um sie auf ein akzeptables Maß zu reduzieren.

- Transfer: Risiken auf Dritte übertragen

Jede Organisation hat ihre individuelle Risikobereitschaft. Indem Unternehmen die potenziellen Auswirkungen und die Wahrscheinlichkeit von Cyberrisiken identifizieren sowie analysieren, lässt sich eine maßgeschneiderte Strategie entwickeln, die der individuellen Risikotoleranz und Ressourcenverfügbarkeit entspricht.

Anwendung des 4-T-Ansatzes auf das Cyber-Risikomanagement

Für die Anwendung des 4-T-Modells müssen die potenziellen Cyberrisiken für das Unternehmen eruiert werden. Dazu gehören die potenziellen Bedrohungen, denen das Unternehmen ausgesetzt ist, die individuelle Anfälligkeit auf diese Bedrohungen sowie die wahrscheinlichen Auswirkungen, die ein erfolgreicher Angriff auf das Unternehmen haben kann. Hier sollte keinesfalls die Risikobeurteilung der Lieferkette fehlen. Im Anschluss lassen sich die Risiken den 4 Ts zuordnen und entsprechend managen.

Die Verwendung des 4-T-Modells vereinfacht die Planung und Implementierung einer umfassenden Cyber-Risikostrategie. Allerdings ändert sich sowohl die Bedrohungslandschaft kontinuierlich als auch die Risikobereitschaft kann sich im Unternehmen maßgeblich ändern. Dies erfordert eine regelmäßige Überprüfung und Analyseergebnisse und gegebenenfalls eine Neuzuordnung im 4-T-Risikomanagement. Ähnlich wie sich ein Schiffskapitän ständig an wechselnde Seebedingungen und Störungen anpassen muss, müssen Unternehmen flexibel bleiben und sich auf die veränderliche Cybersicherheitslandschaft einstellen.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()

Sophos X-Ops gibt 10 wichtige Tipps für mehr Sicherheit von ESXi-Umgebungen

Zwar könnte für mehr Schutz die ESXi-Protokollierung alle Ereignisse an ein SIEM weiterleiten, was jedoch aufgrund der Kosten, Komplexität und des Fachkräftemangels für den Betrieb eines SIEM für kleinere und mittelständische Unternehmen keine praktikable Option darstellt. Diese Schutzlücke ist Angreifern nicht entgangen und führt zu vermehrter Ausnutzung dieser Sicherheitsschwachstelle.

Sophos X-Ops geben in ihrem neuen Bericht zehn ausführliche Tipps, wie Verteidiger das Risiko eines Angriffs auf ESXi reduzieren oder zumindest so verlangsamen können, dass die Verteidiger die Chance haben, die Gefahr zu erkennen und darauf zu reagieren:

- Sicherstellen, dass auf vCenter- und ESXi-Hosts unterstützte Versionen ausgeführt werden und alle Patches durchgeführt sind.

- vCenter- und ESXi-Hosts wenn möglich nicht der Domäne hinzufügen

- Aktivieren des normalen Sperrmodus

- Deaktivieren des SSH, sofern es nicht unbedingt benötigt wird

- Erzwingen einer hohen Kennwortkomplexität für vCenter- und ESXi-Hosts

- Kontosperrung nach fehlgeschlagenen Anmeldeversuchen

- Aktivieren des UEFI Secure Boot

- Konfiguration des Hosts, dass nur Binärdateien ausgeführt werden, die über signierte VIBs bereitgestellt wurden

- Deaktivieren des Managed Object Browser (MOB), CIM, SLP und der SNMP-Dienste, wenn sie nicht verwendet werden

- Einrichten einer dauerhaften Protokollierung

Der komplette Bericht mit detaillierten Anleitungen zu den zehn Tipps steht bei Sophos zur Verfügung unter:

https://news.sophos.com/en-us/2024/08/07/best-security-practices-for-esxi-environments/

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Ransomware-Gruppen erhöhen Druck auf Zahlungsunwillige

„Im Dezember 2023, im Zuge des MGM Casino Breach, stellte Sophos die Tendenz bei Ransomware-Gruppen fest, dass sie die Medien als eines ihrer Werkzeuge versuchen zu instrumentalisieren. Auf diese Art und Weise können die Cyberkriminellen nicht nur den Druck auf ihre Opfer erhöhen, sondern die Kontrolle über die Story übernehmen und die Schuld abschieben. Zudem beobachten die Sicherheitsspezialisten, dass die Banden die Führungskräfte der Unternehmen, die sie für die Ransomware-Attacke verantwortlich machen, ins Visier nehmen. In einem Post veröffentlichten die Angreifer ein Foto eines Geschäftsinhabers mit Teufelshörnern zusammen mit dessen Sozialversicherungsnummer. In einem anderen Posting forderten die Angreifer die Mitarbeiter auf, von ihrem Unternehmen eine „Entschädigung“ zu verlangen, und in anderen Fällen drohten die Angreifer damit, Kunden, Partner und Konkurrenten über Datenverletzungen zu informieren. Dieses Vorgehen schafft eine Art Blitzableiter für Schuldzuweisungen, erhöht den Druck auf Unternehmen für das Zahlen von Lösegeldern und verschlimmert möglicherweise den Imageschaden aufgrund eines Angriffs für das Unternehmen“, sagt Christopher Budd, Director, Threat Research bei Sophos.

Sophos X-Ops hat außerdem mehrere Posts von Ransomware-Angreifern gefunden, in denen sie ihre Pläne beschreiben, wie sie nach Informationen in gestohlenen Daten suchen, um diese als Druckmittel zu verwenden, wenn Unternehmen nicht zahlen. In einem Posting weist der Ransomware-Akteur WereWolves beispielsweise darauf hin, dass alle gestohlenen Daten „einer strafrechtlichen, einer kommerziellen und einer Bewertung im Hinblick auf Insider-Informationen für Wettbewerber“ unterzogen werden. In einem anderen Beispiel stellte die Ransomware-Gruppe Monti fest, dass ein Angestellter eines Zielunternehmens nach Material über sexuellen Kindesmissbrauch suchte und drohte, mit den Informationen zur Polizei zu gehen, wenn das Unternehmen das Lösegeld nicht zahle.

Diese Nachrichten spiegeln den allgemeinen Trend wider, bei dem Kriminelle zunehmend versuchen, Unternehmen mit sensiblen Daten über Mitarbeiter, Kunden oder Patienten zu erpressen – beispielsweise psychiatrische Daten, medizinische Daten von Kindern, Informationen über sexuelle Probleme von Patienten oder Bilder von nackten Patienten. In einem Ransomware-Fall postete die Qiulong-Ransomware-Gruppe die persönlichen Daten der Tochter eines CEO sowie einen Link zu ihrem Instagram-Profil.

„Ransomware-Banden werden immer invasiver und dreister darin, wie und was sie als Waffe einsetzen. Um den Druck auf Unternehmen zu erhöhen, stehlen sie nicht nur Daten und drohen mit deren Weitergabe. Sie analysieren zudem intensiv die Daten und Informationen, um den Schaden zu maximieren und neue Möglichkeiten für Erpressungen zu schaffen. Das bedeutet, dass sich Unternehmen nicht nur um Unternehmensspionage, den Verlust von Geschäftsgeheimnissen oder illegale Aktivitäten von Mitarbeitern sorgen müssen, sondern auch um derartige Probleme im Zusammenhang mit Cyberattacken“, so Budd.

Lesen Sie den vollständigen Bericht "Turning the Screws: The Pressure Tactics of Ransomware Gangs" auf Sophos.com.

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr. Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung. Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

![]()

Gefahr von innen? Nicht bei uns.

Immer wieder wird in Veröffentlichungen die große Gefahr für die Cybersicherheit thematisiert, die von Mitarbeitenden ausgeht. Insbesondere verärgerte, bestochene oder wütende ehemalige Mitarbeitende, die Daten haben mitgehen lassen, sind hierbei im Fokus der Betrachtung. Als ein weiterer, entscheidender und gefährlicher Faktor für die Cybersicherheit werden zudem regelmäßig menschliche Fehler ausgemacht. Sie können zu ernsthaften Sicherheitsvorfällen führen, die aus Unachtsamkeit innerhalb der Belegschaft entstehen. Regelmäßige Datensicherheits-Schulungen der Teams sind daher in den meisten Unternehmen heute ebenso Standard wie die Unterstützung durch eine moderne IT-Sicherheitsinfrastruktur. Doch wie hoch schätzen die Unternehmensleitungen die Gefahr von innen eigentlich tatsächlich ein?

Sophos hat zu dieser Frage Vertreter:innen aus dem C-Level-Management (und hierbei explizit keine IT-Leitungen) in Deutschland, Österreich und der Schweiz durch das Marktforschungsinstitut Ipsos befragen lassen. Insgesamt zeigt sich dabei, dass die Chefinnen und Chefs der drei Länder sowohl branchenübergreifend als auch über kleinere und größere Unternehmen hinweg ein hohes Maß an Vertrauen in ihre Belegschaften haben.

Österreich setzt hohes Vertrauen in seine Mitarbeitenden

Deutlich mehr als die Hälfte (insgesamt 64 Prozent) und bemerkenswert mehr als in den Nachbarländern bezifferten die österreichischen Manager:innen die Gefahr, die von ihren Teams ausgehen könnte als sehr gering (34 Prozent) oder gering (30 Prozent). Besonders der österreichische Handel setzt großes Vertrauen in seine Mitarbeitenden – hier gehen sogar 62,5 Prozent der Befragten davon aus, dass von Mitarbeitenden keine Gefahr ausgeht. Grundsätzlich zeigt sich auch, dass es eher die größeren Unternehmen (ab 200 Mitarbeitenden) sind, die immerhin zu 46,2 Prozent auf das Sicherheitsbewusstsein ihrer Beschäftigten setzen. Als hoch schätzen im Nachbarland nur 2 Prozent die Gefahr von innen ein, sehr hoch findet sie anders als in Deutschland und der Schweiz niemand.

Deutschland zeigt sich grundsätzlich zuversichtlich

Auch in Deutschland sagen mehr als die Hälfte (insgesamt 56,7 Prozent) der befragten Managerinnen und Manager, dass sie die Gefahr von Sicherheitsvorfällen, die durch Mitarbeitende ausgelöst werden, als sehr gering (25,9 Prozent) oder gering (30,8 Prozent) ansehen. Eine mittlere Gefahr sehen immerhin insgesamt 26,9 Prozent, noch vorsichtiger zeigen sich hier die befragten Vertreter:innen aus Handelsunternehmen, die zu 35,5 Prozent von einer mittleren Gefahr ausgehen. Als besonders hoch schätzen in Deutschland nur 1,5 Prozent der Chefinnen und Chefs die Möglichkeit von Sicherheitsvorfällen durch Mitarbeitende ein.

Für die Schweiz gilt: Vertrauen ist gut, Vorsicht ist sinnvoll

Schweizer Unternehmens-Managements sind, was die Achtsamkeit der Belegschaften in Sachen Cybersicherheit angeht, etwas weniger optimistisch als die Kolleg:innen in den Nachbarländern. Hier ist es insgesamt etwas weniger als die Hälfte der Befragten (insgesamt 48 Prozent), die davon ausgeht, dass die Gefahr von innen als sehr gering oder gering (jeweils 24 Prozent) einzuschätzen ist. Viel Zuversicht zeigen hier besonders die Managements des verarbeitenden Gewerbes, die zu 42,1 Prozent die Insidergefahr als sehr gering bezeichnen. Von einer mittleren Gefahr gehen in der Schweiz 32 Prozent der Befragten aus, als sehr hoch beziffern diese auch in der Schweiz die wenigsten, 2 Prozent.

Über die Umfrage:

Ipsos hat im Auftrag von Sophos 201 C-Level-Managerinnen und Manager aus Handel, Dienstleitung und verarbeitendem Gewerbe in Deutschland sowie jeweils 50 in Österreich und der Schweiz zum Thema IT-Sicherheit in ihren Unternehmen befragt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()

Kritische Infrastrukturbereiche im Visier von Ransomware

Sophos hat die Ergebnisse seiner Branchenstudie mit dem Titel „The State of Ransomware in Critical Infrastructure 2024“ veröffentlicht, in dem die Bereiche Wasser, Energie, Öl und Gas, die zu den sechzehn von der CISA definierten kritischen Infrastruktursektoren gehören, näher beleuchtet werden.

Die Ergebnisse aus der Befragung von weltweit 5.000 Führungskräften aus der Cybersicherheit/IT, worunter 275 dem Bereich KRITIS zuzuordnen sind, belegen, dass sich die durchschnittlichen Wiederherstellungskosten für die beiden Infrastruktursektoren Energie und Wasser im letzten Jahr auf 2,8 Millionen Euro vervierfacht haben. Damit sind die Kosten in diesem Sektor rund viermal so hoch wie der globale und branchenübergreifende Mittelwert (Median).

„Cyberkriminelle konzentrieren sich auf Industriebereiche, in denen sie den größten Schmerz und die meisten Störungen verursachen. Gleichzeitig fordert die Öffentlichkeit speziell im KRITIS-Umfeld schnelle Lösungen, um die Dienste wiederherzustellen – wenn nötig auch mit der Bezahlung von Lösegeldern. Dies macht Versorgungsunternehmen zu bevorzugten Zielen für Ransomware-Angriffe“, sagt Chester Wisniewski, Global Field CTO. „Leider sind Versorgungsunternehmen in vielerlei Hinsicht anfällig für Angriffe, unter anderem aufgrund der hohen Anforderungen an Verfügbarkeit und einer auf die physische Sicherheit ausgerichteten technischen Denkweise. Hinzu kommen teils ältere Technologien ohne moderne Sicherheit und der allgemeine Mangel an IT-Security-Personal.“

Fast die Hälfte der Angriffe erfolgte durch ausgenutzte Schwachstellen

Zusätzlich zu den steigenden Wiederherstellungskosten stieg auch der Mittelwert (Median) der Lösegeldzahlungen für Organisationen der beiden Sektoren Energie und Wasser auf mehr als 2,3 Millionen Euro im Jahr 2024. Das ist um rund 460.000 Euro höher als der globale, sektorübergreifende Mittelwert. Die beiden Sektoren meldeten mit 67 Prozent zudem die zweithöchste Rate an Ransomware-Angriffen im Jahr 2024 – gemessen am branchenübergreifenden Durchschnitt von 59 Prozent. Darüber hinaus begannen 49 Prozent der Ransomware-Angriffe auf diese beiden kritischen Infrastruktursektoren mit einer ausgenutzten Sicherheitslücke.

Die Energie- und Wasserversorger melden zudem zunehmend längere Wiederherstellungszeiten. Nur 20 Prozent der Unternehmen, die von Ransomware betroffen waren, konnten sich im Jahr 2024 innerhalb einer Woche oder weniger erholen, verglichen mit 41 Prozent im Jahr 2023 und 50 Prozent im Jahr 2022. Fünfundfünfzig Prozent benötigten mehr als einen Monat für die Wiederherstellung, gegenüber 36 Prozent im Jahr 2023. Im Vergleich dazu benötigten über alle Sektoren hinweg nur 35 Prozent der Unternehmen mehr als einen Monat für die Wiederherstellung.

Höchste Rate an kompromittierten Backups, steigende Wiederherstellungszeiten

Unter Betrachtung der Möglichkeiten der schnellen Wiederherstellung, spielen unversehrte Backups eine entscheidende Rolle. Die beiden kritischen Infrastruktursektoren meldeten im Vergleich zu den anderen untersuchten Branchen die höchste Rate an kompromittierten Backups (79 Prozent) und die dritthöchste Rate an bösartiger Verschlüsselung (80 Prozent).

„Eine steigende Zahl (61 Prozent) zahlte das Lösegeld als Teil ihrer Wiederherstellungsstrategie und dennoch dauerte die Wiederherstellung länger. Die Zahlung hoher Lösegelder ermutigt die Cyberkriminellen nicht nur zu weiteren Angriffen, die Unternehmen erreichen zudem damit nicht das angestrebte Ziel einer kürzeren Wiederherstellungszeit“, so Wisniewski. „Versorgungsunternehmen sollten aktiv Maßnahmen ergreifen, um ihre Fernzugangs- und Netzwerksysteme auf Schwachstellen zu überwachen. Sie sollten sicherstellen, dass sie rund um die Uhr Überwachungs- und Reaktionsmöglichkeiten haben, um Ausfälle zu minimieren und Wiederherstellungszeiten zu verkürzen. Reaktionspläne für Vorfälle sollten im Voraus geplant werden, genau wie für Brände, Überschwemmungen, Wirbelstürme und Erdbeben, und regelmäßig geprobt werden.“

Über die Studie:

Die Daten für den Bericht „State of Ransomware in Critical Infrastructure 2024“ stammen von 275 Befragten aus den Bereichen Energie, Öl und Gas sowie Versorgungsunternehmen, die zu den Sektoren Energie und Wasser. Die Ergebnisse dieser Branchenumfrage sind Teil einer breiteren, unabhängigen Umfrage unter 5.000 Führungskräften aus dem Bereich Cybersicherheit/IT, die zwischen Januar und Februar 2024 in 14 Ländern und 15 Branchen durchgeführt wurde.

Der vollständige Report „The State of Ransomware in Critical Infrastructure 2024“ steht hier zum Download bereit.

Sophos ist ein weltweit führender und innovativer Anbieter fortschrittlicher Lösungen zur Abwehr von Cyberangriffen, darunter Managed Detection and Response (MDR) sowie Incident Response Services. Das Unternehmen bietet ein breites Portfolio an Endpoint-, Netzwerk-, E-Mail- und Cloud-Sicherheitstechnologien, das bei der Abwehr von Cyberangriffen unterstützt. Als einer der größten auf Cybersecurity spezialisierten Anbieter schützt Sophos mehr als 600.000 Unternehmen und mehr als 100 Millionen Anwender weltweit vor aktiven Angriffen, Ransomware, Phishing, Malware und vielem mehr. Die Dienste und Produkte von Sophos sind über die cloudbasierte Management-Konsole Sophos Central verbunden und werden vom bereichsübergreifenden Threat-Intelligence-Expertenteam Sophos X-Ops unterstützt. Die Erkenntnisse von Sophos X-Ops erweitern das gesamte Sophos Adaptive Cybersecurity Ecosystem. Dazu gehört auch ein zentraler Datenspeicher, der eine Vielzahl offener APIs nutzt, die Kunden, Partnern, Entwicklern und anderen Anbietern von Cybersecurity und Informationstechnologie zur Verfügung stehen.

Sophos bietet Cybersecurity-as-a-Service für Unternehmen an, die vollständig verwaltete, schlüsselfertige Sicherheitslösungen benötigen. Kunden können ihre Cybersecurity auch direkt mit der Security Operations Platform von Sophos verwalten oder einen hybriden Ansatz verfolgen, indem sie ihre internen Teams mit Sophos Services ergänzen, einschließlich Threat Hunting und Systemwiederherstellung. Sophos vertreibt seine Produkte über Reseller und Managed Service Provider (MSPs) weltweit. Der Hauptsitz von Sophos befindet sich in Oxford, U.K.

Weitere Informationen unter: www.sophos.de

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()

Fast die Hälfte der Unternehmen hat Sicherheitsprobleme aufgrund übersehener Warnmeldungen

In einer Umfrage gemeinsam mit dem Analystenhaus Techconsult befragte Sophos im Juni 2024 IT-Verantwortliche bezüglich der Reaktion in Unternehmen im Falle einer Cyberattacke und wie gut sie darauf vorbereitet sind – mit überraschenden Ergebnissen: Es scheint, als ob viele Cyberattacken nicht aufgrund ungenügender Sicherheitslösungen passieren, sondern auch wegen eines systematischen Fehlers in der Reaktionskette im Unternehmen. Durchschnittlich 43 Prozent der Befragten bejahen die Frage, ob es Cybersecurity-Vorfälle gab, die vom System zwar gemeldet, jedoch nicht wahrgenommen oder bearbeitet wurden. Dieser überraschend hohe Wert variiert beim Vergleich der Unternehmensgröße nur unwesentlich, wobei der Vergleich in den Branchen deutlicher ist. Der Handel (28 Prozent) und die Versorgungsunternehmen (22 Prozent) drücken den Schnitt, während der Wert, der bei Banken und Versicherungen (44 Prozent) oder Dienstleistungen (45 Prozent) und der Industrie (48 Prozent) über dem Durchschnitt liegt.

„Es ist ein Drama, dass es den Cyberkriminellen trotz vermeintlich guter Security-Systeme letztendlich aufgrund organisatorischer Defizite so einfach gemacht wird, in Unternehmen einzudringen, um ihre Zielangriffe zu starten. Gerade in Zeiten von großem Personalmangel ist es deshalb um so wichtiger, neben schlagkräftigen Cybersecurity-Lösungen auch an das Monitoring und die schnelle Reaktion auf Warnmeldungen zu denken, da sonst ein Teil der Schutzwirkung einfach verpufft“, sagt Michael Veit, Security-Experte bei Sophos.

Hilft unter diesen Umständen ein Notfallplan?

Immerhin bestätigten 69 Prozent der befragten Unternehmen, dass es einen Notfall- und Handlungsplan für den Fall einer gemeldeten Cyberattacke gibt. Knapp 30 Prozent verneinen die Existenz eines Plans oder haben diesen lediglich in Vorbereitung. Dieses Ergebnis verdeutlicht die Ambivalenz zwischen tatsächlicher Reaktion und der Planung derselben. Wenn 43 Prozent der Unternehmen Alarmmeldungen für eine Cyberattacke bekamen und diese Meldung nicht verfolgt und bearbeitet haben, hilft ein Plan bestenfalls beim großen Aufräumen nach der „erfolgreichen“ Attacke, jedoch nicht bei der Prävention.

Unternehmen bauen auf die Hilfe Dritter

Auf die Frage, wie wichtig Partner und Managed Services für das Monitoring und die Reaktion auf Vorfälle sind, herrscht große Einigkeit. 50 Prozent halten sie für sehr wichtig und weitere 43 für wichtig. Losgelöst von den anderen, zuvor genannten Fragen, macht dieses Ergebnis Mut. Denn offensichtlich ist die überwiegende Mehrheit der Unternehmen sich darüber bewusst, dass moderne Cybersecurity heutzutage kein Sololauf, sondern Teamwork inklusive externer Spezialisten ist.

„Auf externe Spezialisten zu bauen ist die richtige Entscheidung. Durch den immensen Fachkräftemangel und immer individuellere Attacken kann die Cybersicherheit insbesondere in mittelständischen und kleineren Unternehmen kaum in Eigenregie aufrechterhalten werden. Unternehmen haben durch Partner und Services die Chance, schnell und zielgerichtet auf einen Alarm zu reagieren. Die Umfrage zeigt aber auch, dass bei der Automatisierung der Sicherheitslösungen, der Einbindung externer Spezialisten und der frühzeitigen Umsetzung eines Notfall- und Handlungsplan noch Luft nach oben ist. Unternehmen, die auf eine integrierte Security inklusive Services setzen, haben entscheidende Vorteile, da alle drei genannten Aspekte in einem Ökosystem verknüpft und automatisiert sind“, ergänzt Michael Veit.

Über die Umfrage

Techconsult hat im Auftrag von Sophos insgesamt 200 IT-Verantwortliche in Deutschland befragt.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

![]()