5.558 IT-Experten geben Aufschluss über die Merkmale hochleistungsfähiger DevSecOps-Verfahren

Im Zuge der rasanten Weiterentwicklung von DevOps-Verfahren automatisieren Spitzenunternehmen die Sicherheit früher im Entwicklungszyklus und handhaben Software Supply Chains als wesentliches Unterscheidungsmerkmal gegenüber ihren Mitbewerbern. Die Umfrageergebnisse haben gezeigt, dass Organisationen mit hochleistungsfähigen DevSecOps-Programmen anderen Unternehmen in vielen Bereichen bei weitem überlegen sind.

Dazu gehören die folgenden Einflussfaktoren:

- DevOps Automatisierung – Bei erstklassigen DevSecOps-Praktiken ist die Wahrscheinlichkeit, dass sie vollständig integrierte und automatisierte Sicherheitsverfahren innerhalb der gesamten DevOps-Pipeline einsetzen, um 700 % höher. Sie weisen darüber hinaus vermehrte Feedback-Schleifen auf, die es ermöglichen, Sicherheitsprobleme direkt aus den Tools heraus zu identifizieren.

- Open-Source-Kontrollen – 62 % der Befragten mit hervorragenden DevSecOps-Programmen verfügen über eine Open-Source-Governance-Richtlinie, die mithilfe der Automatisierung eingehalten wird, im Vergleich zu lediglich 25 % der Befragten ohne DevOps-Praktiken.

- Container-Kontrollen – 51 % der Befragten mit hochleistungsfähigen Verfahren gaben an, dass sie automatisierte Sicherheitsprodukte einsetzen, um Schwachstellen in Containern zu erkennen, im Gegensatz zu nur 16 % der Befragten ohne DevSecOps.

- Schulungen – Unternehmen mit hervorragenden DevSecOps-Praktiken bieten Entwicklern dreimal häufiger Schulungen zur Anwendungssicherheit an, als Unternehmen, die keine DevOps-Verfahren einsetzen.

- Einsatzbereitschaft – 81 % derjenigen, die erstklassige Verfahren einsetzen, verfügen über einen Reaktionsplan zur Cybersicherheit, im Vergleich zu 62 % derjenigen, die keine DevOps-Verfahren nutzen.

"47 % der von uns befragten Unternehmen gehen mehrmals pro Woche in Produktion, während die Geschwindigkeit ihrer Sicherheitsverfahren ebenfalls zunimmt", sagt Derek Weeks, Vice President und DevOps Advocate von Sonatype. "Die DevSecOps-Community hat uns gezeigt, dass Spitzenunternehmen deutlich weniger manuelle Arbeit verrichten, Sicherheit nahtlos in die Welt ihrer Entwickler integrieren und besser auf die Beseitigung von Sicherheitslücken – wenn sie auftreten – vorbereitet sind, als diejenigen die keine DevOps-Verfahren im Einsatz haben."

Weitere wichtige Erkenntnisse aus der größten DevOps-Umfrage:

- 24 % aller Befragten vermuteten oder bestätigten eine Sicherheitslücke in Bezug auf Open Source-Komponenten. Dies bedeutet eine Steigerung um 71 %, seit "Heartbleed" vor 5 Jahren Schlagzeilen machte.

- 50 % derjenigen mit erstklassigen DevOps-Programmen erstellen eine vollständige Software-Stückliste, die regelmäßig aktualisiert wird, während dieser Anteil bei denjenigen, die keine DevOps-Verfahren anwenden, lediglich bei 19 % liegt.

- Entwickler sind nach wie vor der Meinung, dass Sicherheit wichtig ist, sie diese jedoch nicht priorisieren können. Dies ist das dritte Jahr in Folge, in dem 48 % der Befragten eingestanden haben, dass Entwickler das Gefühl haben, dass sie keine Zeit dafür haben.

- 50 % der Befragten, die eine Cloud-Infrastruktur nutzen, gaben an, sich beim Schutz ihrer Cloud lediglich auf den Dienstanbieter zu verlassen.

- 46 % der Unternehmen ohne DevOps-Verfahren verfügen nicht über verschlüsselte Anmeldeinformationen auf Anwendungsebene. Im Vergleich dazu verschlüsseln 75 % der Unternehmen mit erstklassigen DevSecOps-Verfahren ihre Anmeldeinformationen.

Ressourcen:

- Laden Sie die Umfrage 2019 herunter

- Lesen Sie unsere neuesten Blogs zu den Umfrageergebnissen

- Melden Sie sich an zu unserem Webinar zu den Umfrageergebnissen am 28. März

- Erfahren Sie, was CloudBees zu den Ergebnissen des Berichts meint.

Unterstützende Zitate:

"Jedes Unternehmen mit einem DevOps-Framework sollte eine DevSecOps-Mentalität entwickeln", sagt Shawn Ahmed, Vice President of Product Marketing, CloudBees. "Ziel ist es, die Sicherheit als Kernkomponente innerhalb der gesamten Software-Delivery-Pipeline zu betrachten, anstatt sie als nachträglichen Aspekt zu begreifen. Da sich Sicherheitsbedrohungen immer weiter entwickeln, wird deutlich, welchen Wert die Weiterentwicklung zu DevSecOps hat."

"Die wichtigsten DevOps-Prinzipien umfassen ständiges Lernen durch Zusammenarbeit, Automatisierung (CI/CD), Infrastruktur als Code sowie Monitoring und sie gewährleisten effektive und zeitnahe Reaktion auf Sicherheitslücken", so Hasan Yasar, Technical Manager und Adjunct Faculty Member des Carnegie Mellon’s Software Engineering Institute. „Wir alle müssen erkennen, dass Sicherheit etwas Lebendiges ist. Unternehmen sollten darauf vorbereitet sein, Sicherheitsverletzungen jederzeit innerhalb ihres Application Lifecycle zu verhindern und darauf zu reagieren. Es ist schwer vorstellbar, dass ohne den Einsatz von DevSecOps eine ordnungsgemäße Cyber-Sicherheits-Hygiene vorhanden ist und ausreichende Vorkehrungen auf Sicherheitsverletzungen getroffen sind.“

"Ein wichtiger Punkt in der DevSecOps-Community-Umfrage zeigt, dass, egal wie sehr Sie Ihr Team für DevOps optimiert oder Ihren Softwarebereitstellungszyklus beschleunigt haben, es immer noch eine signifikante Diskrepanz gibt zwischen dem, was Sicherheit will und wie alle anderen das verstehen können", sagt James Wickett, Head of Research bei Signal Sciences. "Dies ist eine grundlegende Kommunikationslücke, die viele Entwickler mit der Einschätzung zurücklässt, dass Sicherheit ein Mysterium ist. Diese Lücke muss geschlossen werden. Entwickler benötigen eine schnelle Sicherheitspriorisierung. Sie sollten wissen, ob sie unter Beschuss stehen oder nicht."

Über die Umfrage

Die "2019 DevSecOps Community Survey" bietet einen Einblick in die Einstellung von Software-Fachleuten in Bezug auf DevOps Best Practices und die sich verändernde Rolle der Anwendungssicherheit. Die hier vorgestellten Ergebnisse sind die Antwort auf 41 Fragen, die von Sonatype und Unterstützern der DevOps-Community gestellt wurden, darunter CloudBees, Signal Sciences, Twistlock, Chris Condo und Carnegie Mellon’s Software Engineering Institute. Die Fehlerquote der Umfrage beträgt ± 1,226 Prozentpunkte für 5.558 IT-Experten mit einem Konfidenzniveau von 95 %.

Mehr als 10 Millionen Software-Entwickler verlassen sich auf Sonatype, um schneller zu innovieren und gleichzeitig die mit Open Source verbundenen Sicherheitsrisiken zu minimieren. Die Nexus-Plattform von Sonatype kombiniert detaillierte Komponenteninformationen mit Echtzeit-Anleitungen zur Fehlerbehebung, um Open-Source-Governance in jeder Phase der modernen DevOps-Pipeline zu automatisieren und zu skalieren. Sonatype ist in Privatbesitz mit Beteiligungen von TPG, Goldman Sachs, Accel Partners und Hummer Winblad Venture Partners. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

PR für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mail@martinakunze.com

„2018 State of the Software Supply Chain Report“ von Sonatype: Der Einsatz gefährdeter Open-Source-Komponenten verzeichnet einen Anstieg von 120 %

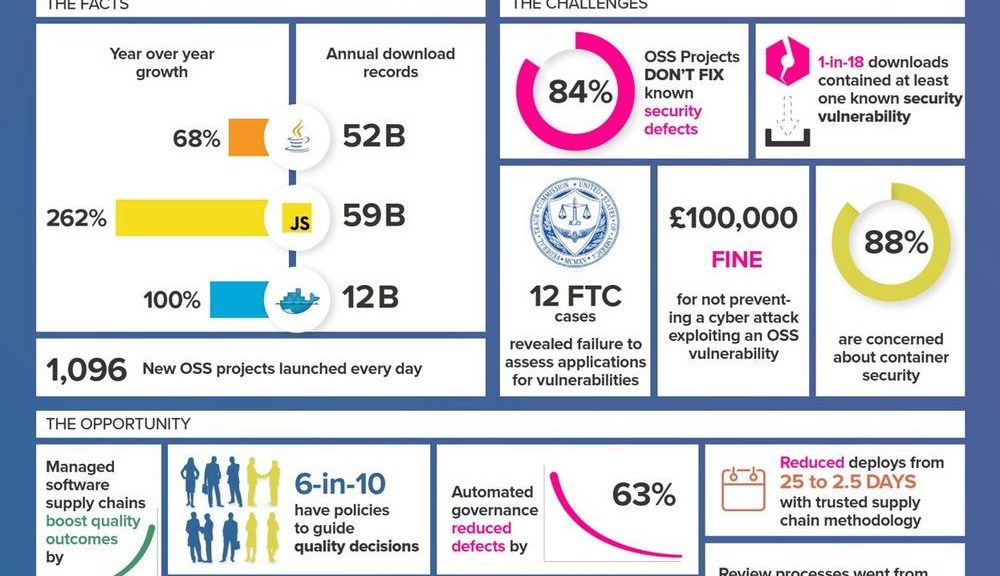

Der umfassende Benchmark-Bericht enthält eine Kombination aus öffentlichen und proprietären Daten, mit denen Muster und Vorgehensweisen untersucht wurden, die modernen Software-Lieferketten und der Entwicklung von Open-Source-Software (OSS) zugrunde liegen. Die wichtigsten Ergebnisse des diesjährigen Berichts:

Verwaltete Software Supply Chains sind 2-mal effizienter und 2-mal sicherer

- Automatisierte OSS-Sicherheitsverfahren reduzieren das Auftreten von Sicherheitslücken um 50 %

- Die Wahrscheinlichkeit, dass DevOps-Teams Open-Source-Governance einhalten, ist bei der Automatisierung von Sicherheitsrichtlinien um 90 % höher

Das Zeitfenster, um auf Schwachstellen zu reagieren, schrumpft rapide

- In den letzten zehn Jahren hat sich die Zeit vom Bekanntwerden bis zur Ausnutzung eines Open-Source-Sicherheitsproblems um 400 % von durchschnittlich 45 Tagen auf nur noch 3 Tage verringert

Hacker beginnen gezielt Software Supply Chains anzugreifen

- Innerhalb der letzten 18 Monate hat eine Serie von 11 Ereignissen eine ernsthafte Eskalation der Angriffe auf Software-Lieferketten ausgelöst

- Diese Angriffe, bei denen Hacker Sicherheitslücken direkt in Open-Source-Projekte injizieren, repräsentieren eine neue Dimension im Kampf um die Sicherheit von Software-Anwendungen

Der Industrie fehlen vernünftige Open-Source-Kontrollen

- Für 1,3 Millionen Schwachstellen in OSS-Komponenten gibt es keine entsprechenden CVE-Sicherheitshinweise in der öffentlichen National Vulnerability Database (NVD)

- 62 % der Unternehmen geben an, keine wirksame Kontrolle darüber zu haben, welche OSS-Komponenten in ihren Anwendungen verwendet werden

Die Regierungsbehörden greifen ein, weil die Unternehmen Schwierigkeiten mit der Selbstkontrolle haben

- 19 verschiedene Regierungsorganisationen auf der ganzen Welt haben sich für eine verbesserte OSS-Sicherheit und -Governance ausgesprochen

Angebot und Nachfrage nach Open Source sind unverändert hoch

- Mehr als 15.000 neue oder aktualisierte Open-Source-Releases werden den Entwicklern täglich zur Verfügung gestellt

- Im Jahr 2017 hat ein durchschnittliches Unternehmen 170.000 Java-Komponenten heruntergeladen, das sind 36 % mehr als im Vorjahr

Unterstützende Zitate:

Wayne Jackson, CEO, Sonatype

"Während Open Source in zunehmender Geschwindigkeit auf den Höhepunkt seines Wertes zusteuert, sind die Grundlagen des Ökosystems und der unterstützenden Infrastruktur zunehmend gefährdet. Eine Reihe von prominenten und verheerenden Cyberangriffen im vergangenen Jahr haben die Intention und das Potenzial der Ausnutzung von Sicherheitsschwachstellen in Software-Lieferketten aufzeigt. Unser diesjähriger Bericht beweist jedoch, dass eine sichere Software-Entwicklung nicht unerreichbar ist. Die Applikations-Ökonomie kann in regulierten, sicheren Umgebungen wachsen und gedeihen, wenn sie richtig verwaltet wird."

Gene Kim, CTO, Forscher und Co-Autor von "The Phoenix Project" und "The DevOps Handbook", sowie Gründer von IT Revolution

"Wir leben in einer Zeit, in der ein Großteil der von uns gelieferten Software nicht von uns geschrieben wird, sondern auf eine riesige und weit verzweigte Software-Lieferkette von Open-Source-Komponenten angewiesen ist. So wertvoll Open-Source-Software auch geworden ist, es gibt erhebliche und versteckte wirtschaftliche Risiken bei der Nutzung dieser Software-Abhängigkeiten. Einer der aussagekräftigsten Indikatoren ist, dass einige der bekanntesten Sicherheitsverletzungen des letzten Jahres darauf zurückzuführen waren, dass nicht die aktuellsten Komponentenversionen verwendet wurden, wodurch Software-Schwachstellen mit verheerender Wirkung ausgenutzt werden konnten. Dieser Bericht verdeutlicht, wie wichtig das Ökosystem der Open-Source-Komponenten für uns alle ist und er zeigt die großen Unterschiede in der praktischen Anwendung sowohl bei den Herstellern als auch bei den Verbrauchern von Open-Source-Software".

Kevin E. Greene, Principal Software Assurance Engineer, The MITRE Corporation

"Wir beobachten immer mehr Sicherheitslücken in Open-Source-Software, die aufgrund einer Gravitationskraft, welche im Laufe der Zeit Funktionen, Komplexität und technische Verschuldung anzieht, nur schwer rechtzeitig zu patchen sind. Leider hat sich dadurch die Verbrauchsrate von Open-Source-Software durch die Entwickler nicht verändert. Dies entspricht meiner Meinung nach einem wachsenden Problem, nämlich dass Entwickler sich der Vorstellung hingegeben haben, dass alle Software anfällig ist und bekannte Schwachstellen aufweist. Wir müssen den Entwicklern bessere Lieferkettenoptionen bieten, bei denen Qualität und Sicherheit im Vordergrund stehen."

DJ Schleen, Sicherheitsarchitekt und DevSecOps Idealist, Fortune 50 Insurance Corporation

"Noch vor einem Jahrzehnt haben Sie unter die Motorhaube der Software geschaut, die Ihr Unternehmen gekauft hat, und eine Blackbox gesehen. Heute haben wir die Möglichkeit, die Motorhaube zu öffnen, um den Motor und alle seine Teile zu sehen. Verbraucher und leistungsstarke DevOps-Organisationen sollten nicht das Risiko eingehen, bekannte gefährdete Open-Source-Komponenten in ihren Produkten zu haben. Während neue gesetzliche Vorgaben das Problem angehen, hätten sich gute Unternehmen bereits selbst darum kümmern sollen."

Hasan Yasar, Technischer Leiter und Mitglied der außerordentlichen Fakultät, Carnegie Mellon University

"Im Jahre 476 v. Chr. sagte Meister Sun (The Art of War, Sunzi Sun Tzu): "Erkenne dich selbst, kenne deinen Feind und du wirst hundert Schlachten ohne Verlust gewinnen." Dasselbe gilt für die Software-Entwicklung im Jahr 2018. Wenn wir (selbst) wissen, was wir in unserem Code haben – einschließlich OSS – und wissen, wo Schwachstellen sind (unser Feind), dann können wir sichere Software erstellen. Der diesjährige "State of the Software Supply Chain Report" zeigt erneut, dass OSS-Schwachstellen exponentiell zunehmen. Wir können das Problem nicht mehr einfach ignorieren, wir müssen den Feind kennen, um es zu bezwingen."

Scott Crawford, Forschungsdirektor – Informationssicherheit, 451 Research

"Wie bei jeder Technologie bieten Open-Source-Software-Komponenten viele einzigartige Vorteile. Sie bergen jedoch auch ihre eigenen Risiken: Lizenzprobleme und die Gefährdung durch erkannte Sicherheitslücken sind zwei der bekanntesten. Bevor ein Unternehmen diese Risiken beurteilen kann, ist eine genaue und aktuelle Bestandsaufnahme der OSS-Komponenten erforderlich. Der diesjährige Bericht "State of the Software Supply Chain" zeigt, dass zu viele Unternehmen immer noch an dieser elementarsten Form der Cyber-Hygiene scheitern. Tatsächlich gaben mehr als 62 % zu, keine wirksame Kontrolle darüber zu haben, welche OSS-Komponenten in ihren Anwendungen verwendet werden."

Über den State of the Software Supply Chain Report

Der "2018 State of the Software Supply Chain Report" verbindet eine breite Palette öffentlicher und proprietärer Daten mit kompetenter Forschung und Analysen. Der diesjährige Bericht hebt neue Methoden hervor, mit denen Cyberkriminelle Software-Lieferketten infiltrieren, bietet erweiterte Analysen über Sprachen und Ökosysteme hinweg und untersucht eingehender, wie sich gesetzliche Vorgaben auf die Zukunft der Software-Entwicklung auswirken können.

Zusätzliche Ressourcen

- Lesen Sie den 2018 State of the Software Supply Chain Report

- Lesen Sie unseren Blog

- Erstellen Sie kostenlos eine Software Bill of Materials

- Erfahren Sie mehr über die Sonatype Software-Supply-Chain-Automatisierungslösungen

Mehr als 10 Millionen Software-Entwickler verlassen sich auf Sonatype, um schneller zu innovieren und gleichzeitig die mit Open Source verbundenen Sicherheitsrisiken zu minimieren. Die Nexus-Plattform von Sonatype kombiniert detaillierte Komponenteninformationen mit Echtzeit-Anleitungen zur Fehlerbehebung, um Open-Source-Governance in jeder Phase der modernen DevOps-Pipeline zu automatisieren und zu skalieren. Sonatype ist in Privatbesitz mit Beteiligungen von TPG, Goldman Sachs, Accel Partners und Hummer Winblad Venture Partners. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

PR für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mail@martinakunze.com

Sonatype-Umfrage deckt auf: Massive Datenschutzverletzungen sind Katalysatoren für Investitionen in DevSecOps

Nach einem weiteren Rekordjahr in puncto Sicherheitsverletzungen ergab die Analyse der Antworten, dass 3 von 10 Organisationen Sicherheitsverletzungen durch Schwachstellen in Open-Source-Komponenten vermuteten oder verifizierten – ein Anstieg von 55 % gegenüber 2017 und um 121 % seit 2014.

Die diesjährige Umfrage ergab auch, dass Investitionen in Open Source Governance (44 %), Container-Sicherheit (56 %) und Web Application Firewalls (58 %) für Unternehmen, die DevSecOps-Transformationen durchführen, am wichtigsten sind.

"Während die Anzahl der Sicherheitsverletzungen im Zusammenhang mit Open-Source-Komponenten im vergangenen Jahr um mehr als 50 % zunahm, zeigten diejenigen, die in DevSecOps investieren, eine um 85 % höhere Cybersicherheitsbereitschaft im Vergleich zu jenen, die nicht in DevSecOps investieren", so Wayne Jackson, CEO von Sonatype. "Es ist offensichtlich, dass die jüngsten hochkarätigen Sicherheitsverstöße die Investitionen in DevSecOps erhöht haben. Unsere Umfrage offenbarte auch starke Investitionen von Organisationen, die bestrebt sind, den „Security by Design“-Anforderungen der im Mai 2018 in Kraft tretenden europäischen Datenschutzverordnung (GDPR) einen Schritt voraus zu sein.

Weitere wichtige Erkenntnisse aus der Umfrage:

- 77 % der erfahreneren DevOps-Organisationen verfügen über Open-Source-Richtlinien mit einer Compliance-Rate von 76 %. Dagegen hatten nur 58 % der Befragten ohne etablierte DevOps-Verfahren eine Richtlinie mit einer Konformitätsrate von 54 % – was zeigt, dass DevSecOps-Automatisierung kaum noch ignorierbar ist.

- Mit zunehmender Berücksichtigung der Einhaltung der GDPR-Richtlinien (General Data Protection Regulation – europäische Datenschutzverordnung) bauen 59 % der fortgeschrittenen DevOps-Unternehmen mehr Sicherheitsautomatisierung in ihren Entwicklungsprozess ein.

- Unternehmen mit ausgereiften DevOps-Verfahren glauben, für Cyber Security „gut gerüstet“ zu sein.

- 81 % derjenigen mit ausgereiften DevOps-Verfahren verfügen über einen Cyber Security Notfallplan im Vergleich zu 60 % derjenigen ohne DevOps-Verfahren.

- 88 % derjenigen mit ausgereiften DevOps-Verfahren investieren in Anwendungssicherheitstrainings, während 35 % derjenigen mit unzureichenden Verfahren angaben, keinen Zugang zu Sicherheitstrainings zu haben. Dieses Ergebnis deutet auf eine stärkere Cybersicherheitsbereitschaft derer hin, die in DevOps investieren.

- Das Verhältnis von Entwicklern zu Sicherheitsprofis liegt bei einer Branchenstandardquote von 100:1.

- 63 % der Befragten mit ausgereiften DevOps-Verfahren geben an, Sicherheitsprodukte einzusetzen, um Schwachstellen in Containern zu identifizieren, da diese Komponenten in modernen IT-Landschaften immer größere Verbreitung finden.

- 48 % der Befragten gaben zu, dass Entwickler wissen, wie wichtig Anwendungssicherheit ist, sie jedoch nicht die Zeit hätten, sich damit zu beschäftigen, was das Wachstum der Investitionen in automatisierte Sicherheit erklärt.

Ressourcen:

- DevSecOps Community Survey 2018

- Lesen Sie unsere neuesten Blogs zu den Umfrageergebnissen

Unterstützende Zitate:

"Der Reiz, eine Technologie zu verwenden, die kostenlos ist, anstatt eine lizenzierte, kostenpflichtige Software zu kaufen, ist offensichtlich. Die Risiken jedoch auch. Es ist besorgniserregend, dass einige Entwickler, wahrscheinlich der Geschwindigkeit und der Kosten wegen, die für ihre Organisationen ausgearbeiteten und kommunizierten Richtlinien einfach ignorieren".

Helen Beal, DevOpsologist| Ranger4

"Es scheint, dass DevOps in Verbindung mit einem Sicherheitsdenken nicht ausreicht. Ein vollständiges DevSecOps-Konzept – bei dem Sicherheit ein grundlegendes Prinzip der Softwarelieferung ist und von Anfang an berücksichtigt wird – ist notwendig."

Benjamin Wootton, Mitgründer und CTO | Contino

"Da mehr Software in ein Ökosystem eingebettet ist, wird das Management durch mehr Automatisierung weniger anspruchsvoll. Die Automatisierung von Sicherheitswerkzeugen in container-basierten Workflows wird zu einem kritischen Bestandteil der Sicherheitslage eines jeden großen Unternehmens."

Chris Short, Sr. DevOps Advocate | SJ Technologies

"Es gibt nicht den einen einfachen Weg, die Unternehmenskultur, -politik oder -struktur zu überarbeiten. Noch wichtiger ist, dass dies kein praktischer Ansatz ist. Der Schlüssel zu erfolgreichen Transformationen liegt darin, wie Entwicklungsorganisationen das Wissen, die Erfahrung und die Tools innerhalb ihrer Sicherheitsteams nutzen können, um sichere Anwendungen von Anfang an bis zur Bereitstellung zu entwickeln".

Hasan Yasar, Technischer Leiter der Secure Lifecycle Solutions Group, CERT Division des Software Engineering Institute | Carnegie Mellon University

"Es geht nicht nur um die Automatisierung von Entwicklung, Bereitstellung und Sicherheit, sondern auch darum, die Art und Weise zu verändern, wie alle Teile einer Organisation – nicht nur die technischen – in den Lebenszyklus der Softwareentwicklung eingebunden sind. Wenn man darüber nachdenkt, sieht man, dass DevSecOps in großen Organisationen in Wirklichkeit DevSecOpsAndEverybodyElse ist."

Oleg Gryb, Chief Security Architect | Finanzdienstleistungsindustrie

Über die Umfrage

Die "2018 DevSecOps Community Survey" gewährt einen Einblick in die Einstellung von Software-Profis zu DevOps Best Practices und die sich verändernde Rolle der Anwendungssicherheit. Die Umfrage wurde durchgeführt von Sonatype, Carnegie Mellon’s Software Engineering Institute, Contino, DZone, Ranger4, SJ Technologies und Signal Sciences. Die Fehlerquote der Umfrage beträgt ± 2,02 Prozentpunkte für 2.076 IT-Experten mit einem Konfidenzniveau von 95 %.

Sonatype ist der weltweit führende Anbieter umfassender Datenintelligenz und DevOps-nativer Entwicklertools, die Unternehmen dabei unterstützen alle Vorteile von Open-Source-Software ohne Risiko zu nutzen. Als Entwickler von Apache Maven, dem Central Repository und Nexus Repository, hat Sonatype Pionierarbeit bei der Entwicklung von Open-Source-Software geleistet. Heute verlassen sich mehr als 10 Millionen Entwickler weltweit auf die Nexus-Plattform von Sonatype, um das Volumen, die Vielfalt und die Sicherheit von Open-Source-Komponenten, die für die Entwicklung moderner Softwareanwendungen verwendet werden, automatisch zu steuern. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners und Goldman Sachs.

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de

Sonatype macht Nexus Firewall für 10 Millionen Entwickler verfügbar

Laut "State of the Software Supply Chain Report" enthielten im Jahr 2016 7,2 % (1 von 14) der Open-Source-Komponenten, die in Repository-Manager heruntergeladen wurden, eine bekannte Sicherheitslücke. Unternehmen mit nicht existierenden oder manuellen Governance-Prozessen sind anfällig für gefährdete Open-Source-Komponenten, die ihren Weg in produktive Webanwendungen finden, was das Risiko von Datenschutzverletzungen drastisch erhöht.

"Entwickler verwenden Open-Source-Komponenten gerne, um Innovationen zu beschleunigen – aber keiner von ihnen möchte unwissentlich Sicherheitslücken in seine Anwendung einbauen", so Brian Fox, CTO von Sonatype. "Nexus Firewall verhindert automatisch, dass defekte Open-Source-Komponenten die Entwickler erreichen, wodurch Risiken bereits in der frühesten Phase des Entwicklungszyklus eliminiert werden. Die Ergebnisse sind unglaublich. Innerhalb der ersten 90 Tage nach dem Einsatz von Nexus Firewall konnte ein Kunde automatisch verhindern, dass 1.500 anfällige Komponenten in den Entwicklungszyklus eindringen konnten. Somit konnten 34.000 Stunden manueller Überprüfungen eliminiert werden."

"Anstatt zu warten, bis eine Anwendung zusammengesetzt ist, um diese bekannten Schwachstellen zu scannen und zu identifizieren, sollten Sie dieses Problem an der Quelle beheben, indem Sie die Entwickler warnen, diese bekannt anfälligen Komponenten nicht herunterzuladen und zu verwenden (und im Falle schwerwiegender Schwachstellen den Download zu blockieren)", schrieben die Gartner-Analysten Neil MacDonald und Ian Head in ihrem Bericht vom 3. Oktober 2017, "10 Things to Get Right for Successful DevSecOps“. "Um dieses Problem zu beheben, bieten einige Hersteller eine ‚OSS-Firewall‘ (Sonatype Nexus Firewall) an, um Entwicklern den Sicherheitsstatus von Bibliotheken aufzuzeigen, damit sie fundierte Entscheidungen über die zu verwendenden Versionen treffen zu können. Mit diesem Ansatz kann der Entwickler Downloads von Komponenten und Bibliotheken mit bekannten, schwerwiegenden Schwachstellen (z. B. basierend auf dem Schweregrad des zugewiesenen CVE) explizit blockieren.

Nexus Firewall ist jetzt für alle Nexus Repository OSS-Benutzer verfügbar. Zu den Vorteilen zählen:

- Automatisierte Open-Source-Governance-Richtlinien zum frühestmöglichen Zeitpunkt im Lebenszyklus der Softwareentwicklung.

- Verhindern, dass anfällige Open-Source-Komponenten in Ihre Software-Lieferkette gelangen, indem sie am Perimeter blockiert und unter Quarantäne gestellt werden.

Ressourcen:

- Sehen Sie sich ein Video an, das Nexus Firewall in Aktion demonstriert.

- Lesen Sie unsere neuesten Blogpost über Nexus Firewall.

- Schauen Sie sich unsere Firewall Infographics an.

Sonatype ist der führende Anbieter DevOps-nativer Tools zur Automatisierung moderner Software-Lieferketten. Als Entwickler von Apache Maven, des Central Repositorys und des Nexus Repositorys hat Sonatype die Entwicklung komponentenbasierter Software vorangetrieben und kann auf eine lange Geschichte hinsichtlich der Unterstützung von Open-Source-Innovationen zurückblicken. Heute sind mehr als 150.000 Organisationen auf Sonatypes Nexus-Plattform angewiesen, um die Menge, Vielfalt und Qualität von Open-Source-Komponenten zu steuern, die in moderne Softwareanwendungen einfließen. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners, Morgenthaler Ventures, Bay Partners und Goldman Sachs. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de

Sonatype meldet Rekordwachstum im Jahr 2017

- 75 % mehr Neuverkäufe

- 125 % Nettoerneuerungsrate

- 72 % mehr Entwickler, die Nexus verwenden, jetzt 2,2 Millionen

- 150 neue Unternehmenskunden

Zu den Unternehmenskunden von Sonatype gehören jetzt:

- 8 von 10 Top-Banken in Europa und Nordamerika

- 8 der Top-10 US-Kreditkartenunternehmen

- 6 der Top-10 US-Tech-Unternehmen

- 4 von 5 US-Streitkräften

Um der Nachfrage gerecht zu werden, hat Sonatype in den letzten 12 Monaten den Personalbestand um 40 % erhöht, was vor allem auf bedeutende Zuwächse innerhalb der Engineering- und Vertriebsorganisationen zurückzuführen ist.

Gefährdete Anwendungen sind der Angriffspunkt Nummer eins, der zu Sicherheitsverletzungen führt. Herkömmliche Tools zur Anwendungssicherheit, die quasi als "Mautstationen" (Toll Gates), fungieren und die Weiterentwicklung behindern, funktionieren nicht. Wenn Unternehmen erkannt haben, dass es eher "Leitplanken" als „Schranken“ bedarf, wenden sie sich an Sonatype, um die Sicherheit kontinuierlich und häufig während des gesamten Entwicklungslebenszyklus zu automatisieren.

"Sonatype hat 2012 die automatisierte OSS-Governance entwickelt. Seitdem unterstützt unsere Nexus-Plattform Software-Entwicklungsteams bei der Nutzung von Open-Source- und Drittanbieterkomponenten, damit diese qualitativ hochwertigere und sicherere Anwendungen erstellen können," erklärt Wayne Jackson, CEO von Sonatype. "2017 war jedoch ein besonderes Jahr; Unternehmen realisierten nach und nach die sich wandelnde Rolle, die Sicherheit in einer DevOps-Welt spielt. Daraus entwickelte sich ein starker Markt für OSS-Governance. 2018 heißt es also: Bühne frei für DevSecOps."

"Bis zum Jahr 2021 werden DevSecOps-Verfahren in 80 % der agilen Entwicklungsteams eingebettet sein, gegenüber 15 % im Jahr 2017," so die Gartner-Analysten Neil MacDonald und Ian Head in ihrem Bericht vom 3. Oktober 2017 über die entscheidenden DevSecOps-Kriterien: 10 Things to Get Right for Successful DevSecOps.

In den letzten 12 Monaten war, laut Gartner, die sichere Integration von Sicherheit in DevOps – die Bereitstellung von DevSecOps – eines der am schnellsten wachsenden Interessengebiete der Kunden, mit mehr als 600 Anfragen an zahlreiche Gartner-Analysten in diesem Zeitraum."

Sonatype ist der führende Anbieter DevOps-nativer Tools zur Automatisierung moderner Software-Lieferketten. Als Entwickler von Apache Maven, des Central Repositorys und des Nexus Repositorys hat Sonatype die Entwicklung komponentenbasierter Software vorangetrieben und kann auf eine lange Geschichte hinsichtlich der Unterstützung von Open-Source-Innovationen zurückblicken. Heute sind mehr als 150.000 Organisationen auf Sonatypes Nexus-Plattform angewiesen, um die Menge, Vielfalt und Qualität von Open-Source-Komponenten zu steuern, die in moderne Softwareanwendungen einfließen. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners, Morgenthaler Ventures, Bay Partners und Goldman Sachs. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de

Sonatype verzeichnet 78 % Wachstum gegenüber dem Vorjahr

- ein 78%iges Wachstum des gesamten jährlichen Vertragswertes

- eine 200%ige Steigerung der Nexus Lifecycle-Nutzung auf 720.000 Anwendungen pro Monat

- einen 60%igen Anstieg aktiver Nutzer von Nexus Repository Manager auf 1,8 Millionen Entwickler

Sonatype konnte darüber hinaus eine 119%ige Netto-Rückstellungsquote in US-Dollar verbuchen. Das Unternehmen schreibt sein globales Wachstum der Einführung von automatisierter Open-Source-Governance in DevOps-Prozessen, dem Wunsch nach Einhaltung der bevorstehenden Datenschutzbestimmungen (GDPR – General Data Protection Regulations) sowie dem zwingenden Druck der IT-Verantwortlichen zu, Equifax-ähnliche Sicherheitsverletzungen zu vermeiden.

"Software treibt die Dinge, die unser Leben bestimmen und neueste namhafte Sicherheitsverletzungen, wie die bei Equifax, sind ein Weckruf für alle Unternehmen, von denen viele unter mangelnder Hygiene bei der Software-Entwicklung leiden," erklärt Wayne Jackson, CEO von Sonatype. "Unser Wachstum in den letzten 12 Monaten ist ein Beweis dafür, dass vom Entwickler bis hin zur Vorstandsebene der Bedarf an DevSecOps-Automatisierung innerhalb des gesamten Software Delivery Lifecycles zunehmend realisiert wird."

Laut des Gartner Berichtes von Mark Driver und Ian Head im Oktober 2017 über 10 Dinge, die für erfolgreiches DevSecOps wichtig sind, werden "bis 2019 mehr als 70 % der DevSecOps-Initiativen von Unternehmen automatisierte Sicherheits- und Konfigurationsprüfungen für Open-Source-Komponenten und kommerzielle Pakete beinhalten, im Vergleich zu weniger als 10 % im Jahr 2016."

Anfang des Jahres gab das Unternehmen die Akquisition von Vor Security bekannt, um die Sprachabdeckung in Open-Source-Ökosystemen zu erweitern und die Nexus-Plattform weiter zu stärken. Das Unternehmen verstärkte darüber hinaus das Management mit den beiden neuen Vorstandsmitgliedern Letitia Long und Steve Hills sowie Bill Karpovich , als SVP im Bereich Strategie und Unternehmensentwicklung.

Sonatype ist der führende Anbieter DevOps-nativer Tools zur Automatisierung moderner Software Supply Chains. Als Entwickler von Apache Maven, des Central Repositorys und des Nexus Repositorys hat Sonatype eine Komponenten-basierte Software-Entwicklung vorangetrieben und eine ereignisreiche Geschichte hinsichtlich der Unterstützung von Open-Source-Innovationen. Heute verlassen sich mehr als 150.000 Organisationen auf die Nexus-Plattform von Sonatype, um das Volumen, die Vielfalt und die Qualität von Open-Source-Komponenten in modernen Software-Anwendungen zu managen. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners, Morgenthaler Ventures, Bay Partners und Goldman Sachs. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de

2017 State of the Software Supply Chain Report von Sonatype zeigt: DevOps-Praktiken reduzieren den Einsatz schadhafter Open-Source-Komponenten um 63 %

Organisationen, die die Qualität von Open-Source-Komponenten, die in Produktionsanwendungen fließen, aktiv steuern, realisieren eine Steigerung der Produktivität der Entwickler um 28 Prozent, eine Reduzierung der Gesamtentwicklungskosten um 30 Prozent und eine Steigerung der Qualität von Applikationen um 48 Prozent. Darüber hinaus zeigt die Analyse von mehr als 17.000 Applikationen, dass bei Anwendungen, welche von Teams erstellt werden, die automatisierte Governance-Tools nutzen, der Anteil defekter Komponenten um 63 Prozent zurück ging.

Umgekehrt gilt, dass Unternehmen, die ihre Software-Lieferketten nicht verwalten, unwissentlich gefährdete Applikationen in Produktion gehen lassen, damit Tausende von Stunden für Nacharbeit und Bug-Fixes verschwenden und einem erhöhten Haftungsrisiko aufgrund grober Fahrlässigkeit gegenüberstehen.

Weitere wichtige Erkenntnisse aus dem "2017 Status of the Software Supply Chain Report":

Der Konsum von Open-Source-Komponenten wächst massiv

- Im Verlauf des Jahres stieg die Zahl der Downloads von Java-Komponenten um 68 Prozent (52 Milliarden im Jahr 2016), JavaScript-Downloads stiegen um 262 Prozent (59 Milliarden im Jahr 2016) und die Nachfrage nach Docker-Komponenten wird voraussichtlich um 100 Prozent (12 Milliarden Downloads) wachsen.

- Angesichts einer nahezu unendlichen Versorgung mit Open-Source-Komponenten nutzen hochfunktionelle DevOps-Organisationen Maschinenautomation, um die Qualität von Open-Source-Komponenten zu steuern, die durch ihre Software-Lieferketten fließen.

Die Hersteller von Open-Source-Komponenten agieren, was das Beheben von Schwachstellen angeht, immer noch langsam

- Selbst wenn Schwachstellen bekannt sind, sind OSS-Projekte langsam bei deren Beseitigung – sofern sie dies überhaupt tun. Nur 15,8 Prozent der OSS-Projekte beheben aktiv Schwachstellen und selbst dann lag die mittlere Zeit dafür bei 233 Tagen.

- Damit sind DevOps-Organisationen gefordert, aktiv zu steuern, mit welchen OSS-Projekten sie arbeiten und welche Komponenten sie letztlich einsetzen.

Die Anzahl der heruntergeladenen Komponenten mit bekannten Schwachstellen nimmt leicht ab

- Im Jahr 2016 lag der Anteil der Java-Komponenten, die aus dem Central Repository heruntergeladen wurden und bekannte Sicherheitslücken enthielten, bei 5,5 Prozent (1 von 18), im Vergleich zu 6,1 Prozent im Vorjahr.

- Obwohl dieser prozentuale Anteil an defekten Downloads noch lange nicht ideal ist, gibt es empirische Hinweise darauf, dass es Verbesserungen in Bezug auf die Hygiene gibt, denn dieser Anteil ist in jedem der letzten drei Jahre leicht zurückgegangen.

Die Regulierungslandschaft verändert sich rasch

- Im vergangenen Jahr haben in den Vereinigten Staaten das Weiße Haus, vier Bundesbehörden und die Automobilindustrie neue Richtlinien zur Verbesserung der Qualität, des Schutzes und der Sicherheit von Software-Lieferketten veröffentlicht.

Unterstützende Zitate

Wayne Jackson, CEO, Sonatype

"Unternehmen bauen Software-Anwendungen nicht mehr von Grund auf neu, sie generieren sie so schnell es geht, indem sie unbegrenzt zur Verfügung stehende Open-Source-Komponenten einsetzen. Allerdings verlassen sich viele noch auf manuelle und zeitraubende Governance- und Sicherheitspraktiken, anstatt DevOps-native Automatisierung zu nutzen. Unsere Studie zeigt weiterhin, dass Entwicklungsteams, die vertrauenswürdige Software-Lieferketten betreiben, die Qualität und Produktivität drastisch verbessern. "

Mark Driver, Felix Gaehtgens, Mark O’Neill, Gartner, Bericht vom Mai 2017 "Managing Digital Trust in the Software Development Life Cycle"

"Bis 2020 werden 50 Prozent der Unternehmen Schaden erleiden, weil sie versäumt haben, das Vertrauen in ihre Software Development Lifecycles (SDLC) oder die ihrer Partner zu bedienen, was einen Umsatzverlust von mehr als 15 Prozent verursacht. Führungskräfte, die für die Modernisierung der Anwendungsentwicklung verantwortlich sind, sollten den SDLC in Form einer vertrauenswürdigen Software-Lieferkette mit unterschiedlichen Vertrauensstufen neu bewerten. "

Über den „State of the Software Supply Chain Report“

Der "2017 State of the Software Supply Chain Report" verbindet eine breite Palette öffentlicher und proprietärer Daten mit kompetenter Forschung und Analyse. Der diesjährige Bericht reicht über Java-Daten hinaus und schließt Erkenntnisse aus JavaScript-, NuGet-, Python- und Docker-Ökosystemen innerhalb von Software-Lieferketten ein.

Zusätzliche Ressourcen

Lesen Sie den "2017 Software Supply Chain Report"

Nehmen Sie am 20. Juli an unserem Webinar teil, um die Ergebnisse des Berichts zu beleuchten.

Lesen Sie den "2017 DevSecOps Community Survey Report"

Generieren Sie eine kostenlose Software-Materialliste

Erfahren Sie mehr über die Sonatype Software-Supply-Chain-Automatisierungslösungen

Folgen Sie Sonatype auf Twitter: @sonatype.

Sonatype ist der führende Anbieter von DevOps-nativen Tools zur Automatisierung moderner Software-Lieferketten. Als Entwickler von Apache Maven, des Central Repositorys und des Nexus Repositorys, hat Sonatype eine Komponenten-basierte Software-Entwicklung vorangetrieben und eine ereignisreiche Geschichte hinsichtlich der Unterstützung von Open-Source-Innovationen. Heute verlassen sich mehr als 120.000 Organisationen auf die Nexus-Plattform von Sonatype, um das Volumen, die Vielfalt und die Qualität von Open-Source-Komponenten in modernen Software-Anwendungen zu verwalten. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners, Morgenthaler Ventures, Bay Partners und Goldman Sachs. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de

Sonatype akquiriert Vor Security und stellt Nexus Lifecycle XC vor

Als Gründer und CEO von Vor, hat Duck den OSS-Index erstellt, einen innovativen und kostenlosen Online-Index bekannter Open-Source-Software-Schwachstellen. Heute beinhaltet der Index mehr als 2,1 Millionen Pakete und detaillierte Informationen über mehr als 120.000 Schwachstellen in einer Reihe von Open-Source-Ökosystemen.

Zeitgleich mit der Akquisition führt Sonatype Nexus Lifecycle XC ein, einen neuen Datendienst, der über den Nexus IQ Server ausgeliefert wird und Unternehmen Komponenten-Informationen zur Verfügung stellt, die eine breite Palette von Open-Source-Ökosystemen und Formaten, wie Ruby, PHP, Swift, CocoaPods, Golang, C und C++ abdecken.

Die Open-Source-Intelligence-Landschaft

Im Vergleich zu den punktgenauen Open Source-Informationen, die Nexus Lifecycle für Java, JavaScript, NuGet und PyPI anbietet, stellen traditionelle Anbieter von Software Composition Analysis (SCA) -Tools seit Langem Open-Source-Informationen über ein breites Spektrum von Ökosystemen zur Verfügung.

Im Laufe der Zeit haben Unternehmen die einzigartige Genauigkeit von Nexus Lifecycle Daten für Java, JavaScript, NuGet und PyPI schätzen gelernt. Dennoch benötigen sie immer noch Open-Source-Informationen für eine Vielzahl anderer Ökosysteme. Ab sofort liefert Sonatype eine Win-Win-Intelligence-Engine, die die Tiefe von Lifecycle-Daten für maschinell automatisierte Open-Source-Steuerelemente mit der Breite der Lifecycle XC-Daten für eine grundlegende Open-Source-Governance kombiniert.

Unterstützende Zitate

"Software-Entwicklungsteams mit einer breiten und präzisen Sichtbarkeit in die Open-Source-Supply Chain zu stärken, ist entscheidend für die praktische Anwendung der Sicherheitshygiene. Das Weltklasse-Team von Sonatype hat den Weg bereitet, bemerkenswert genaue Komponenten-Informationen an die Spitze der DevOps-Bewegung zu bringen. Ich freue mich, künftig mit diesem erstaunlichen Team zusammenzuarbeiten und die Reise fortzusetzen. "- Ken Duck, CEO, Vor Security

"Seit seiner Einführung im Jahr 2012 hat Nexus Lifecycle eine enorme Akzeptanz im Markt erlebt, weil es bemerkenswert präzise und genaue Informationen in Bezug auf Open-Source-Komponenten in Java, JavaScript, NuGet und PyPI bietet. Während Unternehmenskunden, vor allem diejenigen, die DevOps praktizieren, einen hohen Wert auf die Genauigkeit und Präzision unserer Nexus-Lifecycle-Daten legen, benötigen sie auch Informationen über eine Vielzahl anderer Formate und Ökosysteme. Die Kombination von Lifecycle und Lifecycle XC bietet Kunden das Beste aus beiden Welten – ein Premium-Informations-Service, der die Durchsetzung von Open-Source-Richtlinien innerhalb einer DevOps-Pipeline vollständig automatisiert, sowie einen Bestandsdaten-Informations-Service, um die grundlegende Hygiene in alle anderen Ökosysteme zu übertragen. " – Wayne Jackson, CEO, Sonatype

"Der Aufbau und die Aufrechterhaltung des Vertrauens in eine digitale Welt erfordert einen integrierten Ansatz, um dieses Vertrauen über den gesamten Software Development Lifecycle (SDLC) einzubetten und zu quantifizieren. Führungskräfte im Bereich der Applikationsentwicklung sollten ihren SDLC-Ansatz neu überdenken, um unter Berücksichtigung der verschiedenen Abhängigkeiten und Akteure, eher eine vertrauenswürdige Supply Chain zu sein." – Mark Driver, Felix Gaehtgens, Mark O’Neill, Gartner, Bericht vom Mai 2017: "Managing Digital Trust in the Software -Development Life Cycle"

Zusätzliche Ressourcen

Sonatype ist der führende Anbieter von DevOps-nativen Tools zur Automatisierung moderner Software-Lieferketten. Als Entwickler von Apache Maven, des Central Repositorys und des Nexus Repositorys, hat Sonatype eine Komponenten-basierte Software-Entwicklung vorangetrieben und eine ereignisreiche Geschichte hinsichtlich der Unterstützung von Open-Source-Innovationen. Heute verlassen sich mehr als 120.000 Organisationen auf die Nexus-Plattform von Sonatype, um das Volumen, die Vielfalt und die Qualität von Open-Source-Komponenten in modernen Software-Anwendungen zu managen. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners, Morgenthaler Ventures, Bay Partners und Goldman Sachs. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

Regional Director DACH

Telefon: +44 (78822) 74455

E-Mail: sclose@sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de

Sonatype Nexus Repository als Red Hat OpenShift Lösung zertifiziert

Mit den integrierten Komponenten-Informationen ermöglicht Nexus Repository es Entwicklern, die Qualität und Sicherheit ihrer Open-Source-Komponenten in jedem Stadium des Anwendungsentwicklungszyklus zu gewährleisten. Durch diese Zertifizierung können Entwickler, die mit Red Hat OpenShift arbeiten, das Nexus Repository von Sonatype für Binärdateien verwenden und um Artefakte zu erstellen, die innerhalb ihrer DevOps-Pipeline zum Einsatz kommen.

"Unsere jüngste DevSecOps-Community-Umfrage ergab, dass 88 Prozent der Befragten angaben, dass die Sicherheit bei der Bereitstellung von Containern eines der größten Anliegen sei, doch nur 53 Prozent nutzen Sicherheitslösungen, um dieses Problem zu lösen", erklärt Wayne Jackson, CEO von Sonatype. "Mit dieser Zertifizierung von Red Hat können Entwickler, die die Red Hat OpenShift Container-Plattform zusammen mit dem Nexus Repository von Sonatype nutzen, beruhigt sein, denn sie wissen, dass die Sicherheitsanalyse Teil ihres DevOps-Prozesses ist, wenn sie mit Komponenten und Containern arbeiten."

"Tausende von Entwicklern in Organisationen aller Größen verwenden Red Hat OpenShift für ihre Cloud-Anwendungen. Wir freuen uns immer, unseren Kunden neue Lösungen anbieten zu können, die ihnen helfen, schneller zu innovieren. Durch die Zusammenarbeit mit Sonatype, um den Nexus Repository-Container für die Red Hat OpenShift Container-Plattform zu zertifizieren, bietet sich eine weitere Option für Benutzer, die zusätzliche Sicherheitsfunktionen für Anwendungen in ihrer Umgebung benötigen ", sagt Chris Morgan, Director Product Management, Red Hat.

Nexus Repository wird noch in diesem Monat als "Red Hat Certified Container" erhältlich sein. Interessierte Fachleute können sich eine Demonstration auf dem vom 01.-04. Mai in Boston, MA, stattfindenden Red Hat Summit ansehen.

Zusätzliche Ressourcen

- Besuchen Sie Nexus Exchange

- Lesen Sie unsere DevSecOps-Blog-Serie

- Sehen Sie sich unsere DevSecOps-Video-Serie an

- Erfahren Sie mehr über die Sonatype Software-Supply-Chain-Automatisierungslösungen

- Folgen Sie Sonatype auf Twitter: @sonatype

Sonatype ist der führende Anbieter DevOps-nativer Tools zur Automatisierung moderner Software-Lieferketten. Als Entwickler von Apache Maven, des Central Repositorys und des Nexus Repositorys, hat Sonatype eine Komponenten-basierte Software-Entwicklung vorangetrieben und eine ereignisreiche Geschichte hinsichtlich der Unterstützung von Open-Source-Innovationen. Heute verlassen sich mehr als 120.000 Organisationen auf die Nexus-Plattform von Sonatype, um das Volumen, die Vielfalt und die Qualität von Open-Source-Komponenten in modernen Software-Anwendungen zu managen. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners, Morgenthaler Ventures, Bay Partners und Goldman Sachs. Erfahren Sie mehr unter www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

Regional Director DACH

Telefon: +44 (78822) 74455

E-Mail: sclose@sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de

Neue DevOps-Studie von Sonatype offenbart eine sich ändernde Einstellung zur Sicherheit von Applikationen

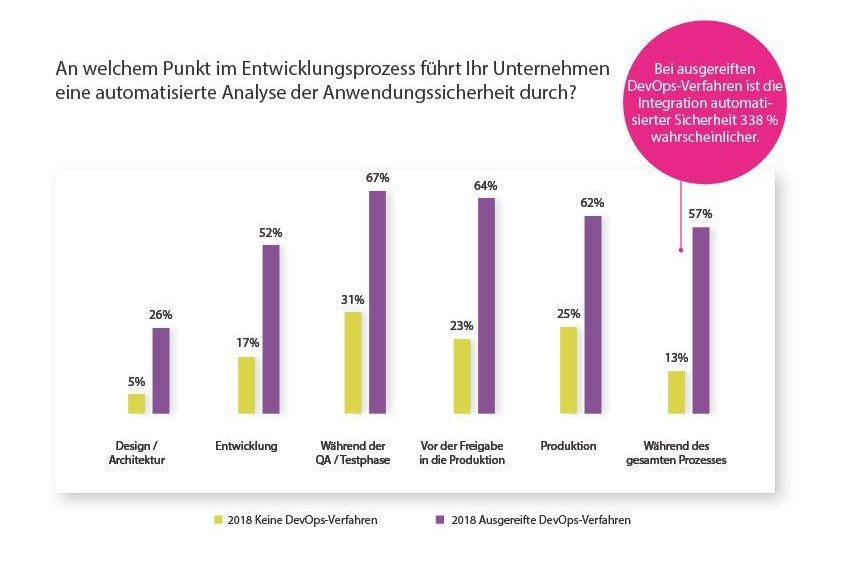

Die weltweite Einführung von DevOps bestätigen 67 % der Befragten, die ihre DevOps-Praktiken als sehr ausgereift bezeichnen oder dabei sind, diese zu verbessern. Während traditionelle Entwicklungs- und operative Teams eine Verzögerung der Prozesse durch Security-Teams oder -Richtlinien sehen (47 %), haben DevOps-Teams neue Wege entdeckt, wie sie die Sicherheit in der gleichen Geschwindigkeit integrieren, in der die Entwicklung voranschreitet. Nur 28 % der bereits ausgereiften DevOps-Teams glauben, sie würden von Sicherheitsanforderungen ausgebremst.

Weitere wichtige Erkenntnisse aus der Umfrage:

Die Software-Entwicklung spielt von Anfang an eine aktive Rolle bei der Applikationssicherheit

- Entwickler übernehmen mehr Verantwortung für das Thema Sicherheit. So gaben 24 % aller Befragten an, dass Sicherheit ein Hauptanliegen sei, während innerhalb der ausgereiften DevOps-Organisationen dieser Anteil auf 38 % steigt.

- Im Vergleich zu 39 % aller Umfrageteilnehmer haben bereits 58 % der Befragten in ausgereiften DevOps-Teams die Sicherheit im Rahmen ihrer Continuous-Integration-(CI)-Praktiken automatisiert.

Innerhalb der DevOps-Teams werden Sicherheitskontrollen in zunehmendem Maße über den gesamten Entwicklungszyklus automatisiert

- Analysen zur Applikationssicherheit in jeder Phase des Software-Delivery-Lifecycles (SDLC) führen 42 % der Befragten in ausgereiften DevOps-Organisationen durch. Der Anteil aller Befragten liegt hier bei lediglich 27 %.

Automatisierte Sicherheitspraktiken ermöglichen es Entwicklern, mit der Geschwindigkeit und der Dimension von Innovationen Schritt zu halten

- 88 % aller Umfrageteilnehmer gaben an, dass Sicherheit eines der wichtigsten Anliegen bei der Bereitstellung von Containern sei. Jedoch nutzen lediglich 53 % Sicherheitslösungen, um diesem Problem beizukommen.

- 35 % der Unternehmen führen eine vollständige Software-Materialliste (Bill of Materials), um neue Open-Source-Sicherheitslücken schneller aufdecken zu können (z. B. Commons-Collection, Struts2).

- 85 % der Befragten, die sehr ausgereifte DevOps-Praktiken umsetzen, haben eine Form von Training für Applikationssicherheit durchlaufen, um sie für sichere Coding-Verfahren zu sensibilisieren. Unter den Befragten mit wenig ausgereiften DevOps-Praktiken erhielten 30 % keine solche Ausbildung.

"Wie die diesjährigen Umfrageergebnisse belegen, sind Unternehmen überall dabei, Ihre Entwicklung von Wasserfall-nativen hin zu DevOps-nativen Tools und Prozessen zu transformieren," erklärt Wayne Jackson, CEO, Sonatype. "Auf dem Weg dorthin kommen sie mit einer einfachen Tatsache in Berührung: DevOps ist keine Entschuldigung für eine schlechte Anwendungssicherheit; vielmehr ist es eine Gelegenheit, die Anwendungssicherheit besser zu machen, als je zuvor zu tun."

Zusätzliche Ressourcen

- Lesen Sie den Bericht zur "2017 DevSecOps Community Survey".

- Infografik zur "2017 DevSecOps Community Survey" ansehen und downloaden.

- In unserem Webinar am 5. April 2017 erhalten Sie Informationen zu den Ergebnissen unserer Umfrage.

- Lesen Sie unsere DevSecOps-Blog-Serie.

- Sehen Sie sich unsere DevSecOps-Video-Serie an.

- Erfahren Sie mehr über die Software-Supply-Chain-Automatisierungslösungen.

- Folgen Sie Sonatype auf Twitter: @sonatype

Über die Umfrage

Die "2017 DevSecOps Community Survey" gibt Aufschluss darüber, welche Einstellung Software-Profis gegenüber DevOps-Best-Practices und der sich wandelnden Rolle der Applikationssicherheit haben. Die Umfrage wurde von Sonatype, Contino, DZone, Emerasoft, Ranger4, und Signal Sciences durchgeführt. Die Fehlerquote der Umfrage liegt bei ± 2,02 Prozentpunkten für 2.292 IT-Experten mit einem Konfidenzniveau von 95 %.

Im vergangenen Jahr haben Entwickler 31 Milliarden Komponenten aus dem Central Repository angefordert, um Software-Anwendungen herzustellen, die die Welt regieren. Darüber hinaus nutzen Unternehmen mit mehr als 100.000 Installationen weltweit die Sonatype Nexus Lösungen, um wiederverwendbare Komponenten zu verwalten und die Qualität, die Geschwindigkeit und die Sicherheit ihrer Software Supply Chains zu verbessern. Sonatype ist im Privatbesitz mit Kapitalbeteiligung von New Enterprise Associates (NEA), Accel Partners, Hummer Winblad Venture Partners, Morgenthaler Ventures, Bay Partners und Goldman Sachs. Weitere Informationen finden Sie auf www.sonatype.com

SONATYPE Inc.

8161 Maple Lawn Blvd STE 250

USA20759 Fulton

Telefon: +1 (301) 684-8080

https://www.sonatype.com

EinUndZwanzigNullZwei für Sonatype

Telefon: +49 (7042) 1205073

E-Mail: mk@einundzwanzignullzwei.de