❌ Oracle TLS ❌ Geschützte Verbindung zum Oracle-Datenbankserver für sichere Datenübertragung ❗

Cloud-Datenmigration: Innovation und Effizienz in Ihrer Datenstrategie!

Der Übergang zu Cloud-Technologien hat die Datenlandschaft revolutioniert und ermöglicht es Unternehmen jeder Größe, von leistungsstarken Analyse- und KI-Technologien zu profitieren. Besonders kleine und mittelständische Organisationen können jetzt auf Kapazitäten zugreifen, die früher großen Unternehmen vorbehalten waren. Doch die Cloud-Migration bringt auch Herausforderungen wie Datenqualität, Sicherheit und die Komplexität von Infrastrukturen mit sich.

Die richtige Strategie für die Datenmigration beginnt mit einem fundierten Verständnis Ihrer Anforderungen. Dabei sind Transformation und Bereinigung, Standardisierung von Datenformaten sowie robuste Sicherheitsmaßnahmen essenziell, um sensible Daten zu schützen und Compliance-Vorgaben zu erfüllen. Gleichzeitig erfordert die wachsende Vielfalt an Cloud-Anbietern eine präzise Auswahl von Plattformen, die Ihre Geschäftsziele optimal unterstützen.

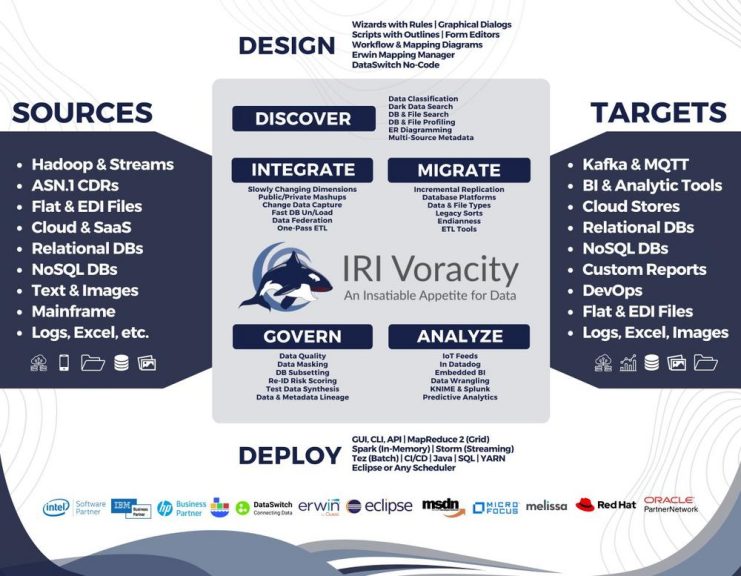

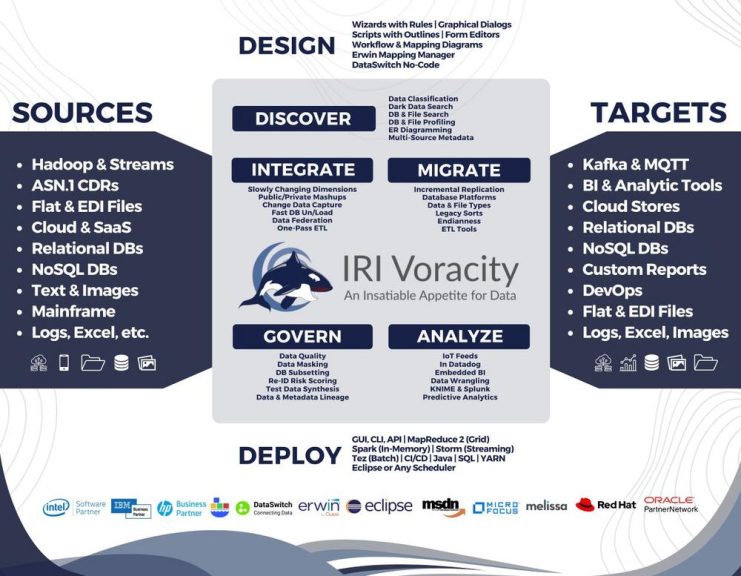

Die IRI Voracity Plattform bietet eine umfassende Lösung für eine nahtlose Cloud-Migration. Sie kombiniert moderne ETL-Prozesse, leistungsstarke Datenintegration und fortschrittliche Sicherheitsfunktionen. Dank der bewährten CoSort-Engine und benutzerfreundlicher Arbeitsoberflächen beschleunigt Voracity die Datenverarbeitung und erleichtert die Verwaltung von komplexen Datenarchitekturen.

Ob Migration zu Cloud Data Warehouses oder die Einführung eines Data Lakehouses – mit Voracity optimieren Sie den gesamten Datenlebenszyklus. Reduzieren Sie Fehler, steigern Sie Effizienz und legen Sie den Grundstein für eine erfolgreiche digitale Transformation. Jetzt ist der ideale Zeitpunkt, um Ihre Datenstrategie zukunftssicher zu machen!

Effiziente Datenverarbeitung: Unsere bewährte Software für Datenmanagement und Datenschutz vereint modernste Technologien mit über 40 Jahren Erfahrung in der zuverlässigen Verarbeitung von Produktionsdaten – plattformunabhängig und branchenübergreifend.

Seit 1978 im B2B-Sektor: Namhafte Unternehmen, führende Dienstleister, Banken, Versicherungen sowie Landes- und Bundesbehörden setzen seit Jahrzehnten auf unsere Software und Expertise. Weltweite Referenzen sind hier zusammengefasst – deutsche Referenzen sind hier gelistet.

Maximale Kompatibilität: Unsere Software läuft effizient auf allen wichtigen Betriebssystemen – auf Mainframe-Systemen (Fujitsu BS2000/OSD, IBM z/OS, z/VSE und z/Linux) und Open Systems wie Linux, UNIX-Derivaten und Windows.

Sparen Sie Zeit und Geld bei der Manipulation oder dem Schutz Ihrer Daten mit unserer bewährten Low-Code-Datenmanagement- und Maskierungssoftware. Wir verbinden modernste Technologie mit jahrzehntelanger Erfahrung in der Verarbeitung von Produktionsdaten auf verschiedenen Plattformen und in unterschiedlichen Branchen.

Mit unserer Software können Sie:

Große Sortier- und ETL-Aufträge beschleunigen

Beschleunigung von Datenbank-Entladungen, -Ladungen, -Reorgs und -Abfragen

Konvertieren und Neuformatieren von alten Datentypen, Dateien und Datenbanken

Erstellung benutzerdefinierter Berichte oder Aufbereitung von Daten für Analysen und KI

Ersetzen von alten ETL-, SQL- und Sortieraufträgen

Suchen, Extrahieren und Restrukturieren unstrukturierter Daten

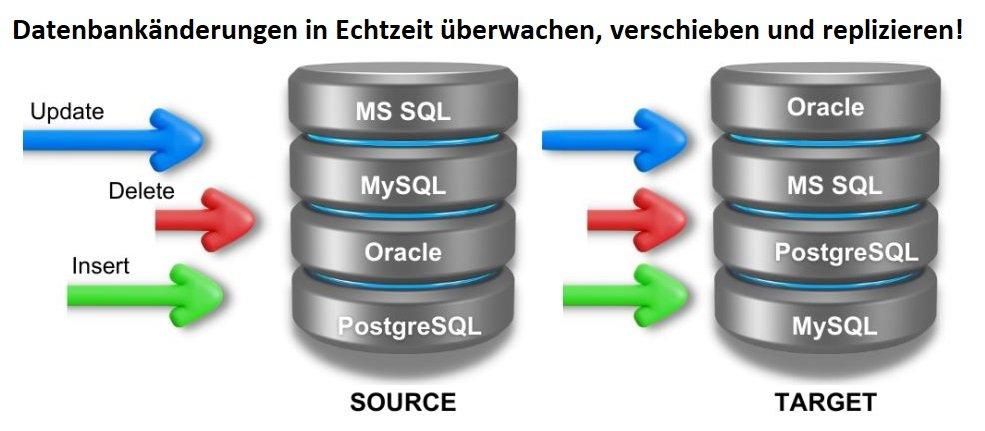

Replizieren und Erfassen geänderter Datenbank-Daten in Echtzeit

Filtern, Bereinigen, Anreichern und Standardisieren von Daten

PII klassifizieren, entdecken und de-identifizieren

Daten statisch, dynamisch oder inkrementell maskieren

PHI-Re-ID-Risiko bewerten und Quasi-Identifikatoren anonymisieren

Synthetisieren von strukturell und referenziell korrekten Testdaten

Profitieren Sie von der Leistungsfähigkeit und Flexibilität der preisgekrönten IRI-Lösungen, die von Analysten beraten und durch 40 Partnerbüros weltweit unterstützt werden. Vermeiden Sie die steile Lernkurve und die hohen Kosten von Multi-Tool- und Mega-Anbieter-Lösungen und entdecken Sie die Vorteile schnellerer Design- und Laufzeiten für Ihr Unternehmen.

Die spezifischen Lösungen sind kompatibel mit allen gängigen Betriebssystemen, vom Mainframe (Fujitsu BS2000/OSD, IBM z/OS und z/VSE + z/Linux) bis hin zu Open Systems (UNIX & Derivate, Linux + Windows).

Seit 1978 weltweit anerkannt im B2B-Sektor: Großunternehmen, nationale und internationale Dienstleister, Privat-, Groß-, Landes- und Bundesbanken, Sozial- und Privatversicherungen sowie deutsche, Landes- und Bundesbehörden!

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

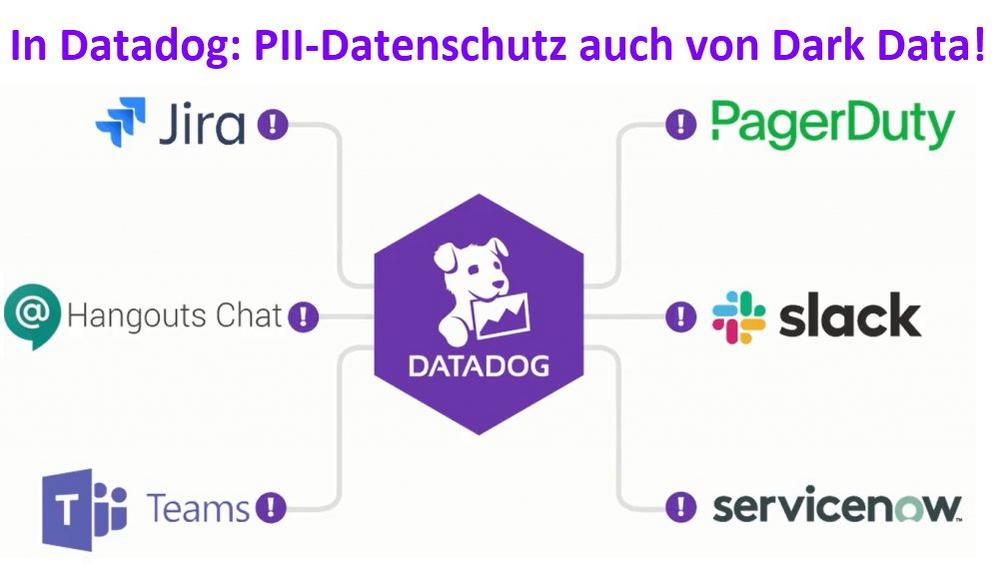

❌ Datenintegration in Datadog ❌ Maximierung von Datenanalyse und Datensicherheit in modernen Datenlandschaften ❗

Zu den Kernfunktionen gehören:

- Infrastrukturüberwachung,

- Log-Management,

- Application Performance Monitoring (APM),

- Real User Monitoring (RUM),

- Incident Management,

- und leistungsstarke Sicherheitsfeatures.

Durch die Einbindung von IRI Voracity wird Datadog noch leistungsstärker: Voracity optimiert die Datenvorbereitung und ermöglicht fortschrittliche Datenvisualisierungen. Damit können Datadog-Benutzer tiefgehende Analysen durchführen und gleichzeitig die Sicherheit ihrer Daten erhöhen.

Diese Artikel beleuchten:

- Wie Voracity Daten für die Nutzung in Datadog vorbereitet.

- Wie diese aufbereiteten Daten für Visualisierungen und Sicherheitsoptimierungen in Datadog eingesetzt werden.

- Wie die speziell entwickelten Verbindungsoptionen von Voracity die Effizienz und Sicherheit der Datenverarbeitung steigern.

Mit dieser integrierten Lösung profitieren Datadog-Nutzer von schnellerer Datenintegration, optimierten Analysen und einer höheren Datensicherheit – alles abgestimmt auf die Anforderungen moderner Datenumgebungen.

Effiziente Datenverarbeitung: Unsere bewährte Software für Datenmanagement und Datenschutz vereint modernste Technologien mit über 40 Jahren Erfahrung in der zuverlässigen Verarbeitung von Produktionsdaten – plattformunabhängig und branchenübergreifend.

Seit 1978 im B2B-Sektor: Namhafte Unternehmen, führende Dienstleister, Banken, Versicherungen sowie Landes- und Bundesbehörden setzen seit Jahrzehnten auf unsere Software und Expertise. Weltweite Referenzen sind hier zusammengefasst – deutsche Referenzen sind hier gelistet.

Maximale Kompatibilität: Unsere Software läuft effizient auf allen wichtigen Betriebssystemen – auf Mainframe-Systemen (Fujitsu BS2000/OSD, IBM z/OS, z/VSE und z/Linux) und Open Systems wie Linux, UNIX-Derivaten und Windows.

Sparen Sie Zeit und Geld bei der Manipulation oder dem Schutz Ihrer Daten mit unserer bewährten Low-Code-Datenmanagement- und Maskierungssoftware. Wir verbinden modernste Technologie mit jahrzehntelanger Erfahrung in der Verarbeitung von Produktionsdaten auf verschiedenen Plattformen und in unterschiedlichen Branchen.

Mit unserer Software können Sie:

Große Sortier- und ETL-Aufträge beschleunigen

Beschleunigung von Datenbank-Entladungen, -Ladungen, -Reorgs und -Abfragen

Konvertieren und Neuformatieren von alten Datentypen, Dateien und Datenbanken

Erstellung benutzerdefinierter Berichte oder Aufbereitung von Daten für Analysen und KI

Ersetzen von alten ETL-, SQL- und Sortieraufträgen

Suchen, Extrahieren und Restrukturieren unstrukturierter Daten

Replizieren und Erfassen geänderter Datenbank-Daten in Echtzeit

Filtern, Bereinigen, Anreichern und Standardisieren von Daten

PII klassifizieren, entdecken und de-identifizieren

Daten statisch, dynamisch oder inkrementell maskieren

PHI-Re-ID-Risiko bewerten und Quasi-Identifikatoren anonymisieren

Synthetisieren von strukturell und referenziell korrekten Testdaten

Profitieren Sie von der Leistungsfähigkeit und Flexibilität der preisgekrönten IRI-Lösungen, die von Analysten beraten und durch 40 Partnerbüros weltweit unterstützt werden. Vermeiden Sie die steile Lernkurve und die hohen Kosten von Multi-Tool- und Mega-Anbieter-Lösungen und entdecken Sie die Vorteile schnellerer Design- und Laufzeiten für Ihr Unternehmen.

Die spezifischen Lösungen sind kompatibel mit allen gängigen Betriebssystemen, vom Mainframe (Fujitsu BS2000/OSD, IBM z/OS und z/VSE + z/Linux) bis hin zu Open Systems (UNIX & Derivate, Linux + Windows).

Seit 1978 weltweit anerkannt im B2B-Sektor: Großunternehmen, nationale und internationale Dienstleister, Privat-, Groß-, Landes- und Bundesbanken, Sozial- und Privatversicherungen sowie deutsche, Landes- und Bundesbehörden!

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Cloud-Datenmigration ❌ Chancen von Big Data und Datenintegration ergreifen und Cloud-Herausforderungen meistern ❗

Cloud-Datenmigration: Innovation und Effizienz in Ihrer Datenstrategie!

Der Übergang zu Cloud-Technologien hat die Datenlandschaft revolutioniert und ermöglicht es Unternehmen jeder Größe, von leistungsstarken Analyse- und KI-Technologien zu profitieren. Besonders kleine und mittelständische Organisationen können jetzt auf Kapazitäten zugreifen, die früher großen Unternehmen vorbehalten waren. Doch die Cloud-Migration bringt auch Herausforderungen wie Datenqualität, Sicherheit und die Komplexität von Infrastrukturen mit sich.

Die richtige Strategie für die Datenmigration beginnt mit einem fundierten Verständnis Ihrer Anforderungen. Dabei sind Transformation und Bereinigung, Standardisierung von Datenformaten sowie robuste Sicherheitsmaßnahmen essenziell, um sensible Daten zu schützen und Compliance-Vorgaben zu erfüllen. Gleichzeitig erfordert die wachsende Vielfalt an Cloud-Anbietern eine präzise Auswahl von Plattformen, die Ihre Geschäftsziele optimal unterstützen.

Die IRI Voracity Plattform bietet eine umfassende Lösung für eine nahtlose Cloud-Migration. Sie kombiniert moderne ETL-Prozesse, leistungsstarke Datenintegration und fortschrittliche Sicherheitsfunktionen. Dank der bewährten CoSort-Engine und benutzerfreundlicher Arbeitsoberflächen beschleunigt Voracity die Datenverarbeitung und erleichtert die Verwaltung von komplexen Datenarchitekturen.

Ob Migration zu Cloud Data Warehouses oder die Einführung eines Data Lakehouses – mit Voracity optimieren Sie den gesamten Datenlebenszyklus. Reduzieren Sie Fehler, steigern Sie Effizienz und legen Sie den Grundstein für eine erfolgreiche digitale Transformation. Jetzt ist der ideale Zeitpunkt, um Ihre Datenstrategie zukunftssicher zu machen!

Effiziente Datenverarbeitung: Unsere bewährte Software für Datenmanagement und Datenschutz vereint modernste Technologien mit über 40 Jahren Erfahrung in der zuverlässigen Verarbeitung von Produktionsdaten – plattformunabhängig und branchenübergreifend.

Seit 1978 im B2B-Sektor: Namhafte Unternehmen, führende Dienstleister, Banken, Versicherungen sowie Landes- und Bundesbehörden setzen seit Jahrzehnten auf unsere Software und Expertise. Weltweite Referenzen sind hier zusammengefasst – deutsche Referenzen sind hier gelistet.

Maximale Kompatibilität: Unsere Software läuft effizient auf allen wichtigen Betriebssystemen – auf Mainframe-Systemen (Fujitsu BS2000/OSD, IBM z/OS, z/VSE und z/Linux) und Open Systems wie Linux, UNIX-Derivaten und Windows.

Sparen Sie Zeit und Geld bei der Manipulation oder dem Schutz Ihrer Daten mit unserer bewährten Low-Code-Datenmanagement- und Maskierungssoftware. Wir verbinden modernste Technologie mit jahrzehntelanger Erfahrung in der Verarbeitung von Produktionsdaten auf verschiedenen Plattformen und in unterschiedlichen Branchen.

Mit unserer Software können Sie:

Große Sortier- und ETL-Aufträge beschleunigen

Beschleunigung von Datenbank-Entladungen, -Ladungen, -Reorgs und -Abfragen

Konvertieren und Neuformatieren von alten Datentypen, Dateien und Datenbanken

Erstellung benutzerdefinierter Berichte oder Aufbereitung von Daten für Analysen und KI

Ersetzen von alten ETL-, SQL- und Sortieraufträgen

Suchen, Extrahieren und Restrukturieren unstrukturierter Daten

Replizieren und Erfassen geänderter Datenbank-Daten in Echtzeit

Filtern, Bereinigen, Anreichern und Standardisieren von Daten

PII klassifizieren, entdecken und de-identifizieren

Daten statisch, dynamisch oder inkrementell maskieren

PHI-Re-ID-Risiko bewerten und Quasi-Identifikatoren anonymisieren

Synthetisieren von strukturell und referenziell korrekten Testdaten

Profitieren Sie von der Leistungsfähigkeit und Flexibilität der preisgekrönten IRI-Lösungen, die von Analysten beraten und durch 40 Partnerbüros weltweit unterstützt werden. Vermeiden Sie die steile Lernkurve und die hohen Kosten von Multi-Tool- und Mega-Anbieter-Lösungen und entdecken Sie die Vorteile schnellerer Design- und Laufzeiten für Ihr Unternehmen.

Die spezifischen Lösungen sind kompatibel mit allen gängigen Betriebssystemen, vom Mainframe (Fujitsu BS2000/OSD, IBM z/OS und z/VSE + z/Linux) bis hin zu Open Systems (UNIX & Derivate, Linux + Windows).

Seit 1978 weltweit anerkannt im B2B-Sektor: Großunternehmen, nationale und internationale Dienstleister, Privat-, Groß-, Landes- und Bundesbanken, Sozial- und Privatversicherungen sowie deutsche, Landes- und Bundesbehörden!

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Optimierung von SAP ❌ OLTP 12x schneller via externer Vorsortierung für SAP IQ und SAP ASE (ehemals Sybase) ❗

Sybase stand für innovative Datenmanagement-Technologie und revolutionierte in den 1990er und 2000er Jahren die Analyse und Verarbeitung großer Datenmengen. Mit der Übernahme durch SAP im Jahr 2010 wurde das bewährte Know-how in das SAP-Ökosystem integriert – heute lebt der Sybase-Spirit in leistungsstarken Lösungen für relationale und analytische Datenbanken weiter.

Ob Sybase Adaptive Server Enterprise (ASE) für Online-Transaktionsverarbeitung oder Sybase IQ mit effizientem spaltenbasierten Datenmanagement: beide Systeme setzen seit jeher Maßstäbe in Berichterstellung, Speicheroptimierung und Analyse.

IRI bringt mit seinen Tools die Performance dieser Datenbanklösungen auf ein neues Level:

- IRI FACT bietet eine ultraschnelle parallele Extraktion von Transaktionsdaten in Flat Files und integriert nahtlos in ETL-Workflows, Datenmigrationen oder Datenreorganisationen.

- IRI CoSort beschleunigt Abfragen, Transformationen und Datenladung durch gleichzeitiges Filtern, Sortieren und Aggregieren – optimiert für Sybase-Umgebungen.

- IRI NextForm sorgt für einfache Datenbankmigration und Synchronisierung – ideal für anspruchsvolle ETL- und Replikationsszenarien.

Datensicherheit und Flexibilität neu gedacht:

Mit IRI FieldShield schützen Sie sensible Daten durch statische oder dynamische Maskierung. Und für realitätsnahe Tests ermöglicht IRI RowGen die schnelle, skalierbare Generierung von Testdaten mit höchster Integrität.

Von Datenbankmigration und PII-Schutz bis hin zu Testdatengenerierung: Die IRI Suite optimiert Ihre Datenverwaltung – für die Zukunft von Big Data und Analytics.

Effiziente Datenverarbeitung: Unsere bewährte Software für Datenmanagement und Datenschutz vereint modernste Technologien mit über 40 Jahren Erfahrung in der zuverlässigen Verarbeitung von Produktionsdaten – plattformunabhängig und branchenübergreifend.

Seit 1978 im B2B-Sektor: Namhafte Unternehmen, führende Dienstleister, Banken, Versicherungen sowie Landes- und Bundesbehörden setzen seit Jahrzehnten auf unsere Software und Expertise. Weltweite Referenzen sind hier zusammengefasst – deutsche Referenzen sind hier gelistet.

Maximale Kompatibilität: Unsere Software läuft effizient auf allen wichtigen Betriebssystemen – auf Mainframe-Systemen (Fujitsu BS2000/OSD, IBM z/OS, z/VSE und z/Linux) und Open Systems wie Linux, UNIX-Derivaten und Windows.

Sparen Sie Zeit und Geld bei der Manipulation oder dem Schutz Ihrer Daten mit unserer bewährten Low-Code-Datenmanagement- und Maskierungssoftware. Wir verbinden modernste Technologie mit jahrzehntelanger Erfahrung in der Verarbeitung von Produktionsdaten auf verschiedenen Plattformen und in unterschiedlichen Branchen.

Mit unserer Software können Sie:

Große Sortier- und ETL-Aufträge beschleunigen

Beschleunigung von Datenbank-Entladungen, -Ladungen, -Reorgs und -Abfragen

Konvertieren und Neuformatieren von alten Datentypen, Dateien und Datenbanken

Erstellung benutzerdefinierter Berichte oder Aufbereitung von Daten für Analysen und KI

Ersetzen von alten ETL-, SQL- und Sortieraufträgen

Suchen, Extrahieren und Restrukturieren unstrukturierter Daten

Replizieren und Erfassen geänderter Datenbank-Daten in Echtzeit

Filtern, Bereinigen, Anreichern und Standardisieren von Daten

PII klassifizieren, entdecken und de-identifizieren

Daten statisch, dynamisch oder inkrementell maskieren

PHI-Re-ID-Risiko bewerten und Quasi-Identifikatoren anonymisieren

Synthetisieren von strukturell und referenziell korrekten Testdaten

Profitieren Sie von der Leistungsfähigkeit und Flexibilität der preisgekrönten IRI-Lösungen, die von Analysten beraten und durch 40 Partnerbüros weltweit unterstützt werden. Vermeiden Sie die steile Lernkurve und die hohen Kosten von Multi-Tool- und Mega-Anbieter-Lösungen und entdecken Sie die Vorteile schnellerer Design- und Laufzeiten für Ihr Unternehmen.

Die spezifischen Lösungen sind kompatibel mit allen gängigen Betriebssystemen, vom Mainframe (Fujitsu BS2000/OSD, IBM z/OS und z/VSE + z/Linux) bis hin zu Open Systems (UNIX & Derivate, Linux + Windows).

Seit 1978 weltweit anerkannt im B2B-Sektor: Großunternehmen, nationale und internationale Dienstleister, Privat-, Groß-, Landes- und Bundesbanken, Sozial- und Privatversicherungen sowie deutsche, Landes- und Bundesbehörden!

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Power BI Performance neu definiert ❌ Datenmanagement und ETL schneller, sicherer und effizienter ❗

Die Verarbeitung großer Datenmengen stellt oft eine teure und zeitaufwändige Hürde dar. Sortieren, Verbinden, Aggregieren und Laden von Daten beeinflussen die Performance erheblich, während Sicherheitsmaßnahmen und Diagnosen zusätzlichen Aufwand bedeuten und Benutzer beeinträchtigen können.

IRI-Software bietet hierfür seit über 40 Jahren leistungsstarke und kostengünstige Lösungen. Mit Funktionen wie Datenermittlung, Migration, Reorganisation und Maskierung sensibler Daten erleichtert die IRI End-to-End Datenmanagementplattform die schnelle und effiziente Datenaufbereitung.

Optimierte Workflows für Power BI: Bessere Performance durch externe Datenintegration!

Power BI ist ein beliebtes Tool für Dashboards und Berichte, kämpft jedoch bei der Verarbeitung großer Datenmengen oft mit langen Ladezeiten oder Abstürzen. Die Lösung: Datenintegrationen und Transformationen außerhalb der BI-Schicht.

IRI CoSort bewältigt große Datenmengen direkt im Dateisystem. Es entlastet Power BI von ressourcenintensiven Prozessen und verkürzen Anzeigezeiten drastisch. Dank unserer bewährten Benchmarks können wir in Ihrer Umgebung demonstrieren, wie schnell unsere Software arbeitet – überzeugen Sie sich selbst!

Neben schneller Datenaufbereitung löst die Software auch folgende Herausforderungen effizient:

- Datenermittlung: Profilerstellung, Klassifizierung, ERDs

- Tabellenoperationen: Be- und Entladen großer Tabellen

- Langsame Prozesse: ETL-Aufträge, Power BI-Anzeigen, Datenmigration und Replikation

- Datenqualität: Verbesserung von Konsistenz und Einheitlichkeit

- Datensicherheit: Statische und dynamische Maskierung von PII sowie intelligente Testdaten für verschiedene Anwendungen

Mehr technische Details und Informationen finden Sie im Blog-Artikel zur Beschleunigung von Power BI.

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Sparen Sie Zeit und Geld bei der Manipulation oder dem Schutz Ihrer Daten mit unserer bewährten Low-Code-Datenmanagement- und Maskierungssoftware. Wir verbinden modernste Technologie mit jahrzehntelanger Erfahrung in der Verarbeitung von Produktionsdaten auf verschiedenen Plattformen und in unterschiedlichen Branchen.

Mit unserer Software können Sie:

Große Sortier- und ETL-Aufträge beschleunigen

Beschleunigung von Datenbank-Entladungen, -Ladungen, -Reorgs und -Abfragen

Konvertieren und Neuformatieren von alten Datentypen, Dateien und Datenbanken

Erstellung benutzerdefinierter Berichte oder Aufbereitung von Daten für Analysen und KI

Ersetzen von alten ETL-, SQL- und Sortieraufträgen

Suchen, Extrahieren und Restrukturieren unstrukturierter Daten

Replizieren und Erfassen geänderter Datenbank-Daten in Echtzeit

Filtern, Bereinigen, Anreichern und Standardisieren von Daten

PII klassifizieren, entdecken und de-identifizieren

Daten statisch, dynamisch oder inkrementell maskieren

PHI-Re-ID-Risiko bewerten und Quasi-Identifikatoren anonymisieren

Synthetisieren von strukturell und referenziell korrekten Testdaten

Profitieren Sie von der Leistungsfähigkeit und Flexibilität der preisgekrönten IRI-Lösungen, die von Analysten beraten und durch 40 Partnerbüros weltweit unterstützt werden. Vermeiden Sie die steile Lernkurve und die hohen Kosten von Multi-Tool- und Mega-Anbieter-Lösungen und entdecken Sie die Vorteile schnellerer Design- und Laufzeiten für Ihr Unternehmen.

Die spezifischen Lösungen sind kompatibel mit allen gängigen Betriebssystemen, vom Mainframe (Fujitsu BS2000/OSD, IBM z/OS und z/VSE + z/Linux) bis hin zu Open Systems (UNIX & Derivate, Linux + Windows).

Seit 1978 weltweit anerkannt im B2B-Sektor: Großunternehmen, nationale und internationale Dienstleister, Privat-, Groß-, Landes- und Bundesbanken, Sozial- und Privatversicherungen sowie deutsche, Landes- und Bundesbehörden!

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Erfolgreiche Datenmigration ❌ Effiziente Lösung für Datenkonvertierung und Datenreplikation ❗

Datenmigration ist mehr als nur das Verschieben oder Konvertieren von Daten. Der Fokus liegt darauf, Genauigkeit, Konsistenz und Nutzbarkeit zu gewährleisten – andernfalls drohen kostspielige Konsequenzen. Um typische Herausforderungen zu vermeiden, sollten Sie folgende Ansätze nutzen:

- Datenprofiling: Analysieren Sie die Datenqualität und identifizieren Sie Probleme frühzeitig.

- Datenumstrukturierung und -zuordnung: Passen Sie die Daten an das Zielsystem an.

- Datenvalidierung: Überprüfen Sie die Integrität der Daten während des gesamten Prozesses.

- Pilotmigration: Testen Sie mit einer repräsentativen Datenmenge, um Risiken vorab zu minimieren.

Trotz sorgfältiger Planung können unerwartete Probleme auftreten, etwa Datenverlust, längere Ausfallzeiten oder Formatinkompatibilitäten. Ein leistungsstarkes und zuverlässiges Migrationstool ist daher entscheidend, um diese Herausforderungen zu meistern und Qualität in jedem Schritt sicherzustellen.

IRI NextForm erfüllt genau diese Anforderungen:

- Es unterstützt die Profilierung, Zuordnung und Konvertierung von Daten in über 100 Formaten.

- Es ermöglicht die Kombination von Daten aus verschiedenen Quellen und validiert Transformationen, wodurch Fehler reduziert und Übergänge erleichtert werden.

Verlassen Sie sich auf Tools, die Ihre Migration sicher und effizient machen. Schlechte Planung oder unzureichende Werkzeuge sollten dabei kein Hindernis sein.

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Blitzschnelle Datenextraktion ❌ Milliarden von Datensätzen in Minuten entladen, ohne Produktionssysteme zu belasten ❗

Langsame Datenextraktion bremst Ihre Analysen? Das muss nicht sein!

Mit dem IRI FACT-Tool entladen Sie selbst riesige Datenmengen in Rekordzeit. Dank nativer Datenbank-APIs und paralleler Abfragen extrahiert IRI FACT Milliarden von Datensätzen in Minuten – ohne Ihre Produktionssysteme zu belasten.

Und das Beste? Die Daten sind sofort einsatzbereit! Portable Flat-Files werden direkt beim Extrahieren gefiltert, sortiert und reformatiert. Keine zusätzlichen Aufbereitungsschritte mehr!

IRI FACT bietet alles, was Sie brauchen:

- Schnelle Verarbeitung: Parallelisierung für maximale Geschwindigkeit.

- Datenvorbereitung: Integrierte Reformatierung und Filterung.

- Nahtlose Integration: Perfekte Zusammenarbeit mit der IRI Voracity ETL-Plattform für durchgängige Workflows.

Verwandeln Sie langsame Datenprozesse in einen strategischen Vorteil!

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Compliance ohne Komplexität ❌ Schutz sensibler Daten und mühelose Einhaltung von HIPAA, DSGVO und PCI-DSS ❗

Selbst die erfahrensten GRC-Teams kämpfen mit diesen Herausforderungen:

- Daten, die über Datenbanken, Tabellen und Backups verstreut sind

- Lücken in manuellen Workflows, die zu Fehlern führen

- Audit-Vorbereitungen, die zu einem hektischen Last-Minute-Chaos werden.

Betrachten Sie dies als Erinnerung, um den Überblick zu behalten:

Schritt 1: Wissen, wo sich die Daten befinden.

Identifiziere und klassifiziere sensible Daten (PII, PHI, PAN) in strukturierten Systemen.

Priorisiere Risikobereiche, um dich auf das Wesentliche zu konzentrieren.

Schritt 2: Schutz der Daten in jeder Phase.

Maskiere Nicht-Produktionsdaten, um eine Offenlegung während Tests zu vermeiden.

Verschlüssele sensible Daten im Ruhezustand und bei der Übertragung, um den Zugriff zu sichern.

Anonymisiere Quasi-Identifikatoren, um das Risiko der Re-Identifikation zu verhindern.

Schritt 3: Integration der Compliance in die Workflows.

Führe detaillierte Audit-Protokolle für jede Aktion mit sensiblen Daten.

Nutze Risikoberichte, um die Anforderungen von DSGVO, HIPAA und PCI DSS zuverlässig zu erfüllen.

Aber hier liegt die eigentliche Herausforderung!

Selbst mit einem klaren Plan scheitert die Umsetzung oft und schafft Risiken wie diese:

- Inkonsistente Implementierung über Systeme hinweg lässt sensible Daten ungeschützt, was die Gefahr von Datenlecks erhöht

- Menschliche Fehler in manuellen Prozessen können zu Geldstrafen wegen Nichteinhaltung und verpassten Fristen führen.

- Unzusammenhängende Workflows schaffen Ineffizienzen, die den Betrieb verlangsamen und Audits unnötig kompliziert machen.

Hier kommen Tools wie IRI FieldShield ins Spiel, um diese Lücken nahtlos zu schließen!

IRI FieldShield kann:

- Strukturierte Daten in Datenbanken und Flat Files durchsuchen und klassifizieren.

- Maskierung, Verschlüsselung und Anonymisierung anwenden, um globale Datenschutzgesetze einzuhalten.

- Compliance-fähige Berichte und Audit-Protokolle ohne zusätzlichen Aufwand erstellen.

IRI FieldShield hilft , sensible Daten zu schützen und die Komplexität der Compliance zu reduzieren. Lassen Sie sich nicht von komplexen Vorschriften ausbremsen!

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Sparen Sie Zeit und Geld bei der Manipulation oder dem Schutz Ihrer Daten mit unserer bewährten Low-Code-Datenmanagement- und Maskierungssoftware. Wir verbinden modernste Technologie mit jahrzehntelanger Erfahrung in der Verarbeitung von Produktionsdaten auf verschiedenen Plattformen und in unterschiedlichen Branchen.

Mit unserer Software können Sie:

• Große Sortier- und ETL-Aufträge beschleunigen

• Beschleunigung von Datenbank-Entladungen, -Ladungen, -Reorgs und -Abfragen

• Konvertieren und Neuformatieren von alten Datentypen, Dateien und Datenbanken

• Erstellung benutzerdefinierter Berichte oder Aufbereitung von Daten für Analysen und KI

• Ersetzen von alten ETL-, SQL- und Sortieraufträgen

• Suchen, Extrahieren und Restrukturieren unstrukturierter Daten

• Replizieren und Erfassen geänderter Datenbank-Daten in Echtzeit

• Filtern, Bereinigen, Anreichern und Standardisieren von Daten

• PII klassifizieren, entdecken und de-identifizieren

• Daten statisch, dynamisch oder inkrementell maskieren

• PHI-Re-ID-Risiko bewerten und Quasi-Identifikatoren anonymisieren

• Synthetisieren von strukturell und referenziell korrekten Testdaten

Profitieren Sie von der Leistungsfähigkeit und Flexibilität der preisgekrönten IRI-Lösungen, die von Analysten beraten und durch 40 Partnerbüros weltweit unterstützt werden. Vermeiden Sie die steile Lernkurve und die hohen Kosten von Multi-Tool- und Mega-Anbieter-Lösungen und entdecken Sie die Vorteile schnellerer Design- und Laufzeiten für Ihr Unternehmen.

Die spezifischen Lösungen sind kompatibel mit allen gängigen Betriebssystemen, vom Mainframe (Fujitsu BS2000/OSD, IBM z/OS und z/VSE + z/Linux) bis hin zu Open Systems (UNIX & Derivate, Linux + Windows).

Seit 1978 weltweit anerkannt im B2B-Sektor: Großunternehmen, nationale und internationale Dienstleister, Privat-, Groß-, Landes- und Bundesbanken, Sozial- und Privatversicherungen sowie deutsche, Landes- und Bundesbehörden!

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Schutz von HL7-Dateien ❌ Sensible Patientendaten zuverlässig schützen, selbst in komplexen Feldern und wiederkehrenden Segmenten ❗

Doch sie bringen einzigartige Herausforderungen mit sich: Diese Dateien betten PII (personenbezogene Informationen) und PHI (geschützte Gesundheitsinformationen) in komplexen Schichten ein, die durch herkömmliche Verschlüsselung nicht vollständig geschützt werden können.

Was macht HL7-Dateien so komplex?

Erstens ihre mehrschichtige Struktur. Im Gegensatz zu normalen Dateien bestehen HL7-Dateien aus verschachtelten Segmenten und Unterfeldern, die Patientendaten über mehrere Ebenen hinweg enthalten. Jede Ebene hat ihre eigenen Datenfelder, was bedeutet, dass das Identifizieren und Sichern jeder sensiblen Information eine schwierige Aufgabe ist.

Hinzu kommt das Problem wiederholter Segmente und Datenvariationen. HL7-Dateien enthalten häufig wiederkehrende Einträge, wie mehrere Diagnosen oder Arztberichte, was es schwierig macht, Daten konsistent über alle Felder hinweg zu maskieren.

Darüber hinaus kombinieren diese Dateien sowohl strukturierte als auch unstrukturierte Daten – von Patientennummern und Zeitstempeln bis hin zu Freitext-Notizen.

Diese einzigartige Mischung aus Formaten erschwert es herkömmlichen Sicherheitstools, Schutzmaßnahmen auf die gesamte Datei anzuwenden.

Was passiert also, wenn eine dieser Dateien in die falschen Hände gerät?

Es drohen erhebliche Compliance-Risiken, Datenschutzverletzungen und der mögliche Verlust des Vertrauens von Patienten.

Allein Verschlüsselung reicht nicht aus, um diese Dateien zu schützen, und Arbeitsabläufe zu stören, ist keine Option.

Mit IRI DarkShield erhalten Sie eine Lösung, die speziell für diese Komplexität entwickelt wurde.

IRI DarkShield identifiziert, klassifiziert und maskiert sensible Informationen in HL7-Dateien – selbst in komplexen Feldern und wiederkehrenden Segmenten. Zusätzlich ist mit IRI DarkShield auch der Schutz von sensiblen Daten in DICOM- und X12-EDI-Dateien gewährt!

Dank des Healthcare-Wizards von DarkShield können Sie wichtige Felder schnell finden, konsistente Maskierungen anwenden und Compliance-Anforderungen erfüllen – ohne den Gesundheitsbetrieb zu beeinträchtigen.

Gesundheitsdaten verdienen den höchsten Schutz: Mit IRI DarkShield können Sie Patientendaten schützen, egal wie komplex die Datenstruktur ist!

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Schutz sensibler Oracle-Daten ❌ Automatisierter Schutz sensibler Informationen in Oracle-Datenbanken bei SQL-Zugriffen ❗

Mit IRI Ripcurrent wird die dynamische Datenmaskierung und Synchronisation auf ein neues Level gehoben! Diese innovative Lösung ergänzt die bewährte IRI-Software um leistungsstarke Funktionen für die Replikation und Maskierung von Daten in Datenbanktabellen und Dateien. Über die zentrale Steuerungsplattform, die IRI Workbench, können Anwender den gesamten Prozess komfortabel verwalten. Der integrierte Schema Data Class Job Wizard analysiert Daten in einem Schema, gruppiert sie intelligent in Datenklassen und verbindet sie mit passenden Maskierungsregeln. So entstehen automatisch optimierte Batch-Dateien oder Shell-Skripte für umfangreiche Maskierungsoperationen mit FieldShield.

Das Beste daran? IRI Ripcurrent macht Schluss mit manuellem Aufwand bei Datenbank-Updates! Während herkömmliche Skripte bei jeder Änderung neu ausgeführt werden müssen, synchronisiert Ripcurrent dynamisch alle Änderungen in Echtzeit. Neue Tabellen oder zusätzliche Spalten werden automatisch erkannt und integriert – ideal für Testumgebungen oder Live-Systeme. Diese Lösung bietet nicht nur die Funktionalität eines Datenklassen-Maskierungsauftrags, sondern hält Ihre Datenreplikation stets aktuell und sicher. Verlassen Sie sich auf IRI Ripcurrent und sorgen Sie für nahtlose, dynamische Datenintegrität!

International bekannte Kunden seit 1978: Die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram und viele mehr setzen seit über 40 Jahren auf unsere Software für Big Data Wrangling und Datenschutz. Eine umfassende Liste unserer weltweiten Referenzen finden Sie hier, und speziell deutsche Referenzen finden Sie hier.

Partnerschaft mit IRI seit 1993: Durch die langjährige Zusammenarbeit mit Innovative Routines International Inc. aus Florida USA haben wir unser Produktportfolio um erstklassige Produkte wie IRI CoSort, IRI Voracity, IRI DarkShield, IRI FieldShield, IRI RowGen, IRI NextForm, IRI FACT und IRI CellShield erweitert. Die exklusiven Vertriebsrechte für diese Produkte in Deutschland liegen ausschließlich bei der JET-Software GmbH. Weitere Informationen zu unserem Partnerunternehmen IRI Inc. finden Sie hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()