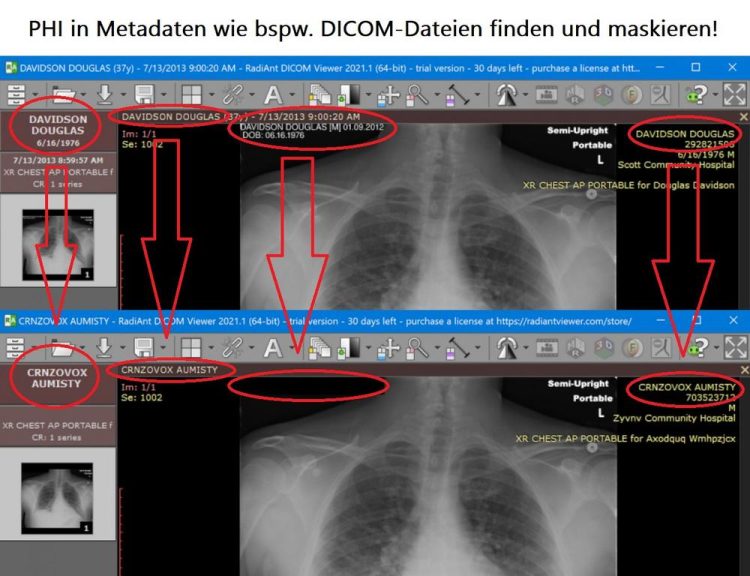

❌ PDSG für IT-Sicherheit ❌ Patientendaten-Schutz-Gesetz für Informationssicherheit im Gesundheitswesen ❗

DICOM (Digital Imaging and Communications in Medicine) ist ein Standard für die Kommunikation und Verwaltung medizinischer Bilddaten und zugehöriger Daten. DICOM ist in fast allen Geräten der Radiologie, der kardiologischen Bildgebung und der Strahlentherapie (Röntgen, CT, MRI, PET, Ultraschall usw.) und zunehmend auch in Geräten anderer medizinischer Bereiche wie der Augenheilkunde und der Zahnmedizin implementiert.

DICOM definiert einzelne Dateien (in der Regel mit der Dateierweiterung .dcm), die eine eindeutige binäre Struktur aufweisen, die aus einer Kopfzeile und einem Datensatz mit einer Liste von Attributen besteht. Die Attribute enthalten Informationen über den Scan, wie z. B. den Patientennamen. Das letzte Attribut sind die eigentlichen Pixeldaten (Bilddaten) des Scans.

DICOM definiert auch eine Verzeichnisstruktur, in der Scans nach Patient, Studie und Serie geordnet sind. Diese Verzeichnisstruktur enthält Metadaten im CSV-Format an der Wurzel des Verzeichnisses.

DICOM-Dateien können aufgrund ihrer einzigartigen binären Struktur weder mit einem Texteditor bearbeitet noch mit einem typischen Bildbetrachter angezeigt werden.

Einzelne DICOM-Dateien enthalten eine Liste von Attributen. Zu den Attributen gehören Informationen über den Scan wie Patientenname, Geburtsdatum, Krankenhausname usw. sowie die Pixeldaten des Scans als letztes Attribut in der Sequenz. Einige Attribute sind optional, und alle können mit einem Tag gekennzeichnet werden.

Ein DICOM-Anzeigeprogramm zeigt in der Regel die Pixeldaten als Bild an, wobei die anderen Attribute über das Bild gelegt werden, obwohl diese anderen Attribute eigentlich von den Pixeldaten selbst getrennt sind. Die anderen Attribute sind immer noch Teil einer DICOM-Datei, aber nicht Teil der Pixeldaten. Es ist möglich, dass DICOM-Dateien eingebrannten Text enthalten, der in die Pixeldaten eingebettet ist.

End-to-End Datensicherheit: Maskierung sensibler DICOM-Daten!

Die DarkShield-API für Dateien bietet nun eine Lösung für die Suche und Maskierung sensibler Attribute in einer DICOM-Datei, die auf einigen der bereits in der API vorhandenen Funktionen zur Dateiverarbeitung aufbaut, einschließlich HL7- und X12-EDI-Dateien.

Pixeldaten sind nur eines von vielen Attributen, die in einer DICOM-Datei enthalten sein können, und werden von anderen Attributen getrennt, die Schlüssel- oder Quasi-Identifikatoren wie Patientenname, Geburtsdatum und Krankenhaus enthalten können. DarkShield durchsucht alle Attribute, die nicht Teil der Pixeldaten sind.

Ein DICOM-Verzeichnis kann CSV-Metadaten in der Wurzel des Verzeichnisses enthalten, wie in der folgenden Abbildung dargestellt. Ein aufrufendes Programm kann dieses Verzeichnis durchlaufen und die CSV-Metadaten sowie die DICOM-Dateien an die DarkShield Files API senden.

Zusätzlich kann eine Reihe von Black Boxes in einem Dateimasken-Kontext angegeben werden, um bekannte Teile der Pixeldaten, die möglicherweise sensible Informationen in eingebranntem Text enthalten, zu schwärzen. Die Höhe, Breite sowie die X- und Y-Koordinaten jeder Blackbox können in der Konfiguration angegeben werden.

Gzielte Datenmaskierung: Demoprogramm auf GitHub!

Ein auf GitHub verfügbares Demoprogramm demonstriert, wie der Inhalt eines DICOM-Verzeichnisses mithilfe der DarkShield-API maskiert werden kann. In diesem Programm wird ein ganzes Verzeichnis durchlaufen, um die CSV-Metadaten, Ordnernamen und einzelne DICOM-Dateien zu durchsuchen und zu maskieren. Das resultierende maskierte DICOM-Verzeichnis wird in einen separaten Ordner geschrieben.

Diese DICOM-Dateien werden zusammen mit anderen in der Verzeichnisstruktur, den Metadaten im Stammverzeichnis des DICOM-Verzeichnisses und den Ordnernamen durchsucht und maskiert. Alle sensiblen Informationen, die durch Suchabgleiche und Maskierungsregeln definiert sind, werden einheitlich behandelt. Jeder Suchmatcher ist mit einem Datentyp verknüpft, und jeder Datentyp wird auf der Grundlage der mit dem jeweiligen Matcher verbundenen Maskierungsregeln maskiert.

Umfassende Kontrolle: Überprüfung der Such- und Maskierungsergebnisse!

Die DarkShield-API gibt Suchanmerkungen als Teil ihrer Antwort zurück, wenn einer der Suchendpunkte aufgerufen wird. Außerdem werden die Ergebnisse der Maskierung als Teil der Antwort auf Maskierungsendpunkte zurückgegeben. Die Maskierungsergebnisse und Suchkommentare liegen in einem benutzerfreundlichen JSON-Format vor, das in BI-Tools aggregiert werden kann, um Einblicke in den Inhalt zu erhalten.

Beispielsweise können die gefundenen Übereinstimmungen mit sensiblen Daten und die Suchabgleicher, die diese Übereinstimmungen gefunden haben, zusammengefasst und auf visuelle Weise angezeigt werden. Die Visualisierung ist eine intuitive Methode, um Einblicke in diese Ergebnisse zu gewinnen, insbesondere wenn sie sehr umfangreich sind.

Die Überprüfung der Visualisierung von Annotationen und maskierten Ergebnissen kann helfen zu bestätigen, dass die Ergebnisse den Erwartungen entsprechen. Weitere Informationen, die in den Suchkommentaren und maskierten Ergebnissen enthalten sind, umfassen den Dateinamen, alle fehlgeschlagenen Maskierungsergebnisse und die Stelle in der Datei, an der die sensiblen Daten gefunden wurden.

Fazit: Einfach zu integrierende Lösung!

DICOM ist ein wichtiger Standard für die Speicherung personenbezogener Daten und Bilder im Gesundheitswesen, aber die De-Identifizierung von DICOM-Dateien kann aufgrund ihrer Komplexität eine schwierige Aufgabe sein. Dennoch müssen Datenschutzgesetze wie die im Rahmen des HIPAA erlassenen befolgt werden, um die PHI in den von Ihnen kontrollierten Datenquellen und -silos, einschließlich DICOM-Dateien, zu de-identifizieren oder zu anonymisieren.

Geldstrafen und ein geschädigter Ruf sind die Folge von Verstößen gegen PHI-Daten. Die DarkShield-API bietet jetzt eine effektive, einfach zu integrierende Lösung, um diese Herausforderungen und Vorschriften gleichzeitig zu bewältigen.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

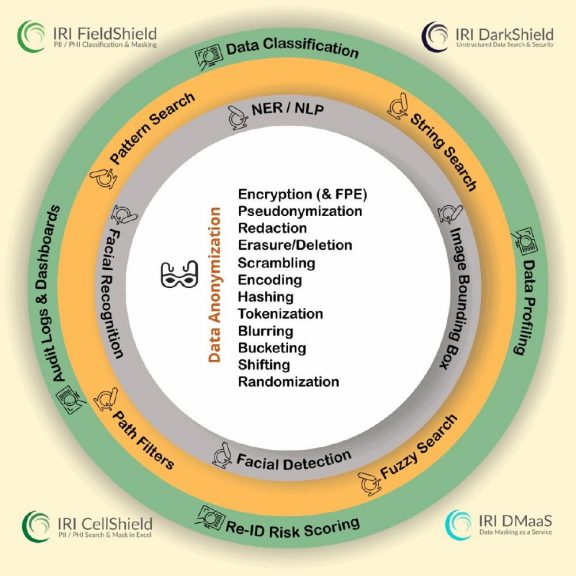

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

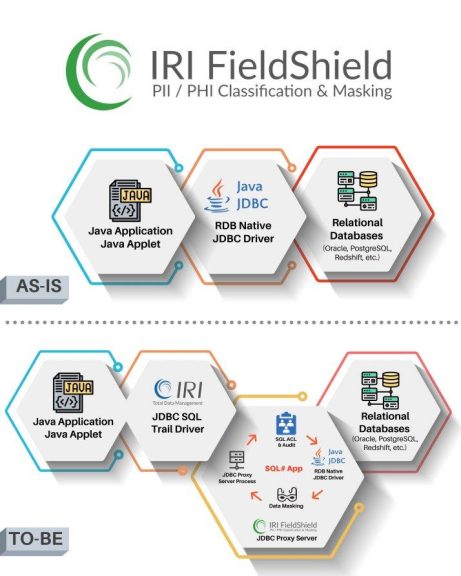

❌ Dynamische Datenmaskierung ❌ Automatische Anonymisierung und Verschleierung von sensiblen Daten in Echtzeit ❗

- Alle Anwender interagieren über einen Vermittlungsserver (Proxy) mit der Datenbank.

- Bei Datenleseanfragen wendet der Datenbank-Proxy Maskierungsregeln an, die auf Benutzerrollen, Berechtigungen oder Zugriffsebenen basieren.

- Autorisierte Nutzer erhalten die unmaskierten Originaldaten, während nicht autorisierte Nutzer maskierte Daten erhalten.

Dieser Artikel erläutert eine Methode zur dynamischen Datenmaskierung (DDM), die in IRI FieldShield integriert ist. Dabei wird ein Proxy-gestütztes System genutzt, um Anfragen von Anwendungen an JDBC-verbundene Datenbanken abzufangen. Diese Methode ist nur eine von mehreren Ansätzen, die FieldShield-Nutzer zur Datenmaskierung während der Übertragung in Betracht ziehen können. Weitere Optionen für IRI-DDM beinhalten:

- API-aufrufbare FieldShield-Funktionen, die in C/C++/C#-, Java- oder .NET-Programme eingebettet werden können.

- Echtzeit-FieldShield-Funktionen, die in SQL-Prozeduren integriert werden und maskierte Ansichten erstellen.

- Dynamische Demaskierung von statisch maskierten Tabellen für autorisierte Benutzer.

Das in diesem Artikel vorgestellte proxy-basierte System nutzt einen speziell auf Datenbanken zugeschnittenen "JDBC SQL Trail"-Treiber. Dieser arbeitet in Verbindung mit einer Konfigurations- und Verwaltungs-Webanwendung namens SQL Sharp (SQL#). Für eine detaillierte Erläuterung der technischen Aspekte verweise ich auf den zugehörigen Blog-Artikel mit dem Titel "Datenzentrierte Sicherheit: Ein lohnenswertes Unterfangen!"

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

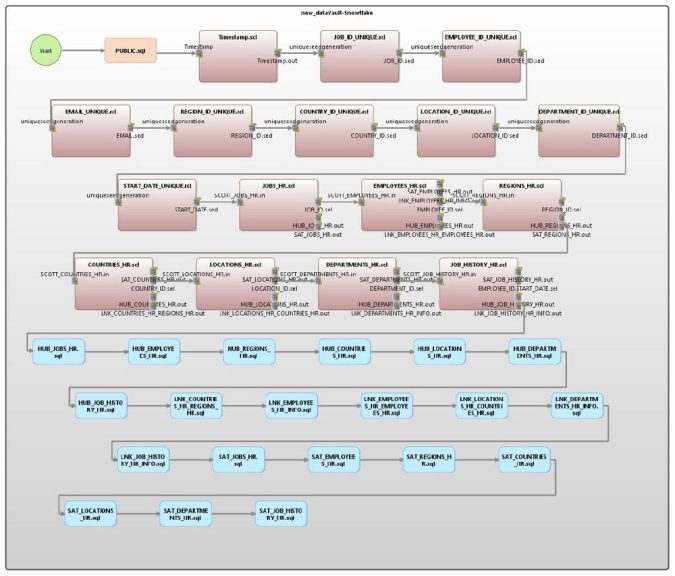

❌ Data Vault für Data Warehouse ❌ Datenmigration von RDB-Datenbankmodell in eine hybride Data Vault 2.0 Architektur ❗

- Data Discovery – Klassifizierung, Diagrammerstellung, Profilerstellung und Suche in strukturierten, halbstrukturierten und unstrukturierten Datenquellen, vor Ort oder in der Cloud

- Datenintegration – individuell optimierte, aber konsolidierte E-, T- und L-Operationen in einem Durchgang sowie CDC, sich langsam ändernde Dimensionen und Möglichkeiten zur Beschleunigung oder zum Verlassen jeder bestehenden ETL-Plattform

- Datenmigration – Konvertierung von Datentypen, Dateiformaten und Datenbankplattformen sowie inkrementelle oder Massendatenreplikation und Föderation

- Data Governance – Maskierung von PII-Daten und Re-ID-Risikobewertung, DB-Subsetting, Generierung synthetischer Testdaten, Datenvalidierung, -bereinigung und -anreicherung, Master- und Metadatenmanagement usw.

- Analysen – eingebettete Berichte, Integrationen mit DataDog, KNIME und Splunk sowie schnelle Datenverarbeitung für BOBJ, Cognos, Microstrategy, Power BI, Qlik, R, Spotfire, Tableau usw.

All diese Funktionalitäten werden in der gleichen Eclipse-IDE bereitgestellt – und ein Großteil davon läuft gleichzeitig über IRI CoSort oder austauschbare Hadoop-Engines in der IRI Voracity-Plattform. Voracity Subskriptions- oder unbefristete Lizenzmodelle zählen nur Engine-Knoten, nicht Quellen, Benutzer oder Kerne. Die IRI Workbench IDE enthält einen Data Vault Generator Assistenten, der den Benutzern der IRI Voracity Plattform hilft, ein relationales Datenbankmodell in eine Data Vault 2.0 (DV) Architektur zu migrieren. Der Assistent hat drei Ausgabeoptionen, die von den Bedürfnissen des Benutzers abhängen.

Alle Optionen erstellen das Entity Relationship Diagram (ERD) für die Ausgaben. Die erste Option erzeugt nur die vollständige DDL und ERD. Die zweite Option erstellt eine DDL für Tabellen, die noch nicht existieren, und erstellt außerdem Jobskripte zum Laden der Daten aus den Quelltabellen in die neuen Zieltabellen. Die dritte Option erstellt eine DDL für Tabellen, die nicht existieren, und lädt die neuen Tabellen mit zufällig generierten Testdaten. Dieser Artikel behandelt Option drei.

Laut Dan Lindstedt, dem Erfinder des Data Vault, "ist der Data Vault ein detailorientierter, historisch nachverfolgender und eindeutig verknüpfter Satz normalisierter Tabellen, die einen oder mehrere Funktionsbereiche des Unternehmens unterstützen.

Data Vault ist ein hybrider Ansatz, der das Beste aus der 3. Normalform (3NF) und dem Sternschema umfasst … [es] ist eine Datenintegrationsarchitektur; eine Reihe von Standards und definitorischen Elementen oder Methoden [dafür, wie] Informationen innerhalb eines RDBMS-Datenspeichers verbunden werden, um sie sinnvoll zu nutzen."

Im DV2-Standard gibt es drei Arten von Tabellen. Ein Hub enthält die eindeutigen Geschäftsschlüssel. Ein Link definiert die Beziehungen zwischen den Geschäftsschlüsseln. Ein Satellit enthält den Kontext (Attribute) der Tabelle. Ein Satellit kann entweder ein Kind einer Hub- oder einer Link-Tabelle sein.

In jeder dieser Tabellen wird ein Hash der Rohdaten des Schlüssels als Primärschlüssel der neuen Tabelle verwendet. Jede Tabelle enthält auch die Quelle der ursprünglichen Daten und einen Ladezeitstempel für die historische Verfolgung. Ein Satellit enthält auch einen Endzeitstempel und eine optionale Hash-Differenz zur Verfolgung von Änderungen an den Datensätzen.

Der "Voracity Data Vault Generator Wizard" verwendet die vorhandenen Primär- (PK) und Fremdschlüssel (FK) als Ausgangspunkt für die Organisation der neuen Tabellen. Die Standardwerte pro Tabelle sind wie folgt:

- Ein Knotenpunkt für jeden PK-Schlüssel (einschließlich zusammengesetzter Schlüssel).

- Ein Link für jeden selbstreferenzierenden FK.

- Ein Link für jede Gruppe von FKs (ohne die selbstreferenzierenden Schlüssel).

- Ein Satellit auf dem Hub, wenn die Tabelle null FKs enthält.

- Ein Satellit auf dem Link, wenn mindestens ein FK existiert.

In diesem Beispiel werden sieben verknüpfte Tabellen verwendet, die Personaldaten darstellen. Nachfolgend ist die ERD für die Quelltabellen dargestellt. Alle technischen Details dazu sind hier im Blog-Artikel zu finden.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

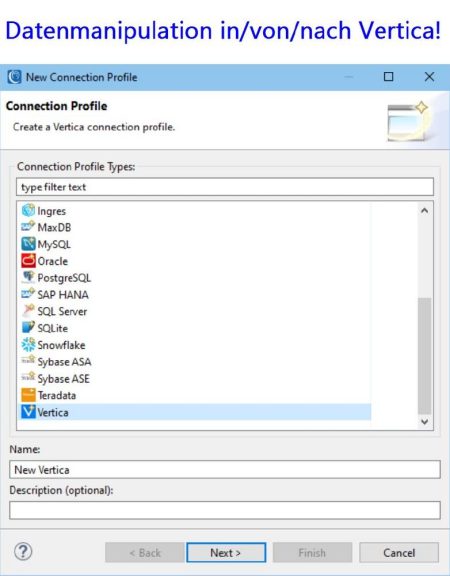

❌ Vertica Datenbank ❌ Schnelle Datenintegration, umfassende Datenmigration und Datenschutz von Vertica Database ❗

- IRI CoSort für schnellste Big Data Manipulation seit 1978

- IRI NextForm gezielt zur Datenmigration und -formatierung

- IRI FieldShield gezielt zur Datenmaskierung von sensiblen Daten in semi- un strukturierten Quellen

- IRI DarkShield gezielt zur Datenmaskierung von sensiblen Daten in semi- und unstrukturierten Quellen

- IRI RowGen gezielt zur synthetischen Testdatengenerierung

Dieser technische Artikel beschreibt, wie man Vertica-Quellen erreicht. Er beschreibt unter anderem die ODBC- und JDBC-Verbindungen und Konfigurationen, die erforderlich sind um Vertica Daten gezielt verarbeiten zu können.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

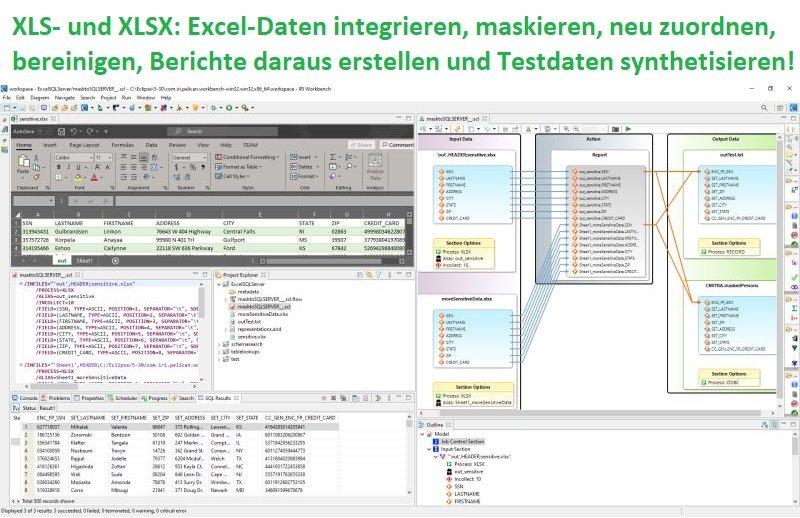

❌ Testdaten für Excel ❌ Formatierte, bereichsbezogene und nach Häufigkeit verteilte Testdaten in Microsoft Excel erzeugen❗

- Synthese von Testdaten: Dieses Skript demonstriert die Verwendung eines IRI RowGen-Auftragsskripts zum Generieren einer kleinen Menge zufälliger Testdaten in einer XLSX-Datei und einer XLS-Datei mit einer Kopfzeile.

- Synthese von Zufallsdaten mit verschlüsselten Feldern: Dieser hybride RowGen-FieldSheld-Job demonstriert die zufällige Auswahl von Namen und E-Mail-Domänen aus Set-Dateien und die anschließende Maskierung dieser Namen mit formatbewahrender AES256-Verschlüsselung mit einer verschlüsselten Passphrase. Eine E-Mail-Adresse wird aus dem ersten Buchstaben des Vornamens und dem Nachnamen generiert. Die Ausgabe erfolgt in einem bestimmten Bereich eines XLS-Blattes.

- Synthese von 5.000 Zeilen Testdaten mit einer Kopfzeile: Dieses IRI RowGen-Beispiel demonstriert die Synthese von 5.000 Zeilen Testdaten mit einer Kopfzeile, die auf XLS- und XLSX-Dateien auf der Grundlage von Zufallswert-Lookups in statischen Inline-Sets und Set-Dateien abzielt.

Alle weiteren technischen Details und Beispiele finden Sie hier im Blog-Artikel unseres Partners IRI.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ PCI DSS ❌ Statische und dynamische Datenverschlüsselung für Konformität von sensiblen Kartendaten ❗

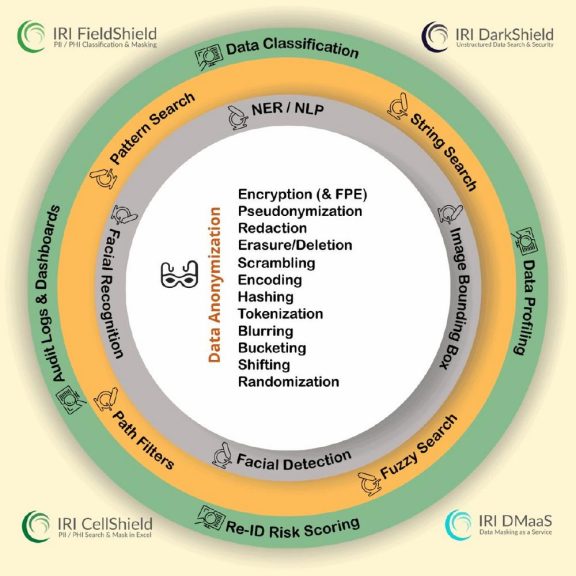

Die Datenermittlungs- und Maskierungsfunktionen in den Produkten der IRI Data Protector Suite – oder der IRI Voracity Plattform – helfen dabei, die Auswirkungen von Datenschutzverletzungen abzuschwächen oder sogar zunichte zu machen, und unterstützen BFSI-Unternehmen und andere Organisationen, die Kreditkartendaten verwalten, bei der Einhaltung der PCI DSS Regeln.

Die anwendbaren Sicherheitsfunktionen auf Feldebene sind starke Verschlüsselung, SHA-2 kryptographisches Hashing und Tokenisierung.

In strukturierten Datenquellen wie normal geformten relationalen Datenbankspalten und Feldern in Flat-Files können IRI FieldShield-Benutzer die Datenklassifizierung, Suchmethoden und Schutzfunktionen ihrer Wahl auf PANs und andere sensible Daten auf intuitive, effiziente und flexible Weise unter Eclipse anwenden. So erfolgt beispielsweise die Festlegung einer Verschlüsselungs-Chiffre mit Passphrase in einem einfachen Dialog:

Preisgekrönte datenzentrierte Sicherheit: Die meisten Kunden von IRI Sicherheitsprodukten erstellen Profile und schützen PII in RDBs, Flat-Files und Excel Sheets vor Ort oder in der Cloud. Jüngste Engagements umfassen auch NoSQL-DBs, Dokumente, Bilder sowie EDI- und Protokolldateien. Streaming und Hadoop-Datenquellen sowie Gesichter werden ebenfalls unterstützt:

- Strukturierte Datenmaskierung: FieldShield klassifiziert, findet, de-identifiziert, bewertet das Risiko und prüft PII in Datenbanken, Flat-Files, JSON, etc.

- Unstrukturierte Datenmaskierung: DarkShield klassifiziert, findet und löscht PII in Text, PDF, Parquet, C/BLOBs, MS-Dokumenten, Protokollen, NoSQL-DBs, Bildern und Gesichtern.

- Excel® Datenmaskierung: CellShield findet, berichtet, maskiert und überprüft Änderungen an PII in Excel-Spalten und Werte LAN-weit oder in Office 365.

- Datenmaskierung als Service: IRI DMaaS-Ingenieure in den USA und im Ausland übernehmen für Sie die Klassifizierung, Auffindung und Deidentifizierung von PII.

Die in Voracity integrierten und kompatiblen IRI-Werkzeuge, einschließlich IRI RowGen, können auch Testdaten von Grund auf neu synthetisieren und referenziell korrekte (und optional maskierte) Datenbank-Teilmengen erzeugen.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Tableau für BI und Analytics ❌ 8-fache Beschleunigung von Tableau Datenvisualisierung für Business Intelligence❗

Schnellere Datenaufbereitung für Tableau: Schnelleres Bearbeiten, Maskieren und Verteilen von Daten!

Tableau bietet eine Familie von interaktiven Datenvisualisierungstools für Business Intelligence und Analytics. Nichts kann jedoch effektiv analysiert oder visualisiert werden, bis die Daten lokalisiert, erfasst, verfeinert, gruppiert, gesichert und anderweitig für die Visualisierung(en) vorbereitet wurden.

Die IRI-Software bietet eine leistungsstarke, erschwingliche Datenmischung und -aufbereitung für Tableau in einer umfassenden Datenverwaltungsumgebung, die Datenerkennung (und -klassifizierung), Integration (ETL), Migration, Governance und Analytik unterstützt!

Verwenden Sie die IRI CoSort-Software – oder die größere IRI Voracity-Plattform auf Basis von CoSort oder Hadoop – zum Extrahieren, Filtern, Transformieren und Schützen von Daten aus mehr als 150 verschiedenen Quellen. Insbesondere das Programm Sort Control Language (SortCL), das ursprünglich für CoSort entwickelt wurde, wählt, sortiert, verbindet, aggregiert, kartografiert, maskiert und formatiert Daten in eine Teilmenge CSV-, XML-, RDB-Tabelle und andere benutzerdefinierte Ziele außerhalb der BI-Schicht. Tableau nimmt diese Ergebnisse leicht auf!

Die Bereitstellung von Daten auf diese Weise umgeht die Notwendigkeit, dass Tableau die Rohdaten integriert und abgleicht, was die Entwicklung und Ausführung erheblich länger dauern würde. Die Zentralisierung von Datenstreitigkeiten oder Munging-Aktivitäten schließt auch die Notwendigkeit der Datenverarbeitung in jedem Bericht und die damit verbundenen Probleme bei der Datensynchronisation aus.

In diesem Artikel finden Sie ein Beispiel für die Verwendung von CoSort vor Tableau, um die Time-to-Visualisierung um das 8-fache zu verbessern.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

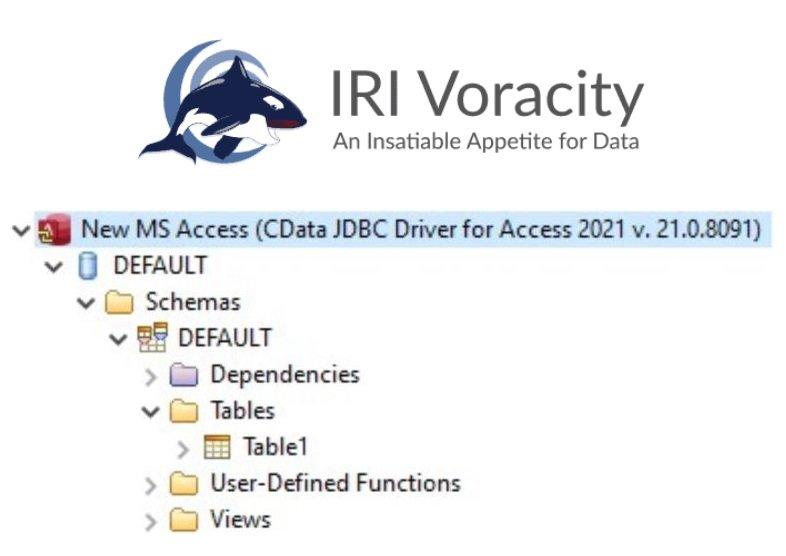

❌ Microsoft Access ❌ End-to-End Datenverwaltung und schnellere Datenmanipulation von/in MS Access DBMS ❗

Voracity ist das, worauf Sie gewartet haben…. eine einzige, intuitive und preisgünstige Plattform, die auf Eclipse™ basiert für:

- Data Discovery (Profiling, Klassifizierung, ERDs, Dark Data)

- Datenintegration (ETL, CDC, SCD, TDM)

- Datenmigration (Dateien, DBs, Datentypen, Datensatzlayouts)

- Data Governance (Maskieren, Bereinigen, MDM, EMM)

- Analytics (integrierte BI & Datenaufbereitung)

Voracity ist die einzige Data Life Cycle Management (DLCM) und Kurationsplattform, die die Kostenkurven von ETL-Megavendoren und Spezialsoftware sowie die Komplexität und das Risikoprofil von getrennten Apache-Projekten abbildet.

Durch seine kostenlose Eclipse GUI, IRI Workbench, können Voracity-Benutzer Datenquellen schnell manipulieren, migrieren, maskieren, mungen und mehrfach verwenden, intern und extern, strukturiert und unstrukturiert.

Die Verbindung der Microsoft Access-Datenbank mit der IRI Workbench und dem Back-End-Datenverarbeitungsprogramm SortCL zur Nutzung der zahlreichen Datenverarbeitungs- und -verwaltungsfunktionen der Voracity-Plattformsoftware ist ein einfacher Prozess. Die Methode folgt dem gleichen Paradigma wie bei anderen Datenbanken; siehe hier ähnliche Anleitungen. Damit lassen sich gezielte Datenmanipulations und Datenverwaltungsaufgaben durchführen:

- ddf

- fdfdf

- dfdf

- dffd

Damit Workbench die Tabellen anzeigen und die Metadaten in Access verwenden kann, benötigen Sie einen JDBC-Treiber. Und da SortCL in C geschrieben ist, wird ein ODBC-Treiber benötigt, um die Daten zur und von der Engine zu bewegen.

Zum Zeitpunkt des Verfassens dieses Artikels unterstützt der ODBC-Treiber von Microsoft für Access bestimmte Funktionen, die SortCL benötigt, nicht, und Microsoft hat auch keinen JDBC-Treiber. Wir verwenden daher die JDBC- und ODBC-Treiber der Partner von CData. Eine zweite Option für JDBC-Treiber ist Ucanaccess, eine Open-Source-Treiberimplementierung von SourceForge.

Microsoft Access unterstützt die Verwendung von Schemata nicht. Bei Verwendung des CData-Treibers wird ein Schema Access als Platzhalter verwendet, das alle Tabellen enthält. Ucanaccess macht das Gleiche, verwendet aber den Namen Public als Schemanamen.

Aufgrund der Art und Weise, wie CData mit einem Schema-Platzhalter verwendet wird, wird immer angegeben, dass eine Verbindung erfolgreich ist. Um festzustellen, ob eine Verbindung wirklich erfolgreich ist, prüfen Sie, ob die Tabellen im Datenquellen-Explorer in Workbench angezeigt werden können.

Die technischen Details wie das Setup von ODBC und JDBC finden Sie hier im Artikel!

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

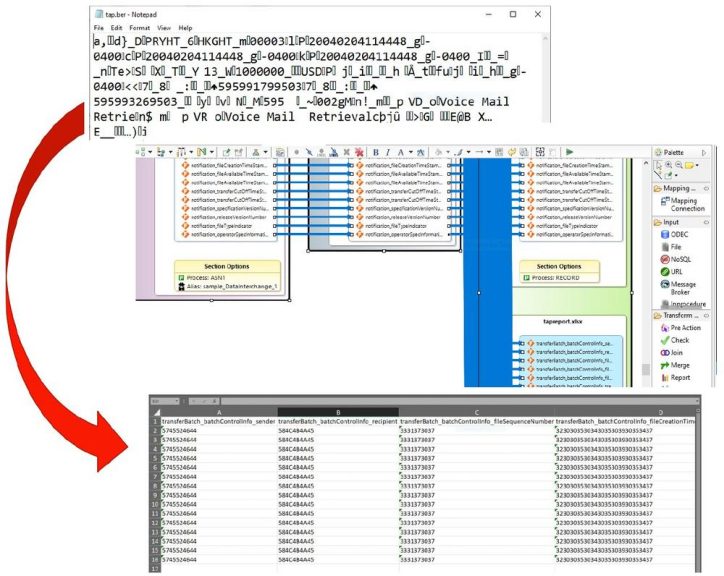

❌ CDR- und UDR-Daten ❌ Sofortige Datenverarbeitung und Datenschutz von nativen ASN.1-Format, ohne vorherige Vermittlung ❗

Dies ist der erste in einer Reihe von fünf Artikeln über das Dateiformat und das umfassende neue Data Engineering, das Sie mit ASN.1-Dateien unter Verwendung der IRI-Software durchführen können.

Jede Datei wird durch eine ASN.1-Spezifikationsdatei (auch als Schema bezeichnet) beschrieben, die in der Regel die Erweiterung .asn hat. Diese für den Menschen lesbare Metadaten-Datei definiert jedes Feld in der Nachricht und wird automatisch in SortCL-kompatiblen Jobs in der IRI Voracity Datenmanagement-Plattform und ihren Komponentenprodukten (CoSort für Big Data Manipulation, NextForm für Datenmigration, FieldShield für Datenmaskierung und RowGen für Testdatengenerierung) verarbeitet.

In Rohform können CDR-Daten im Allgemeinen mehr als 700 Felder enthalten, die im tatsächlichen Laufzeitstrom erscheinen können oder auch nicht. Aber auch hier sind die Zeichenketten und Werte in Oktetten kodiert, die für Menschen nicht lesbar sind. Bis jetzt!

CoSort bietet die direkte Unterstützung für die Verarbeitung jeder ASN.1 kodierten Datei im Sort Control Language (SortCL) Datenmanipulationsprogramm des Unternehmens. Dies ermöglicht SortCL-kompatiblen Programmbenutzern (in Voracity, CoSort, FieldShield, NextForm und RowGen), Daten wie native ASN.1 CDRs direkt zur Laufzeit zu verarbeiten – ohne vorherige Vermittlung!

ASN.1 CDRs: Jeder Festnetz- oder Mobiltelefonanruf, der über ein Public Land Mobile Network (PLMN) getätigt wird, erzeugt einen oder mehrere Anrufdatensätze. Diese Call Detail Records (CDRs) oder Usage Detail Records (UDRs) werden von der Mobilvermittlungsstelle (MSC) generiert – dem primären GSM/CDMA-Dienstleistungsknoten, der für die Weiterleitung von Sprachanrufen, SMS und anderen Diensten zuständig ist.

CDRs enthalten Informationen, die der Netzbetreiber für die Teilnehmeridentifizierung, die Abrechnung von Anrufen, die in Anspruch genommenen Dienste, die Anrufweiterleitung usw. verwendet. Nachdem ein "Datensammler" in der Netzvermittlungsstelle die CDRs erfasst hat, werden sie in der Regel von einem "Vermittlungssystem" von einem binären Format in ein Flat-File-format umgewandelt.

CDRs werden in der Regel in einem Format kodiert, das einem Standard namens ASN.1 (Abstract Syntax Notation One) entspricht. ASN.1 ist ein flexibles Rahmenwerk für die Darstellung von Datenstrukturen in Telekommunikations- und Computernetzwerken, das in gewissem Umfang auch für Fahrzeugverkehrs- und Finanztransaktionsprotokolle verwendet wird. Ein Beispiel für ein standardisiertes ASN.1-Schema ist TAP3, dem viele CDRs folgen.

Flat CDRs werden von nachgelagerten Abrechnungs- und Analyseanwendungen verwendet, die diese Daten nutzen müssen. Voracity und die meisten Datenintegrations- (ETL) und Telco Application Service Provider (ASP)-Operationen sind in der Tat auf Mediation angewiesen, um die Daten zunächst zu konvertieren und anzureichern, da sie die rohen, binären ASN.1-Formate nicht selbst verarbeiten können. Der Grund dafür ist, dass ASN.1 darauf ausgelegt ist, maschinell erzeugte Daten für die Übermittlung an einen unspezifischen, nachgeschalteten Prozessor streng zu kodieren. Die Vermittlung ist notwendig, weil die Prozessoren unbekannt sind und weil die Datensätze strukturiert, mit Makros versehen und nicht für den Menschen lesbar sind.

Alle technischen Detals sind hier im Blog von IRI zu finden, wir helfen Ihnen gerne bei Fragen!

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()

❌ Datenschutz in Elasticsearch ❌ Sensible PII-Daten in CSV- und JSON-Sammlungen sofort finden und automatisch schützen ❗

Die mehrfach ausgezeichnete Sicherheitssoftware von IRI, die auf datenzentrierten Ansätzen beruht, hat sich in zahlreichen Umgebungen bewährt, um Verstöße zu verhindern, Datenschutzvorschriften einzuhalten und DevOps-Tests durchzuführen. So können Sie nachweisen, dass Sie sie konform geschützt haben!

IRI FieldShield: Finden, klassifizieren und maskieren von PII mit hohem Risiko in Legacy-Dateien, relationalen und NoSQL-Datenbanken und Cloud-Anwendungen mit Techniken wie AES-256 FPE, Hashing, Redaktion, Pseudonymisierung, Tokenisierung usw.

IRI DarkShield: Klassifizieren, lokalisieren und de-identifizieren oder löschen von PII und anderen sensiblen Informationen in strukturierten und unstrukturierten Texten, PDFs, Office-Dateien und beispielsweise Elasticsearch-Sammlungen. Erzeugen Sie Such- und Audit-Ergebnisse.

IRI CellShield: Finden, Berichten, Maskieren und Überprüfen von PII in einer oder mehreren Excel®-Tabellen auf einmal.

Alternativ können Sie alles in der umfassenden Datenmanagement-Plattform IRI Voracity integrieren. Erhalten Sie Datenmaskierung und Testdatenmanagement in einer einzigen Plattform für den gesamten Lebenszyklus von Daten. Diese Plattform vereint Funktionen für die Datenerfassung, -integration, -migration, -governance und -analyse. Neben den oben drei genannten Tools enthält Voracity auch IRI RowGen, mit dem Sie intelligente Testdaten für DB/ETL-Prototyping, PII-Erzeugung und Anwendungs-Stresstests erstellen können.

Lesen Sie im entsprechenden Blog-Artikel alle weiteren Informationen zur Einrichtung von Elasticsearch und zur Suche und Maskierung von PII! Wenn Sie keinen vorhandenen Elasticsearch-Cluster haben, mit dem Sie sich verbinden können, können Sie einfach einen lokalen Cluster erstellen. Laden Sie Elasticsearch von hier herunter und folgen Sie den Anweisungen.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

Das Unternehmen JET-Software GmbH wurde 1986 in Deutschland gegründet. Seit fast 4 Jahrzehnten entwickeln wir Software für Big Data Management und Schutz! Unsere Produkte sind für alle gängigen Betriebssysteme: Mainframe (BS2000/OSD, z/OS + z/VSE) und Open Systems (UNIX & Derivate, Linux + Windows).

Wir bieten Lösungen für schnellstes Datenmanagement (Datenprofilierung, Bereinigung, Integration, Migration und Reporting sowie Beschleunigung der BI/DB/ETL-Plattform von Drittanbietern) und datenzentrierten Schutz (PII/PHI-Klassifizierung, -Erkennung und -Deidentifizierung, sowie Re-ID-Risikobewertung und Generierung synthetischer Testdaten).

Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()