IT ist nicht gleich IT-Security: Warum eine fachlich überschätzte IT-Abteilung zum Problem wird

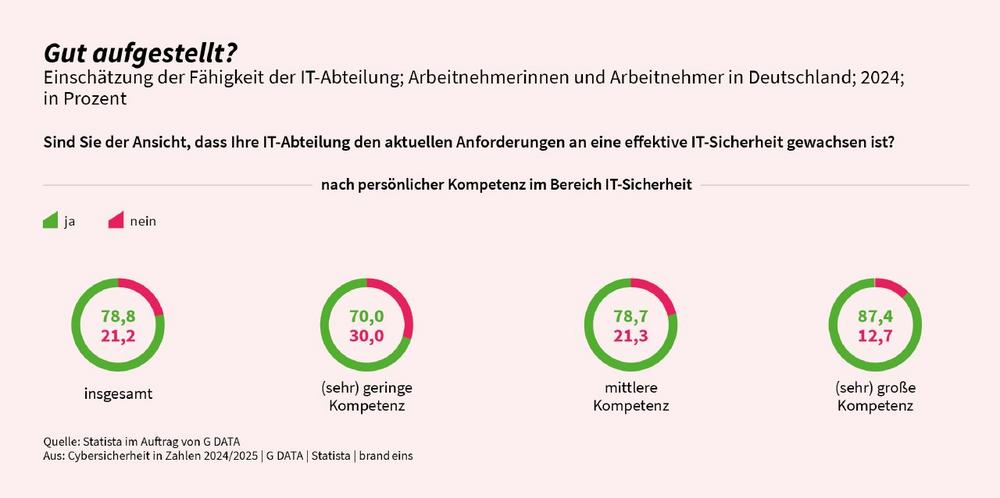

Viele Unternehmen verlassen sich bei dem Thema Cybersicherheit auf ihre IT-Verantwortlichen. Laut der aktuellen Umfrage „Cybersicherheit in Zahlen“ von G DATA CyberDefense, Statista und brand eins trauen fast acht von zehn Beschäftigten ihrer IT-Abteilung zu, mit einer effektiven IT-Sicherheit der aktuellen Bedrohungslage souverän zu begegnen. Was auf den ersten Blick positiv wirkt, kann in der Praxis für die IT-Sicherheit im Unternehmen zur Gefahr werden. Denn wenn auch Führungskräfte (inklusive Unternehmensleitung) darauf vertrauen, dass die notwendige Expertise vorhanden ist, erkennen sie den Handlungsbedarf nicht. Die Wirklichkeit sieht so aus: Selbst eine leistungsfähige IT-Abteilung mit qualifizierten Fachkräften deckt oft nicht automatisch den hochspezialisierten Bereich der Cybersicherheit ab. IT-Verantwortliche sind bereits mit zahlreichen Aufgaben ausgelastet – von der Hardware- und Softwareverwaltung bis zur Datensicherung. Fehlen spezifisches Know-how und gezielte Ressourcen im Bereich IT-Security sind Unternehmen trotz starker IT-Infrastruktur anfällig für Cyberangriffe.

Andreas Lüning, Gründer und Vorstand der G DATA CyberDefense AG:

„IT und IT-Sicherheit sind zwei eigenständige Disziplinen. Wer sie in der Praxis gleichsetzt, unterschätzt die Komplexität heutiger Bedrohungsszenarien. Entscheidend ist, ob Unternehmen wirklich über die nötige Sicherheitskompetenz verfügen oder bereit sind, gezielt in Budget, Personal und Zeit zu investieren. Wer an der falschen Stelle spart, riskiert vermeidbare Schwachstellen.“

Je höher IT-Sicherheitskompetenz, desto größer das Vertrauen

Je mehr IT-Sicherheitskompetenz die Befragten mitbringen, desto stärker vertrauen sie auch der IT-Abteilung in diesem Bereich: So sind neun von zehn Personen mit (sehr) hoher eigener Kompetenz überzeugt, dass ihre IT-Abteilung die aktuellen Anforderungen an eine effektive IT-Sicherheit erfüllt – bei Menschen mit (sehr) geringen Kompetenzen sind es sieben von zehn der Befragten. Hier zeigt sich das generelle Problem: Sehen Entscheider nicht den Bedarf für zusätzliche Investitionen, können Lücken in der IT-Sicherheit entstehen. Denn Cybersicherheit braucht mehr als Vertrauen: Sie erfordert klare Strukturen, kontinuierliche Weiterentwicklung und das Bewusstsein, dass IT-Security ein eigenständiges Aufgabenfeld ist, das nicht nebenbei abgedeckt werden kann. Unternehmen müssen daher kritisch hinterfragen, ob ihre Strukturen heutigen Angriffsszenarien wirklich standhalten, die sich kontinuierlich verändern.

Cybersicherheit in Zahlen zum Download

„Cybersicherheit in Zahlen“ erschien bereits zum vierten Mal und zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem einzigartigen Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren.

Das Magazin „Cybersicherheit in Zahlen“ steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

Mehr IT-Sicherheit in Arztpraxen: tbs nutzt G DATA 365 | MXDR

Um sich und seine Kunden vor steigenden Cybergefahren besser abzusichern, setzt das bayrische Systemhaus tbs auf die Managed-Extended-Detection-and-Response-Lösung von G DATA CyberDefense aus Bochum: G DATA 365 | MXDR. Medizinische Einrichtungen und deren Dienstleister bewegen sich immer stärker im Spannungsfeld zwischen einer zunehmenden Digitalisierung und verschärften Sicherheitsanforderungen im Gesundheitssektor. Gebraucht wird eine Kombination aus Sicherheitslösung und Dienstleistung, mit der Cyberangriffe schnell gestoppt werden – auch nachts und am Wochenende – und das ohne eigenes Fachpersonal.

Strategischer Wechsel: Von Endpoint Security zu MXDR

Bereits seit mehr als zehn Jahren arbeitet tbs vertrauensvoll mit G DATA CyberDefense zusammen und ist daher bestens mit dem Cyber-Defense-Portfolio des Bochumer Unternehmens vertraut. Die Verantwortlichen entschieden sich, zusätzlich zur G DATA Endpoint Protection Business die neue Managed-Extended-Detection-and-Response-Lösung G DATA 365 | MXDR ins Portfolio aufzunehmen. Das Angebot erfüllte vollumfassend die Anforderungen an eine leistungsstarke, skalierbare und einfach zu verwaltende Security-Lösung.

„Durch die Kombination aus lokalem IT-Service von tbs und der technologischen Expertise von G DATA profitieren Arztpraxen von einer leistungsstarken und DSGVO-konformen Sicherheitslösung“, sagt Marcel Vogt, Geschäftsführer bei tbs Computersysteme. „MXDR stellt sicher, dass medizinische Einrichtungen ihre IT-Bedrohungen im Blick behalten und auf höchstem Niveau gegen Cyberangriffe geschützt sind – ein entscheidender Schritt für eine zukunftssichere IT-Sicherheit im Gesundheitswesen.“

Mandantenfähige Security-Lösung

Nach der erfolgreichen Implementierungs- und Testphase im eigenen Unternehmen entschied sich tbs, MXDR auch seinen Kunden anzubieten. Dabei musste G DATA noch spezifische Anforderungen von tbs integrieren. So wurde die Managementkonsole mandantenfähig gestaltet, sodass tbs alle Kunden zentral verwalten kann. Auch Onboarding- und Roll-out-Prozesse wurden optimiert, um eine schnelle und reibungslose Implementierung bei Arztpraxen und medizinischen Versorgungszentren zu ermöglichen.

Persönliche Betreuung trifft auf Cyber-Expertise

Die bisherigen Erfahrungen von tbs und medizinischen Praxen sind sehr gut. Für den Roll-out des G-DATA-Agents in den Praxen haben G DATA und tbs ein standardisiertes Verfahren entwickelt. tbs spielt die Anwendung per Software-Verteilung auf die PCs und anschließend braucht der Rechner einen Neustart. Das geht im laufenden Praxisbetrieb ohne Probleme.

Bisher wurde MXDR bei ersten Praxen erfolgreich implementiert. Für die kommenden Jahre plant tbs eine aktive Markteinführung der Lösung, um sie einer breiteren Kundengruppe zugänglich zu machen. Ziel ist es, MXDR als neuen Standard für IT-Sicherheit in Arztpraxen zu etablieren.

Über tbs

tbs Computer-Systeme GmbH ist ein etabliertes IT-Systemhaus mit Sitz in Süddeutschland. Mit einem Team von über 60 Mitarbeitenden betreut das Unternehmen mehr als 1.400 Arztpraxen und medizinische Versorgungszentren in Bayern. Dabei bietet tbs nicht nur Hardware- und Software-Lösungen, sondern ist auch als IT-Servicepartner für den laufenden Betrieb und die Absicherung der Praxis-IT verantwortlich. Das Portfolio des Full-Service-IT-Dienstleisters reicht von Praxisverwaltungssoftware, Client, Server und Cloud-Services bis hin zur Telematikinfrastruktur und IT-Sicherheit.

Die Vorteile für tbs und deren Kunden

- Schnelle Bedrohungserkennung und automatische Reaktionen auf verdächtige oder schädliche Aktivitäten

- Praxen profitieren von einer einfach handhabbaren Sicherheitslösung ohne zusätzlichen Aufwand und weiteres Fachpersonal

Die vollständige Case Study steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

Sicherer Vergabeprozess: exficon setzt auf Schutz von G DATA für öffentliche Ausschreibungen

Digitale Vergabeverfahren sind heute Standard, bringen jedoch Herausforderungen in Bezug auf IT-Sicherheit mit sich. Aufgrund von rechtsverbindlichen festen Fristen ist eine schnelle und sichere Prüfung der Unterlagen unabdingbar. Die exficon GmbH, ein führender Anbieter im Bereich internationaler öffentlicher Ausschreibungsverfahren mit Sitz in Frankfurt am Main, setzt daher auf eine innovative Sicherheitslösung: Der cloudbasierte Dienst G DATA Verdict-as-a-Service (VaaS) sorgt für eine nahtlose Überprüfung aller Dokumente auf der Vergabeplattform exfitender – und das in Echtzeit (sowohl beim Up- als auch beim Download).

„Wir nutzen VaaS mit dem Ziel, das Risiko zu minimieren“, sagt Chiara-Felicitas Otto, Geschäftsführerin von exficon. „Wir wollten gegenüber unseren Geschäftspartnern ein klares Zeichen setzen, dass uns das Thema IT-Sicherheit sehr wichtig ist. Dabei ist G DATA für uns ein wertvoller Partner.“

Die Vorteile für exficon

Bei der elektronischen Abgabe von Angebotsunterlagen prüft VaaS innerhalb von Sekunden, ob Schadsoftware enthalten ist oder nicht. Verdächtige Dateien werden isoliert und der betroffene Bieter informiert, sodass eine fristgerechte Abgabe weiterhin möglich bleibt. Der Vorgang wird vergaberechtlich konform dokumentiert. So wird sichergestellt, dass keine infizierten Dokumente in den Vergabeprozess gelangen. Die Implementierung von VaaS in die Plattform exfitender verlief reibungslos. Das System ist flexibel skalierbar und bewältigt auch große Datenmengen mühelos. Besonders wichtig für exficon: Die Lösung arbeitet vollständig automatisiert, ohne Verzögerungen für den Ausschreibungsprozess.

Warum G DATA?

Die Entscheidung für das Bochumer Cyber-Defense-Unternehmen G DATA fiel nicht nur wegen der leistungsfähigen Scan-Technologie, sondern auch aufgrund der hohen Datenschutzstandards. Als deutscher Anbieter erfüllt G DATA sämtliche relevanten Sicherheitszertifikate, darunter ISO 27001:2022.

Die vollständige Case Study steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

Security-Wissenslücken in Unternehmen: KI-Nutzung, Phishing und Datendiebstahl sind die größten Herausforderungen

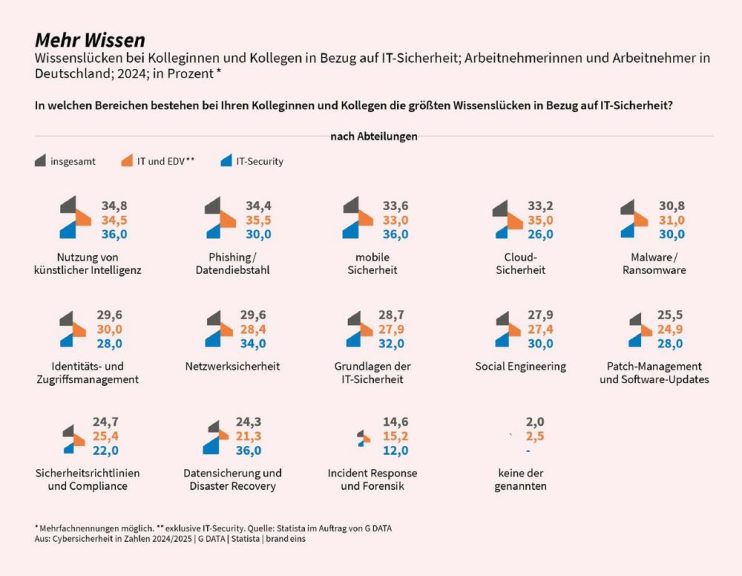

Jeden Tag landen unzählige Spam- und Phishing-Mails in den Postfächern von Arbeitnehmenden, zum Beispiel angebliche Aufforderungen zur Verifizierung von Benutzerkonten. Daher ist es für Unternehmen unerlässlich, dass ihre Belegschaft über ein ausreichendes Know-how verfügt, um betrügerische Mails und andere Cybergefahren zu erkennen. Damit tragen sie entscheidend zur Unternehmenssicherheit und dem wirtschaftlichen Erfolg ihres Arbeitgebers bei. Die Ergebnisse der Studie „Cybersicherheit in Zahlen“ zeigen allerdings, dass dies nicht der Fall ist: Eine große Wissenslücke besteht aus Sicht der befragten Arbeitnehmenden mit mehr als 34 Prozent beim Thema Phishing und Datendiebstahl.

„Phishing ist längst mehr als nur ein einfacher Betrugsversuch. Cyberkriminelle nutzen diese Methode gezielt, um an Zugangsdaten und in die IT-Systeme von Unternehmen zu gelangen. Durch den Einsatz von Künstlicher Intelligenz wird Phishing immer raffinierter und dadurch schwerer zu erkennen“, erklärt Andreas Lüning, Vorstand und Mitgründer der G DATA CyberDefense AG. „Deshalb ist es entscheidend, dass Mitarbeitende für diese Bedrohungen sensibilisiert werden und aktiv zur Cyberabwehr beitragen – denn nur gemeinsam lässt sich ein wirksamer Schutz für Unternehmen gewährleisten.“

Größte Wissenslücke bei KI

Bei der Nutzung von Künstlicher Intelligenz sehen die Befragten der repräsentativen Studie das geringste Kenntnisniveau mit einem Anteil von fast 35 Prozent. Probleme bei der Anwendung von KI bestehen zum Beispiel beim Datenschutz, wenn es darum geht, welche Informationen für eine Anfrage bei ChatGPT und Co. zum Einsatz kommen. Handelt es sich um sicherheitskritische oder vertrauliche Daten? Eine weitere große Wissenslücke sehen drei von zehn Arbeitnehmenden beim Thema Malware und Ransomware. Hierzu gehören die Verbreitungswege von Schadprogrammen und die damit verbundenen Angriffsvektoren. Auffällig ist, dass die Probleme von nicht ausreichenden IT-Sicherheitskenntnissen auch in den Abteilungen wahrgenommen werden, die sich um IT und Security kümmern. Dies dürfte unmittelbare negative Auswirkungen auf die Effektivität der Cyberabwehr haben.

Die Ergebnisse verdeutlichen insbesondere eines: einen akuten Handlungsbedarf. IT-Verantwortliche in Unternehmen müssen bei der gesamten Belegschaft regelmäßige Security Awareness Trainings durchführen und dabei auch gezielt auf die neuen Herausforderungen durch Künstliche Intelligenz eingehen. Eine gut aufgestellte menschliche Firewall verhindert erfolgreiche Angriffe und wendet so Schaden von ihrem Unternehmen ab.

Cybersicherheit in Zahlen zum Download

„Cybersicherheit in Zahlen“ erschien bereits zum vierten Mal und zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem einzigartigen Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren.

Das Magazin „Cybersicherheit in Zahlen“ steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

G DATA Bedrohungsanalyse: Cyberkriminelle setzen auf Powershell sowie Exploits und missbrauchen PyInstaller

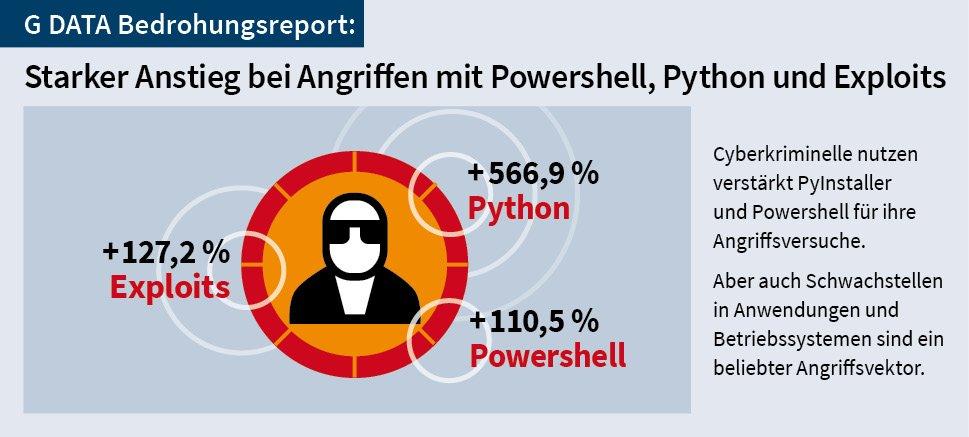

Auch wenn Ermittlungsbehörden 2024 Infrastrukturen von Cyberkriminellen zerschlagen haben, etwa bei der Operation „Endgame“ oder „Power Off“, finden diese immer wieder Mittel und Wege, um IT-Systeme zu infiltrieren. Dazu braucht es keine neue Schadsoftware. Sie entwickeln bestehende Angriffswerkzeuge weiter und kombinieren verschiedene Tools miteinander. Die Expertinnen und Experten von G DATA CyberDefense haben aktuelle Bedrohungsdaten ausgewertet. Die Analyse zeigt, dass manche Angriffsvektoren wie etwa Information-Stealer rückläufig sind. Andere Angriffswege haben aber zugenommen:

1. PowerShell-Angriffe sind um 127 Prozent gestiegen. Insbesondere SocGholish und ChromeLoader wurden im vergangenen Jahr sehr häufig von Cyberkriminellen eingesetzt. SocGholish, auch bekannt als FakeUpdates, ist seit 2017 bei mehreren Cybercrime-Gruppen im Einsatz. Bei der Malware handelt es sich um einen Downloader, der über HTTP kommuniziert. Dabei tarnt sich die schädliche Software als gefälschtes Browser-Update.

ChromeLoader ist ein hartnäckiger Browser-Hijacker, der die Einstellungen des betroffenen Browsers verändert und den Internetverkehr auf Werbeseiten umleitet. Dabei tarnt sich die Malware als Browser-Erweiterung. Sie verbreitet sich über eine ISO-Datei, die sich als gecracktes Videospiel, raubkopierter Film oder Serie ausgibt, um Nutzer zum Öffnen der Datei zu verleiten.

2. Angriffe mit Python haben sich mehr als versechsfacht. Dabei setzen Angreifer auf PyInstaller-basierte Malware, die Dateien von Python zu EXE konvertiert. Ein Grund für die große Beliebtheit: Es ist einfach, Code in PyInstaller zu schreiben. Besonders verbreitet ist ChromePyJacker – eine Malware, die sich in Chrome einnistet, um Werbung nachzuladen.

3. Eine Zunahme um 110 Prozent verzeichneten die Security-Fachleute von G DATA bei Exploit-basierten Angriffen. Dabei nutzen Cybergangs Sicherheitslücken in Betriebssystemen und Anwendungen aus, um Schadsoftware einzuschleusen und Systeme zu kompromittieren. Auffällig ist, dass Exploits immer noch für Angriffe ausgenutzt werden, die schon mehrere Jahre alt sind und für die Patches zu Verfügung stehen, etwa in Microsoft Office. Kriminelle verlassen sich hier darauf, dass wichtige Sicherheitsupdates nicht installiert wurden.

„Die häufigste Angriffsart erfassen die Zahlen nicht. Der Mensch steht bei vielen Angriffsversuchen im Mittelpunkt“, sagt Tim Berghoff, Security Evangelist bei G DATA CyberDefense. „Cyberkriminelle greifen verstärkt auf psychologische Tricks zurück, um Angriffe erfolgreich durchzuführen. Viele Systeme sind sicherer geworden und der technische Weg reicht oft nicht mehr aus, um Systeme zu infiltrieren.“

Malware-Top-10 2024

Stark verändert haben sich die Malware-Top-10 im Vergleich zum Jahr 2023: Insgesamt fünf der zehn häufigsten Malware-Familien sind neu auf den vorderen Plätzen. Außerdem sind in diesem Ranking viele verschiedene Malware-Arten vertreten. Wie in den Vorjahren finden sich unter den zehn häufigsten Malware-Familien einige alte Bekannte sowie Neueinsteiger.

Den Spitzenplatz übernimmt dieses Mal Urelas – ein Trojaner für Datendiebstahl und Spionage. Er zielt auf Windows-Betriebssysteme ab und zeichnet sich durch ausgefeilte Verschleierungstechniken aus, die seine Erkennung und Analyse erschweren. Der Neueinsteiger Gamarue verbreitet sich als Wurm über mobile Speichermedien wie etwa USB-Sticks und nutzt dafür Verknüpfungsdateien unter Windows. Auf Platz drei findet sich mit Imperium ein weiterer Neuzugang. Die Besonderheit des Stealers und Keyloggers: Er ist metamorph und verändert kontinuierlich den eigenen Code. Zudem ist metamorphe Malware in der Lage, den inneren Aufbau bei jeder neuen Infektion eines Computersystems vollständig umzuwandeln.

Waren in den Vorjahren insbesondere Remote Access Trojaner mehrfach in den Top10 vertreten, zeigt sich für das vergangene Jahr ein vielfältiges Bild mit ganz unterschiedlichen Malware-Arten wie Backdoors, Stealer oder Botnets. Eine Erklärung für das Ranking: Angreifer kombinieren verschiedene Schadsoftwares miteinander, um den Profit zu steigern. Eine weitere Auffälligkeit: Einige Malware-Familien sind schon sehr lange aktiv, wie etwa Buterat (seit 2011) oder Salgorea (seit 2018). Das ist ein Zeichen dafür, dass Entwickler der Malware die Schadsoftware stetig weiterentwickeln.

Technologie allein schützt kein Unternehmen

Die aktuelle Bedrohungsanalyse zeigt, dass Schutztechnologien den Grundstein für einen umfassenden IT-Schutz darstellen. Aber es braucht auch aufmerksame Angestellte, um Angriffsversuche via Social Engineering oder per Phishing zu erkennen. Das Bewusstsein für Cybergefahren lässt sich mittels Security Awareness Training stärken. Ebenso wichtig ist eine Strategie für einen Incident. Mit einem Notfallplan in der Hinterhand sind Unternehmen deutlich schneller wieder handlungsfähig.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Manager

Telefon: +49 (234) 9762-517

E-Mail: stefan.karpenstein@gdata.de

![]()

Gefährliche Neugier: Zwei von drei Personen klicken unsichere Inhalte im Netz an

Beim Surfen im Netz sind fast 70 Prozent der befragten Arbeitnehmerinnen und Arbeitnehmer unvorsichtig und öffnen gefährliche Inhalte oder scannen unbekannte OR-Codes. Sie nehmen aus Neugierde das Risiko in Kauf, Opfer von Cyberkriminellen zu werden. Das belegt die aktuelle Studie „Cybersicherheit in Zahlen“ von der G DATA CyberDefense AG, Statista und brand eins. Doch unvorsichtiges Verhalten kann auch die IT-Sicherheit von Firmen gefährden. Auf dem ersten Platz der größten Risiken: Pop-up-Werbung, die beispielsweise mit falschen Gewinnspielen lockt. 31 Prozent der Befragten gaben an, auf Pop-ups zu klicken. Das Fatale: Sie können Schadsoftware enthalten oder zu einer Phishing-Seite führen. Fast ebenso viele Menschen (29 Prozent) öffnen unsichere Webseiten, die als seriöses Angebot getarnt sind. Einen ihnen unbekannten QR-Code, der manipuliert sein und auf eine betrügerische Seite weiterleiten könnte, scannten 22 Prozent der Befragten. Nur ein Drittel gab an, vorsichtig und für keine der angegebenen Gefahren empfänglich zu sein.

Quotation: Andreas Lüning

„Auch die natürliche Neugier von Menschen nutzen Cyberkriminelle aus, um sich Zugang zu Unternehmensnetzwerken zu verschaffen – mit potenziell schwerwiegenden Folgen. Regelmäßige Security Awareness Trainings schärfen das Bewusstsein für diese Risiken und machen Mitarbeitende zu einem aktiven Teil der IT-Sicherheitsstrategie.“

Security Awareness Trainings stärken die Cyber-Resilienz von Unternehmen

Eine erfolgreiche IT-Sicherheitsstrategie berücksichtigt neben technischen Sicherheitsmaßnahmen auch den Faktor Mensch. Security Awareness Trainings vermitteln Mitarbeitenden praxisnah die Tricks der Cyberkriminellen und zeigen, welche Rolle Verhaltensweisen wie Neugier dabei spielen. Durch das vermittelte Wissen lernen Arbeitnehmerinnen und Arbeitnehmer, wie sie Risiken wie manipulierte Websites und QR-Codes erkennen und mit den vielfältigen Bedrohungen umgehen. Eine Sicherheitskultur, die auf Wissen und Aufmerksamkeit basiert, reduziert nicht nur das Risiko von Cyberangriffen, sondern stärkt auch die langfristige Widerstandsfähigkeit des Unternehmens gegenüber digitalen Bedrohungen.

Cybersicherheit in Zahlen zum Download

„Cybersicherheit in Zahlen“ erschien bereits zum vierten Mal und zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem einzigartigen Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren.

Das Magazin „Cybersicherheit in Zahlen“ steht hier zum Download bereit.

Die G DATA CyberDefense AG ist ein führendes deutsches Unternehmen im Bereich IT-Sicherheit. Mit einem klaren Fokus auf innovativen Lösungen bietet der 1985 in Bochum gegründete Cyber-Defense-Spezialist Unternehmen und Privatanwendern auf der ganzen Welt umfassenden Schutz vor Cyberbedrohungen. Das engagierte Team der mehr als 550 Angestellten arbeitet kontinuierlich daran, die Sicherheitslösungen zu verbessern und den ständig wachsenden Herausforderungen der digitalen Welt gerecht zu werden.

Das Cyber-Defense-Portfolio von G DATA reicht von modernsten Sicherheitslösungen, Managed eXtended Detection and Response (MXDR) über Security Awareness Trainings bis hin zu Security-Dienstleistungen wie Penetrationstests, Incident Response und forensischen Analysen. Die mehrfach ausgezeichneten Technologien des Unternehmens basieren auf jahrzehntelanger Erfahrung und kontinuierlicher Forschung und Entwicklung in Deutschland.

Im Herbst 2024 hat G DATA die angesehene ISO-27001-Zertifizierung für die höchsten Datenschutz- und Sicherheitsstandards im Umgang mit Systemen und Kundendaten erhalten.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

Ungenutztes Potenzial: 42 Prozent der deutschen Angestellten arbeiten noch ohne KI

KI-Systeme sind aus vielen Unternehmen nicht mehr wegzudenken. Automatisierte Datenanalysen und Übersetzungen in andere Sprachen sind zwei Beispiele für den Einsatz Künstlicher Intelligenz. Diese Entwicklung ist aber längt noch nicht bei allen Angestellten angekommen, denn nur jeder fünfte Arbeitnehmende nutzt eine offene Anwendung, unter anderem Perplexity oder Chat GPT. 11 Prozent der Befragten setzen bei der Arbeit auf firmeninterne KI-Lösungen und ein Sechstel arbeitet sowohl mit offenen als auch mit internen Systemen.

„Die Integration von KI in Unternehmensprozesse eröffnet enorme Chancen, wettbewerbsfähig zu bleiben und langfristig erfolgreich zu sein. Es ist wichtig, dass Unternehmen prüfen, welche Prozesse durch den Einsatz von KI effizienter gestaltet werden können. Gleichzeitig gilt es, klare Richtlinien im Hinblick auf Datensicherheit und Datenschutz zu erlassen, um verantwortungsvoll mit den neuen Technologien umzugehen“, erklärt Andreas Lüning, Mitgründer und Vorstand der G DATA CyberDefense AG.

Zukunftserwartungen: KI als potenzieller Game Changer

Obwohl viele Arbeitnehmende aktuell ohne KI arbeiten, zeigt ein Blick in die Zukunft ein wachsendes Bewusstsein für die Technologien: Mehr als die Hälfte (52 Prozent) der Befragten von „Cybersicherheit in Zahlen“ gehen davon aus, dass in den nächsten fünf Jahren bis zu 25 Prozent ihrer täglichen Arbeit von Künstlicher Intelligenz übernommen wird. Denkbar ist die automatische Erledigung der Buchhaltung, das Erstellen von Dokumentationen oder die Unterstützung von Ärztinnen und Ärzten bei Diagnosen. Weitere 24 Prozent der Befragten erwarten sogar, dass die Hälfte der Aufgaben durch KI automatisiert wird. Der Anteil der Arbeitnehmenden, der von einem noch höheren Anteil der Arbeitsübernahme durch Künstliche Intelligenz ausgeht, bleibt mit sieben Prozent aber gering. Nur ein Sechstel der Befragten glauben, dass KI in den nächsten fünf Jahren keine ihrer Aufgaben übernehmen wird.

Die Diskrepanz zwischen dem aktuellen Nutzungsverhalten und den Zukunftserwartungen zeigt, dass viele Unternehmen aktuell noch nicht auf die kommenden Herausforderungen vorbereitet sind. Firmen sind daher gefordert, die nötigen Investitionen zu tätigen und dabei auch die Belegschaft durch Schulungen ausreichend einzubeziehen. Hierbei sollten nicht nur Sicherheitsaspekte, sondern auch rechtliche Vorgaben – wie der EU Artificial Intelligence Act – berücksichtigt werden. So ist eine produktive Arbeit mit KI in einem rechtlich gesicherten Rahmen möglich.

Cybersicherheit in Zahlen zum Download

„Cybersicherheit in Zahlen“ erschien bereits zum vierten Mal und zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem einzigartigen Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren.

Das Magazin „Cybersicherheit in Zahlen“ steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

Bundestagswahl 2025: Jeder zweite Deutsche fürchtet Verbreitung von Falschinformationen

Die Angst vor manipulierten Wahlen und gefälschten Informationen durch Cyberangriffe ist pünktlich zur heißen Wahlkampfphase der Bundestagswahl auch in Deutschland angekommen. So fürchten mehr als 56 Prozent der Befragten die Verbreitung von Falschinformationen und über 48 Prozent haben Angst vor manipulierten Wahlergebnissen. Auch Cyberangriffe auf Medien zur Streuung von Desinformationen (43 Prozent) und die Einflussnahme ausländischer Akteure auf den Wahlprozess (42 Prozent) bereitet Menschen in Deutschland Sorge. Nur jeder Zehnte ist wegen Manipulationen durch Cyberangriffe in Bezug auf Wahlen nicht besorgt.

„Angesichts der geopolitischen Lage ist im Vorfeld der Bundestagswahl von einer spürbaren Zunahme von Desinformationskampagnen auszugehen“, sagt Andreas Lüning, Mitgründer und Vorstand der G DATA CyberDefense AG. „Viele Falschinformationen haben ihren Ursprung im Ausland. Ziel ist es, Wählerinnen und Wähler zu verunsichern und damit unserer Demokratie zu schaden“.

Dabei können Falschinformationen im Vorfeld von Wahlen weitreichende Konsequenzen haben. Damit lassen sich beispielsweise Kandidaten oder Parteien diskreditieren oder das Vertrauen in bestimmte Themen wie etwa die Klimapolitik untergraben. Zusätzlich können Wählerinnen und Wähler keine informierten Entscheidungen treffen, wenn sie durch falsche oder verzerrte Fakten beeinflusst werden.

Gefahr durch Desinformationen steigt – dankt KI

Mit Künstlicher Intelligenz (KI) erstellen Cyberkriminelle in Sekundenschnelle Falsch-Informationen oder Fake-Videos und -Bilder, die auch im Umfeld der Bundestagswahl zum Einsatz kommen. Der Einsatz von KI erschwert es den Adressaten deutlich, gefälschte Nachrichten zu erkennen. Hier brauchen Menschen entsprechende Fähigkeiten, um die Echtheit der Informationen zu erkennen. Dabei können auch neue Sicherheitsprotokolle zur Überprüfung solcher Medien die Sicherheit verbessern.

Cybersicherheit in Zahlen zum Download

„Cybersicherheit in Zahlen“ erschien bereits zum vierten Mal und zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem einzigartigen Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren.

Das Magazin „Cybersicherheit in Zahlen“ steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

Skepsis gegenüber KI im Unternehmen: Datenschutz führt die Liste der Bedenken an

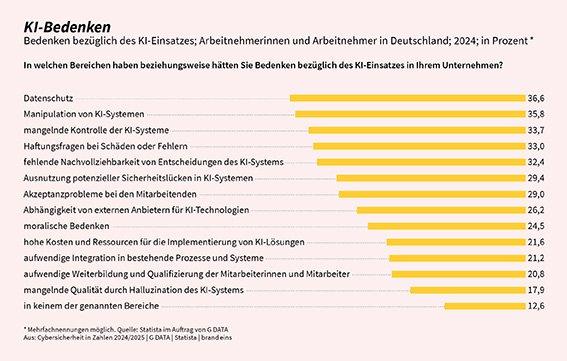

Der Einsatz von Künstlicher Intelligenz hat für Unternehmen viele Vorteile, zum Beispiel die Steigerung der Effizienz von Produktionsprozessen. Die Ergebnisse der Studie „Cybersicherheit in Zahlen“ belegen, dass KI-Tools bei deutschen Arbeitnehmerinnen und Arbeitnehmern noch nicht richtig angekommen sind. Es fehlen das Verständnis und die Erfahrung im Umgang, aber auch ein Regelwerk für die Nutzung ist in Firmen oft nicht vorhanden. Der letzte Aspekt betrifft nicht nur viele Unternehmen, auch auf der Gesetzesebene ist bisher keine Regulatorik erfolgt. Dabei würde dies bei IT-Verantwortlichen und der Belegschaft gleichermaßen für mehr Sicherheit sorgen.

Mitarbeitende sehen die Nutzung von KI kritisch: Insbesondere die Themen Datenschutz (36,6 Prozent), Manipulation von KI-Systemen (35,8 Prozent), mangelnde Kontrolle der KI-Systeme (33,7 Prozent) und Haftungsfragen bei Schäden oder Fehlern (33 Prozent) wecken Bedenken hinsichtlich der Technologie.

„Das Potential von Künstlicher Intelligenz lässt sich in Unternehmen nur erfolgreich ausschöpfen, wenn die Tools auch von den Mitarbeitenden akzeptiert und Bedenken abgebaut werden. Nötig sind klare Richtlinien zur Nutzung und eine Kontrolle, um Missbrauch vorzubeugen. Entscheidend ist aber insbesondere, die Belegschaft bei der Einführung von KI mitzunehmen und umfassend zu schulen“, erklärt Andreas Lüning, Mitgründer und Vorstand der G DATA CyberDefense AG.

Innovationen erfordern Akzeptanz

Deutlich werden auch kulturelle Hürden. So zählen Akzeptanzprobleme bei Mitarbeitenden (29 Prozent) und moralische Bedenken (24,5 Prozent) zu den kritischen Punkten. Gleichzeitig nehmen die Befragten die Abhängigkeit von externen Anbietern (26,2 Prozent) als Risiko wahr. Neben einer Regulierung auf der technischen und juristischen Ebene, sind umfassende Schulungsangebote ein Schlüssel für mehr Akzeptanz und Erfolg beim Einsatz von KI in Unternehmen.

Cybersicherheit in Zahlen zum Download

„Cybersicherheit in Zahlen“ erschien bereits zum vierten Mal und zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem einzigartigen Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren.

Das Magazin „Cybersicherheit in Zahlen“ steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()

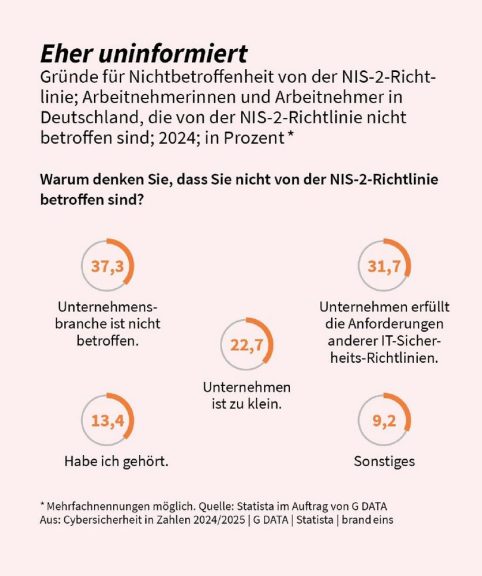

Erschreckend: Zwei von drei Angestellten wissen nicht, ob ihr Unternehmen NIS-2 umsetzen muss

Eins ist klar: Immer mehr Unternehmen sind künftig gesetzlich zu mehr IT-Sicherheit verpflichtet: Nicht nur NIS-2 zielt auf ein höheres IT-Sicherheitsniveau in der Wirtschaft ab. Auch der Cyber Resilience Act oder branchenspezifische Vorgaben sorgen dafür, dass in vielen Firmen IT-Security in den Mittelpunkt rückt. Allerdings sind die neuen Vorgaben noch nicht bei den Angestellten angekommen. Nur jede und jeder Fünfte beantwortet die Frage, ob das eigene Unternehmen von NIS-2 betroffen ist, mit Ja. Mehr als 60 Prozent der Befragten wissen nicht, ob der eigene Betrieb künftig die Vorgaben erfüllen muss.

„Wer wartet, bis das Gesetzgebungsverfahren für die NIS-2-Umsetzung abgeschlossen ist, handelt fahrlässig und gefährdet die IT-Sicherheit des Unternehmens“, sagt Andreas Lüning, Mitgründer und Vorstand der G DATA CyberDefense AG. „Das Implementieren des geforderten Information Security Management Systems ist ein Prozess, der viele Ressourcen erfordert. Hinzu kommt, dass es keine One-Size-Fits-All-Lösung gibt.“

Betroffen oder nicht: Das ist hier die Frage

Rund 30.000 Unternehmen sind von den Vorgaben der NIS-2-Richtlinie direkt betroffen. Und damit deutlich mehr als durch andere Regularien. Auch hier zeigt die Studie von G DATA, dass viele Arbeitnehmende immer noch schlecht informiert sind: Fast 40 Prozent der Befragten geben an, dass ihr Unternehmen zu einer Branche gehört, die von NIS-2 nicht betroffen ist. Jede und jeder Dritte gibt zudem an, dass die eigene Firma die Vorgaben anderer IT-Sicherheitsrichtlinien erfüllt. Mehr als 22 Prozent sehen die geringe Unternehmensgröße als Grund dafür, dass der Betrieb nicht unter NIS-2 fällt. Dabei vergessen viele, dass zahlreiche Firmen auch indirekt von NIS-2 betroffen sein werden, denn die Direktive fordert eine Absicherung der gesamten Lieferkette. So sind auch Unternehmen aus anderen Branchen oder kleinere Betriebe zur Umsetzung gezwungen.

Angesichts der aktuell hohen Bedrohungslage und der immensen Schäden, die Cyberattacken verursachen, gehört Cybersicherheit ganz oben auf die Agenda von Geschäftsführerenden und Vorständen. IT-Sicherheit lässt sich nicht mehr ignorieren, aussitzen oder wegdelegieren. Vielmehr sollten sich Verantwortliche ernsthaft damit auseinanderzusetzen. Und NIS-2 als Chance begreifen und nicht als Kostentreiber.

Cybersicherheit in Zahlen zum Download

„Cybersicherheit in Zahlen“ erschien bereits zum vierten Mal und zeichnet sich durch eine hohe Informationsdichte und besondere methodische Tiefe aus: Die Marktforscher von Statista haben Zahlen, Daten und Fakten aus mehr als 300 Statistiken zu einem einzigartigen Gesamtwerk zusammengeführt. Mehr als 5.000 Arbeitnehmerinnen und Arbeitnehmer in Deutschland wurden im Rahmen einer repräsentativen Online-Studie zur Cybersicherheit im beruflichen und privaten Kontext befragt. Die Fachleute von Statista haben die Befragung eng begleitet und können dank einer Stichprobengröße, die weit über dem branchenüblichen Standard liegt, belastbare und valide Marktforschungsergebnisse im Magazin „Cybersicherheit in Zahlen“ präsentieren.

Das Magazin „Cybersicherheit in Zahlen“ steht hier zum Download bereit.

G DATA CyberDefense AG

Königsallee 178 a

44708 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

![]()