IT-Security Startup Enginsight erhält Förderung durch Bundesministerium

Wie Enginsight für Sicherheit sorgt

Enginsight bietet die effizienteste Lösung für die zunehmenden Herausforderungen der IT-Sicherheit im deutschen Mittelstand. Die 100% eigenentwickelte Software ermöglicht es Unternehmen, innerhalb weniger Minuten ihre gesamte IT automatisiert zu überwachen und sicherheitstechnisch zu analysieren. Informationen über Sicherheitslücken oder Konfigurationsmängel werden ebenso aufgezeigt wie gerade live stattfindende Cyberangriffe. Mit simulierten Hackerangriffen können die Kunden außerdem ihren Blickwinkel ändern, um die gesamte IT einem Härtetest zu unterziehen.

Die praxisnahen Analyseergebnisse und konkreten Handlungsempfehlungen helfen Unternehmen, proaktiv tätig zu werden, bevor es zum Schadensfall durch Cyberkriminelle kommt. Ein Ausfall der IT, der Produktion oder der Abfluss sensibler Daten kann so frühzeitig verhindert werden.

Rückenwind durch StartUpSecure

Die Förderung durch das BMBF unterstützt die technische und unternehmerische Entwicklung von Enginsight. Mit der Förderung wird u.a. das Ziel verfolgt, mithilfe von Machine Learning die wachsenden Datenströme zu analysieren und auszuwerten. Auf diese Weise kann der Verwaltungsaufwand geringgehalten und die Technologie kostengünstig insbesondere kleinen und mittleren Unternehmen zur Verfügung gestellt werden.

Mario Jandeck, CEO bei Enginsight: „Die Förderung durch StartUpSecure ist ein weiterer Ritterschlag für unseren konkurrenzlosen Technologie-Stack, über den wir sehr glücklich sind. Das Programm des Bundesministeriums für Bildung und Forschung bietet einmalige finanzielle und organisatorische Unterstützung, die dabei helfen wird, uns als zentralen Anbieter einer Cybersecurity-Software auf dem deutschen Markt zu positionieren.“

Max Tarantik, Head of Business Development bei Enginsight: „Unser Produkt hat sich bereits sehr gut entwickelt und doch haben wir noch große Pläne, wie wir das Thema IT-Sicherheit für den Mittelstand greifbarer machen können. Mithilfe der Förderung ist es uns möglich, neue technologische Entwicklungen voranzutreiben und zu evaluieren. Dafür können wir verschiedene Möglichkeiten zur Publizierung nutzen und neue Mitarbeiter einstellen.“

Über StartUpSecure

Mit dem Ziel, gute Ideen der IT-Sicherheit mit neuartigen und unkonventionellen Ansätzen schneller in die praktische Anwendung zu bringen, startete das Bundesministerium für Bildung und Forschung (BMBF) die Initiative „StartUpSecure“. Sie ist Teil der Gründerinitiative „Mehr Chancen für Gründungen“, mit der das BMBF die Gründerkultur Deutschlands in Wissenschaft und Forschung unterstützt.

Mit der Vision einer umfassenden und autonomen IT-Sicherheits-Software für den Mittelstand gründeten Eric Range und Mario Jandeck im Jahr 2017 die Enginsight GmbH in Jena. Auszeichnungen wie der Thüringer Gründerpreis und der KfW-Award ebenso wie frühe namhafte Kunden, zeigten an, dass sie mit ihrer Idee genau die Bedürfnisse der Zeit getroffen haben. Enginsight befindet sich auf Wachstumskurs und besteht aktuell aus zehn qualifizierten und hochmotivierten Mitarbeiter/innen.

www.enginsight.com

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Business Development

Telefon: +49 (0)3641 2717814

E-Mail: max.tarantik@enginsight.com

![]()

Überwachen Sie die Autostarts Ihrer Server mit Enginsight

Autostarts überwachen

Unter Autostarts erhalten Sie eine Übersicht über Software, die bei einem Systemneustart Ihres Servers oder Clients automatisch gestartet wird. Sie können Autostarts auch direkt aus unserer Plattform heraus löschen. Klicken Sie dazu auf das Mülleimer-Icon hinter dem Eintrag.

Ein Autostart beeinflusst einerseits die Performance, kann aber auch aus Sicherheitsperspektive kritisch sein. Software, die auf einem Server oder Client läuft, erhöht immer die Angriffsfläche für mögliche Angriffe. Deshalb sollten auch aus sicherheitstechnischer Abwägung heraus, die Zahl der Autostarts auf die nötige Software beschränkt sein. Bei Servern existieren in der Regel fast keine Autostarts. Auch Schadsoftware, bspw. ein Trojaner, möchte bei jedem Reboot neu gestartet werden und können daher in der Liste auftauchen.

Neue Autostarts, insbesondere bei Servern, sollten immer auf ihre Notwendigkeit und Legitimität geprüft werden. Mit dem Alarm „Neuer Autostart“ können Sie sich daher benachrichtigen lassen, sofern ein Autostart hinzugefügt wird. Schalten Sie am besten den Alarm via Tag auf alle Ihre überwachten Server.

Damit sie die neue Funktion nutzen können, müssen Sie den Pulsar-Agent auf Ihren Hosts auf die aktuelle Version updaten.

Services: Systemrelevanz festlegen

Auf Servern und Clients, die mittels Pulsar-Agent überwacht werden, ermittelt Enginsight die laufenden und gestoppten Services. Ein Service (oder auch Dienst genannt) ist ein Programm, das beim Start des Computers in der Regel automatisch gestartet wird und im Hintergrund läuft, ohne dass der Benutzer mit ihm interagiert. Es wartet darauf, seine Aufgabe zu erledigen, und besitzt in der Regel keine grafische Oberfläche. Viele Dienste werden vom Betriebssystem mitgeliefert, um die Grundfunktionen des Rechners zu gewährleisten. Dienste können auch nachinstalliert werden, z. B. mit der Installation neuer Software.

Sollte ein Service unbemerkt gestoppt werden, kann dies sowohl Funktionalität als auch Sicherheit Systems massiv beeinflussen. Nicht jeder Service, der gestoppt wird, ist jedoch als problematisch einzustufen. Deshalb können Sie jetzt in der Enginsight Plattform manuell festlegen, welche Services systemrelevant sind. Standardmäßig werden alle Services als systemrelevant angenommen und eine entsprechende Warnung in der Sidebar sowie der Hostübersicht angezeigt, wenn sie gestoppt werden.

Wählen Sie jedoch die Option systemrelevant ab, wird keine Warnung mehr ausgegeben, sollte der Service gestoppt worden sein. Prüfen Sie daher Ihre (gestoppten) Services auf die Systemrelevanz und erhalten Sie künftig keine ungerechtfertigten Warnungen mehr.

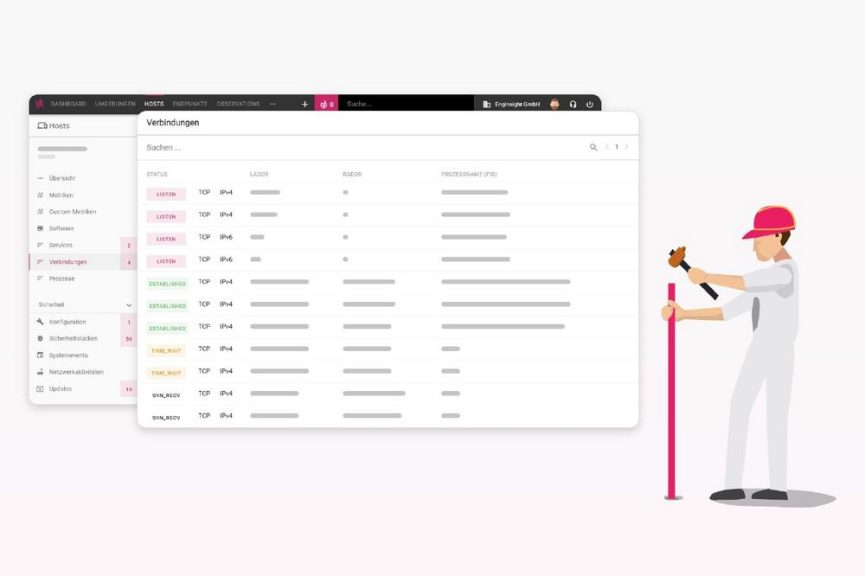

Verbindungen: Alarm auf neue geöffnete Ports

Seit Version 2.4.0 können Sie mit Enginsight die geöffneten Ports Ihrer Server und Clients anzeigen lassen. Jetzt können Sie sich auch alarmieren lassen, wenn neue Ports aufgehen. So können Sie unmittelbar prüfen, ob der entsprechende Port tatsächlich geöffnet sein muss. Je mehr Ports geöffnet sind, desto anfälliger ist das System für Hackerangriffe, da die hinter dem Port steckende Software potenziell Sicherheitslücken aufweisen kann. Deshalb sollte (gerade bei Servern) die Anzahl an geöffneten Ports auf das nötige Minimum beschränkt bleiben.

Bei einem Webserver sind beispielsweise prinzipiell Port 80 und 433 (http und https) offen, die beide nicht anfällig für Hackerattacken sind. Geht ein weiterer Port auf, z. B. Port 22 (ssh), kann ein Angreifer versuchen sich mit einer Bruteforce-Attacke auf dem Server einzuloggen. Dadurch sinkt das Sicherheitsniveau des Servers massiv.

Wir empfehlen daher, via Tag den neuen Alarm für sich neu geöffnete Ports auf alle Ihre überwachten Server zu schalten.

Netzwerkaktivitäten: Neue Angriffsszenarien

Das durchdachte Featureset von Enginsight umfasst eine Überwachung des Netzwerkverkehrs mittels Deep Packet Inspection. Das verhindert, dass Cyberkriminelle unbemerkt Ihre IT-Systeme angreifen. Mit der Version 2.5.0 haben wir die Erkennung von Angriffen um zwei Szenarien erweitert.

VNC Bruteforce

Virtual Network Computing (VNC) ist ein Remote-Protokoll, das genutzt wird, um den Bildschirminhalt eines entfernten Rechners auf einem lokalen Bildschirm anzuzeigen und zu steuern. Diese umfassende Möglichkeit macht es zu einem beliebten Mittel von Hackern.

Mit Brute-Force-Attacken versuchen Angreifer durch massenhaftes, automatisches Ausprobieren von Benutzer- und Passwortkombinationen in das System einzudringen. Seit Version 2.4.0 unterstützt Enginsight bereits die Erkennung von Brute-Force-Angriffen auf das Remote-Protokoll RDP. Der Erkennungsumfang wurde nun auf VNC ausgeweitet.

Enginsight erkennt Bruteforce-Attacken auf folgende Systeme:

- SSH

- SQL- und NoSQL Datenbanken

- FTP

- RDP

- VNC

UDP Port Scan

Mit einem Port Scan versuchen Angreifer herauszufinden, welche Ports auf einem System geöffnet sind. Dafür senden Sie Datenpakete an die IP-Adresse des Ziels und wechseln dabei immer wieder den angesteuerten Port. Dadurch sammelt der Angreifer Informationen über die Systeme, wie verwendete Services und Betriebssystem, die er für weitere Schritte der Attacke benötigt.

Nicht jeder Port Scan ist illegitim und hängt mit einer Cyberattacke zusammen. Bei der Suche nach verfügbaren Druckern führen PCs beispielsweise einen legitimen Port Scan durch. Legitime Port Scans beschränken sich jedoch auf bestimmte Standard Ports, während illegitime Port Scans massenhaft Ports ansteuern. Erkennt der Agent ein solches illegitimes Verhalten, schlägt er Alarm.

Während Enginsight bisher bereits illegitime Port Scans mit dem geläufigen Transportprotokoll Transmission Control Protocol (TCP) erkannte, ist die Erkennung nun auf das User Datagram Protocol (UDP) ausgeweitet worden.

Manueller Refresh des Softwareinventars

Enginsight überprüft die auf Servern und Clients installierte Software alle 60 Minuten. Mit dem neuen „Aktualisieren“-Button lässt sich das Softwareinventar nun auch manuell auf den aktuellen Stand bringen.

Software-Erkennung verbessert

Bei 32-Bit und 64-Bit-Systemen unterscheiden sich die Pfade der installierten Software. Dies führte in wenigen Fällen dazu, dass die Softwareerkennung des Pulsar-Agent nicht richtig funktionierte. Mit der aktuellen Version des Agents haben wir dieses Problem behoben und die Erkennung installierter Software funktioniert jetzt zuverlässig.

Achten Sie darauf, immer die aktuelle Version des Agents auf Ihren Hosts installiert zu haben, damit alle (neuen) Funktionen wie gewünscht funktionieren. Unter Hosts → Übersicht → Agents aktualisieren können Sie den Agent auf allen Ihren Hosts auf einmal auf die neuste Version updaten.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Enginsight überwacht jetzt Ports von Servern und Clients

Verbindungen: Offene Ports untersuchen

Die geöffneten Ports Ihrer Server und Clients sollten Sie regelmäßig kontrollieren, um potenzielle Einfallstore für Hacker zu erkennen oder ungewollt offene Verbindungen aufzuspüren. Deshalb bietet Enginsight unter „Verbindungen“ eine Übersicht über alle geöffneten Ports. Sie erhalten Informationen zum Status, der lokalen Adresse (LADDR), der Ziel-Adresse (RADDR) und dem Prozessnamen der geöffneten Ports.

Wir unterscheiden zwischen folgenden Status:

- LISTEN: Der Port hört sich nach einkommenden Verbindungen um und wartet auf Verbindungsversuche.

- ESTABLISHED: Es ist eine Verbindung hergestellt.

- TIME_WAIT: Der Port wurde geschlossen, noch im Netzwerk befindliche Pakete werden verarbeitet.

- CLOSE_WAIT: Das Gegenüber hat die Verbindung beendet.

- SYN_RECV: Es wurde eine Verbindungsanforderung aus dem Netzwerk empfangen.

Werfen Sie insbesondere einen Blick auf die offenen Ports im Status „Listen“. Diese Ports warten auf Verbindungsversuche. Sollten sie öffentlich erreichbar sein, sind sie unter bestimmten Umständen ein Angriffspunkt für Hackerattacken. Dies erkennen Sie an der LADDR (z.B. 0.0.0.0 bei IPv4).

Auch Trojaner oder Viren, die auf Ihr System eingedrungen sind, können Ports öffnen, um eine unerwünschte Verbindung herzustellen. Untersuchen Sie daher die hergestellten Verbindungen auf ihre Richtigkeit.

Nutzer-Gruppen

Die zu Enginsight hinzugefügten Teammitglieder lassen sich jetzt in Gruppen zusammenfassen. Dadurch wird die Verwaltung von Alarmen deutlich effektiver, da sie sich mit einem Klick einem Personenkreis zuordnen lassen. So können Ihnen etwa Gruppen für bestimmte Abteilungen dabei helfen, dass immer die richtigen Teammitglieder benachrichtigt werden.

Alarme

Das Modul Alarme erlaubt es Benachrichtigungen auf eine Vielzahl von Systemereignissen zu schalten und, wenn gewünscht, mit autonomen Handlungen zu verknüpfen. Mit unserem Update haben wir einige Neuerungen implementiert.

Neue Alarmszenarien

Wir arbeiten ständig daran, neue Alarmszenarien aufzunehmen. Auch diesmal sind wieder einige Alarmtypen hinzugekommen, die Ihnen noch umfassendere Überwachungsmöglichkeiten bieten.

Die neuen Alarme der Version 2.4.0:

- Neue Festplatte wird erkannt

Sie können einen Alarm darauf schalten, wenn bei einem Server oder Client eine neue Festplatte hinzugefügt wurde. - Host Neustart erforderlich

Benachrichtigen lassen können Sie sich außerdem, wenn ein Neustart bei einem Server oder Client ansteht. Eine hohe Relevanz besitzt dieser Alarm vor allem bei Updates, die einen Neustart verlangen, um abschließend installiert werden zu können. - Neue Sicherheitslücken (CVSS)

Alarme über Sicherheitslücken auf ihren Systemen können Sie jetzt von dem CVE-Score der entsprechenden Sicherheitslücke abhängig machen. So lassen sich die Alarme auf die wichtigsten Schwachstellen reduzieren.

UI überarbeitet

Auch der Benutzeroberfläche der Alarmübersicht haben wir einen frischen Anstrich verpasst. Sie sehen jetzt schon in der Übersicht, für welchen Alarm wie viele Issues vorliegen. Alarme lassen sich zudem einfacher löschen.

Alias für lange Alarmbeschreibungen

In der Beschreibung von Alarmen wird Ihnen kein Zeichenlimit vorgegeben. So lassen sich beispielsweise ganze Schritt-für-Schritt-Anleitungen als Beschreibung vergeben. Damit in der Übersicht trotzdem eine griffige Beschreibung auftaucht, können Sie Alarmen mit langen Beschreibungen nun einen Alias verpassen.

RDP Bruteforce: Agent erkennt neuen Angriff

Das Remote Desktop Protocol (RDP) von Microsoft ermöglicht durch Darstellen und Steuern des Bildschirminhalts den Fernzugriff auf Windows-Computer. Neben seinem hohen praktischen Nutzen ist das Protokoll aber auch dafür bekannt, ein häufiger Angriffspunkt bei Hackerattacken zu sein. Schließlich kann der Angreifer mittels RDP einen vollständigen Zugriff auf die Systeme erhalten.

Mit RDP-Brute-Force-Attacken versuchen Angreifer durch massenhaftes, automatisches Ausprobieren von Benutzer- und Passwortkombinationen in das System einzudringen. Mit der Erkennung von Bruteforce-Attacken auf RDP haben wir unseren Erkennungsumfang von Bruteforce-Attacken erweitert.

Enginsight erkennt Bruteforce-Attacken auf folgende Systeme:

- SSH

- SQL- und NoSQL Datenbanken

- HTTP Basic Authentication

- FTP

- RDP

Neustart bei AutoUpdate

Mit Enginsight können Sie auf Servern und Clients automatisch Systemupdates einspielen. Ab sofort kann das System automatisch neugestartet werden, sollte für die Fertigstellung der Installation ein Neustart erforderlich sein.

Weiterhin können Sie:

- Den Zeitpunkt der Updates manuell festlegen,

- die Auswahl auf sicherheitsrelevante Updates einschränken, sowie

- bestimmte Updates ausschließen.

Metriken in Host-Berichten

Unsere PDF-Berichte erfreuen sich bei den Nutzerinnen und Nutzern von Enginsight einer hohen Beliebtheit. Um die Reports weiter aufzuwerten, erhalten Sie nun auch die Monitoring-Informationen über Ihre Server-Metriken.

Momentan sind die Metriken der letzten sieben Tage Teil des Berichts. In Kürze wird der Zeitraum frei wählbar sein, damit Sie den Bericht ganz nach Ihren Wünschen gestalten können.

Observations

Mit Enginsight lassen sich alle Geräte ganz ohne Agent via Ping- oder Port-Check auf Verfügbarkeit prüfen sowie via SNMP überwachen.

Beschreibungen für SNMP-Sensoren

Damit Sie und Ihre Kollegen immer wissen, was Sie weshalb überwachen, können Sie nun auch für SNMP-Sensoren Beschreibungen vergeben. Die Beschreibungstexte werden Ihnen in der Übersicht der SNMP-Sensoren angezeigt.

UI-Überarbeitung für Ping und Port-Monitoring

Die Ping- und Port-Monitoring-Übersicht hat ein neues Gesicht erhalten, damit Sie schneller zu den wichtigsten Informationen kommen. Die Metrik über die Erreichbarkeit der IP-Adresse oder Domain des Ping-Checks ist nun bereits in der Übersicht zu sehen. In der Übersicht der Port-Checks sehen Sie zudem direkt den Status der jeweiligen Ports.

Performance-Optimierung des Pulsar Agents

Unser Pulsar Agent, den Sie auf Servern und Clients installieren können, um eine tiefgreifende Überwachung von innen zu ermöglichen, zeichnet sich durch seine performante Programmierung aus. Durch wesentliche Optimierungen ist es uns gelungen, vor allem den Netzwerk-Traffic des Pulsar Agents erheblich zu reduzieren.

Achten Sie darauf, immer die neuste Version des Agents auf ihren Hosts installiert zu haben, um alle Funktionen von Enginsight nutzen zu können, und von der verbesserten Performance des neuen Agents zu profitieren. Über das Feld „Agents aktualisieren“ in der Host-Übersicht können Sie den Agent mit einem Klick auf allen ihren Servern und Clients auf den aktuellen Stand bringen.

Um die Bedeutung der stets aktuellen Agent-Version zu unterstreichen, haben wir die Agent-Version der einzelnen Server und Clients mit in die Hostübersicht aufgenommen. Sollte es sich nicht um die aktuelle Version handeln, wird dies entsprechend gekennzeichnet.

Versionierung

Wir arbeiten fleißig daran, Enginsight immer besser zu machen. So haben wir es geschafft den Funktionsumfang stetig zu erweitern und dabei auf die Bedürfnisse unserer Kunden zu hören. Um mehr Transparenz in den Entwicklungsprozess zu bringen, haben wir nun eine öffentliche Versionierung eingeführt. Die aktuelle Version von Enginsight lautet 2.4.0. SaaS-Nutzer erhalten selbstverständlich stets automatisch die aktuelle Version von Enginsight. Für On-Premise-Nutzer macht es die Versionierung einfacherer, die eigene Installation auf den aktuellen Stand hin zu überprüfen.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Millionen Investment für Cybersecurity-Start-Up Enginsight

Das macht Enginsight

Enginsight ist ein IT-Security-Unternehmen und wurde 2017 von Mario Jandeck und Eric Range gegründet. Mit der Cybersecurity-Lösung des Jenaer Startups kann innerhalb kürzester Zeit die gesamte IT von Unternehmen vollständig automatisiert, überwacht und analysiert werden. Informationen über Sicherheitslücken oder Konfigurationsmängel werden ebenso aufgezeigt wie gerade live stattfindende Cyberangriffe. Auch ein Seitenwechsel ist für den Kunden möglich: Per Knopfdruck kann die Software von Enginsight Hackerangriffe simulieren und das eigene Unternehmen attackieren. So werden Schwachstellen identifiziert, die behoben werden können, bevor es tatsächlich zum Schadensfall kommt.

Enginsight bietet somit eine effiziente und einfache Lösung für die Sicherheitsprobleme des Mittelstands, um die Risiken durch die zunehmende Komplexität vernetzter Systeme und den massiven Anstieg von Cyberangriffen zu meistern.

Kapital für Wachstum, Entwicklung und Expansion

Mit der aktuellen Finanzierungsrunde kommen gleich drei neue Investoren mit an Bord: der Frühphaseninvestor seed + speed Ventures aus Berlin, die HDI Gruppe aus Hannover sowie die Smart Infrastructure Ventures aus Leipzig. Zudem investieren auch alle Bestandsinvestoren. Mit dem Kapital werden die nächsten Wachstumsschritte unterstützt. Konkret: technische Mitarbeiter werden eingestellt, sowie eine professionelle Sales-Struktur und ein umfangreiches Partnernetzwerk aufgebaut. Dabei hat das Team um Enginsight die deutsche Marktführerschaft fest im Blick.

Bereits 2017 beteiligten sich an einer Pre-Seed-Finanzierungsrunde die bm-t beteiligungsmanagement (bm|t) sowie die Family VCs und Business-Angels Brandenburg Ventures und Paysmark Verwaltungs- und Beteiligungsgesellschaft. Mit dem Kapital wurden damals die ersten Entwicklungs- und Vermarktungsschritte nach der Unternehmensgründung finanziert.

„Wir wollen die Welt ein Stück sicherer machen. Für dieses Ziel arbeiten wir jeden Tag mit größter Leidenschaft. Das Investment als auch das Netzwerk und Knowhow der Investoren hilft uns dabei, den Markt noch schneller zu erschließen“, so Mario Jandeck, CEO und Gründer von Enginsight. Co-Gründer Eric Range ergänzt: „Unser Angebot wird am Markt sehr gut angenommen, sodass wir jetzt viele neue Kolleginnen und Kollegen suchen, die gemeinsam mit uns an einer sicheren Zukunft für Unternehmen arbeiten.“

Alexander Kölpin, Managing Director von seed + speed Ventures: „Wir freuen uns sehr, Enginsight bei den nächsten Schritten in einem spannenden Wachstumsmarkt begleiten zu können. Mit ihrer Software löst das Team ein hoch relevantes Problem für eine Vielzahl von Unternehmen.“

Martin Weldi, Leiter Corporate Development der HDI Gruppe: „Cybersicherheit ist für unsere Firmenkunden ein wichtiges Zukunftsfeld und die HDI Gruppe ist hier bereits gut positioniert. Deshalb ist es nur konsequent, wenn wir in ein Start-Up wie Enginsight investieren, das intelligente Cybersecurity-Lösungen für Unternehmen anbietet.“

Über seed + speed Ventures

seed + speed Ventures ist ein Frühphaseninvestor mit Sitz in Berlin. Der Seed-VC investiert in innovative digitale Geschäftsmodelle und neue Software-Technologien im B2B und B2C Bereich, hauptsächlich im deutschsprachigen Raum. Von Carsten Maschmeyer gegründet, bietet seed + speed als Teil der Maschmeyer Group mit Büros in München, Berlin, Hannover und San Francisco innovativen Startups Smart Capital und einzigartige Vertriebsunterstützung.

Über HDI Gruppe

HDI ist eine der großen europäischen Versicherungsgruppen. Unter dem Dach des Talanx Konzerns mit Prämieneinnahmen in Höhe von 39,5 Mrd. EUR (2019) und mehr als 21.000 Mitarbeiterinnen und Mitarbeitern weltweit ist die HDI Gruppe im In- und Ausland sowohl in der Industrieversicherung als auch in der Privat- und Firmenversicherung tätig.

Die Ratingagentur Standard & Poor’s bewertet die Finanzkraft der Talanx Erstversicherungsgruppe mit A+/stable (strong). Die Talanx AG ist an der Frankfurter Börse im SDAX sowie an den Börsen in Hannover und Warschau gelistet (ISIN: DE000TLX1005, WKN: TLX100, polnisches Handelskürzel: TNX).

Über Smart Infrastructure Ventures

Smart Infrastructure Ventures ist ein Venture Capital Fonds, der in der Frühphase deutschlandweit in Startups aus den Bereichen SmartCity, Energie & eHealth sowie verwandten Sektoren investiert. Gegründet wurde der Fonds von Serial Entrepreneurs und erfolgreichen Investoren, welche auch alle selbst in diesen Fond investiert haben. Smart Infrastructure Ventures ist der erste private VC Fonds in den neuen Bundesländern.

www.smartinfrastructure.ventures

Über bm|t

Die bm|t ist eine der ersten Adressen für Beteiligungen in Thüringen. Das anvertraute Kapital investiert bm|t gewinnbringend in Gründerteams und Unternehmen im Freistaat. So werden Innovationen und wirtschaftliches Wachstum in Thüringen finanziert. Die bm|t verwaltet aktuell acht Fonds mit einem Gesamtvolumen von über 400 Mio. Euro und investiert in innovative Unternehmen nahezu aller Branchen und in allen Phasen der Unternehmensentwicklung – sowohl in der Gründungs- als auch in der Wachstumsphase oder in Unternehmensnachfolgesituationen.

Über Enginsight GmbH

Nach einigen Jahren Berufserfahrung als IT-Verantwortliche in größeren Unternehmen gründeten Eric Range und Mario Jandeck Enginsight im Jahr 2017. Bereits mit ihrer Idee, eine innovative IT-Sicherheits-Software zu entwickeln, erhielten sie ihr erstes Investment durch die bm-t beteiligungsmanagement gemeinsam mit den Angel-Investoren Brandenburg Ventures und der Paysmark Verwaltungs- und Beteiligungsgesellschaft. Kurz nach der Gründung folgten erste Auszeichnungen, wie der Thüringer Gründerpreis und KfW-Award. Nach nur zwei Jahren wurde aus der Idee eine innovative und leistungsstarke Software. Enginsight macht IT-Security einfach und sorgt bei immer mehr Unternehmen für Sicherheit „made in germany“.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Business Development

Telefon: +49 (3641) 2717814

E-Mail: max.tarantik@enginsight.com

![]()

alpha 2000 und Enginsight gemeinsam für mehr Sicherheit

Die alpha 2000 Holding GmbH bietet umfassende Beratungsleistungen und „IT mit System“. Ihr Angebot beinhaltet eine tiefgreifende Analyse, um eine gute Grundlage für eine fundierte Beratung zu schaffen. In der Beratung legt alpha 2000 Wert darauf, alle Handlungsmöglichkeiten auf den Tisch zu bringen und deren Pro und Contra abzuklopfen, um schließlich die richtigen Entscheidungen für die Implementierung von IT-Lösungen zu treffen. Den Betrieb der IT professionell zu begleiten und bei Problemen dem Kunden als Partner für den Support zur Seite zu stehen, steht ebenso auf der Agenda von alpha 2000, wie nicht mehr genutzte Geräte sicher zu entsorgen.

Enginsight bietet eine umfassende All-in-One-Lösung zur sicherheitstechnischen Überwachung von IT-Infrastruktur. Umfangreiches IT-Monitoring und automatisierte Penetrationstests liefern eine praxisnahe Gefahreneinschätzung. So werden z.B. falsche Konfigurationen, veraltete Software und die daraus entstehenden Sicherheitslücken zuverlässig aufgespürt und in verständlicher Art und Weise präsentiert. Dabei liegt der Fokus stets darauf, die gefundenen Schwachstellen zügig zu schließen. Deshalb forciert Enginsight Automatisierungsmöglichkeiten, wo sie sinnvoll sind.

In ihren Analysen und Beratungen wird alpha 2000 künftig unter anderem die Pentest-Komponenten Hacktor von Enginsight einsetzen. Das erlaubt ihnen einen effizienten Überblick über Möglichkeiten, die Sicherheit der untersuchten IT-Infrastruktur auf ein neues Level zu heben.

Mario Jandeck, CEO von Enginsight: „Wir sind ein Softwarehersteller und legen unsere Energie deshalb vor allem in die Entwicklung von Enginsight. Da sich unsere Plattform exzellent im Consulting einsetzen lässt, sind wir froh mit alpha 2000 einen starken Partner gewonnen zu haben. Das seit 30 Jahren am Markt etablierte Systemhaus alpha 2000 mit Stammsitz in Leipzig und unsere komplett in Jena entwickelte Software passen einfach wunderbar zusammen. Wir freuen uns auf zukünftige Projekte, Erfahrungsaustausch und eine Vertiefung unserer partnerschaftlichen Zusammenarbeit.“

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Enginsight ist „IT Security made in Germany“

Das TeleTrusT-Vertrauenszeichen „IT Security made in Germany“ wurde 2005 auf Initiative des Bundesministeriums des Inneren (BMI), des Bundesministeriums für Wirtschaft und Technologie (BMWi) sowie Vertretern der deutschen IT-Sicherheitswirtschaft ins Leben gerufen. Mit ihm wird die Bedeutung von IT-Sicherheit allgemein unterstrichen sowie die Stärkung des Standorts Deutschland verfolgt.

Um das Zeichen „IT Security made in Germany“ tragen zu dürfen, müssen mehrere Kriterien erfüllt sein.

- Der Unternehmenshauptsitz muss in Deutschland sein.

- Das Unternehmen muss vertrauenswürdige IT-Sicherheitslösungen anbieten.

- Die angebotenen Produkte dürfen keine versteckten Zugänge enthalten (keine „Backdoors“).

- Die IT-Sicherheitsforschung und -entwicklung des Unternehmens muss in Deutschland stattfinden.

- Das Unternehmen muss sich verpflichten, den Anforderungen des deutschen Datenschutzrechtes zu genügen.

Gerade als Anbieter von Security-Software halten wir es für wichtig, an das eigene Arbeiten besondere Maßstäbe zu setzen. Deshalb setzen wir uns die höchsten Ansprüche, um unsere Vision, kleine und mittelständische Unternehmen mit einer technologisch führenden Cybersecurity-Lösung zu schützen, Wirklichkeit werden zu lassen.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Neue Übersichtlichkeit bei Enginsight

Übersicht der Endpunkte

Wie bereits angekündigt, haben wir die neue Searchbar auch bei den Endpunkten eingeführt. Sie lassen sich nun ebenso wie die Hosts mit Stichworten durchsuchen. Dafür können sie die Zieladresse ebenso verwenden, wie von Ihnen festgelegte Tags.

Doch dem nicht genug. Die Übersicht der angelegten Endpunkte haben wir von Grund auf neugestaltet und in ihrer Bedeutung aufgewertet. Die wichtigsten Informationen können Sie nun schon in der Übersicht einsehen. Sie liefert unsere bekannten und geschätzten Buchstaben-Rankings von Webseite-Verfügbarkeit, HTTP-Header, SSL/TLS, Web Threat Intelligence (WTI) und PortScan. Ebenso gelistet sind genaue Zahlen zur Verfügbarkeit der Webseite, die durch grafische Darstellungen unterstützt werden.

Übersicht der Hosts

Auch der Übersicht der überwachten Hosts haben wir ein Facelift spendiert und mit mehr Informationen angereichert. Schon in der Übersicht erhalten Sie nun Informationen über vorhandene Sicherheitslücken (CVEs), ob alle Services laufen oder etwaige Issues vorliegen. Sie erhalten Zahlen über die Auslastung des Prozessors (CPU) und des Arbeitsspeichers (RAM). Außerdem liefert die Übersicht Daten zum Swapping, der Netzwerkauslastung und zur Auslastung des Massenspeichers.

Die neugestalteten Übersichten von Endpunkten und Hosts machen Enginsight noch komfortabler und im alltäglichen Einsatz effektiver. Die gebotenen Informationen geben Ihnen konkrete Auskunft darüber, ob Handlungsbedarf besteht, sodass liegen gebliebene Schwachstellen der Vergangenheit angehören.

Überwachung von Hosts-Services

Neu ist die Erkennung des Starttypes von Hosts-Services. Dieser Information können Sie in der Übersicht entnehmen, ob ein Service laufen sollte. Nutzen Sie Alarme, um sich benachrichtigen zu lassen, falls ein Service unerwartet stoppen sollte. In einem künftigen Update werden wir die Möglichkeit liefern, alle automatisch startenden Services mit einem Mal zu überwachen.

Automatisches Einspielen von Updates

Automatisierung erleichtert den Arbeitsalltag und ist schon immer ein Fokus von Enginsight. Deshalb haben wir die Möglichkeit von Autoupdates in unsere Plattform aufgenommen.

Sie können die Auswahl automatisierter Updates auf sicherheitsrelevante Updates einschränken und bestimmte Updates ausschließen. Mit einem Cron-Ausdruck lässt sich die Regelmäßigkeit automatisierter Updates festlegen.

Mehr Informationen in E-Mails

E-Mails zu geschlossenen Alarmen beinhalten jetzt Referenzen.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Enginsight mit überarbeiteten Reports

PDF-Reports geben noch besseren Überblick

Die Ergebnisse der Analysen können Sie einerseits direkt in der Plattform einsehen, andererseits lassen sie sich als PDF-Reports ausgeben.

Hosts und Endpunkte

Viel Herzblut haben wir in die Überarbeitung der Host- und Endpunktberichte gesteckt. Sie sind nun noch übersichtlicher und enthalten mehr Informationen. Weiterhin erhalten Sie ein eingängiges Buchstabenrating: sowohl für den gesamten Host bzw. Endpunkt, als auch für jeden geprüften Parameter.

In den Endpunktberichten erhalten Sie Informationen zu den Website-Antwortzeiten. Sie bekommen Hinweise über die in den HTTP-Headers gesetzten Werte und ob diese angepasst werden sollten. Außerdem informiert sie der Report darüber, welche SSL/TLS-Protokolle angeboten werden und gibt Hinweise, ob zum einen veraltete Protokolle fälschlicherweise weiterhin verwendet werden oder ob aktuelle Protokolle fehlen. Die Reports geben Ihnen zudem Auskunft darüber, für welche Webattacken von außen ihre Webseite anfällig ist und listet auch die Ergebnisse der PortScans.

Ein Endpunktbericht besteht aus:

- Website-Antwortzeit: Zeitspanne zwischen der durch den Nutzer getätigten Anfrage und der Rückantwort des Servers

- HTTP-Header: Übersicht über die festgelegten Bedingungen für HTTP-Übertragungen

- SSL/TLS: Übersicht über angebotenen SSL/TLS-Protokolle

- WTI: Informationen über die verwendeten Softwarekomponenten auf dem Server und deren bekannte und ausnutzbare Sicherheitslücken

- PortScan: Auskunft darüber, welche Ports des Servers erreichbar sind und welche konkrete Anwendung hinter dem Port auf die Anfrage reagiert

Die Hostberichte liefern eine Übersicht über korrekt oder inkorrekt eingestellte Konfigurationen des jeweiligen Betriebssystems und zeigen somit an, ob die Best Practice der jeweiligen Version umgesetzt wurde. Derzeit listen wir verschiedene Konfigurationen auf Windows Servern. Mit den nächsten Updates werden diese mit Konfigurationen von Linux-Servern erweitert. Sie listen Sicherheitslücken (CVEs) verwendeter Software und die Dringlichkeit ausstehender Softwareupdates. Zudem erlaubt die Übersicht über Netzwerkaktivitäten abzuschätzen, ob es zu ungewöhnlichen Ausschlägen kam, und zählt sicherheitsrelevante Attacken auf.

Ein Hostbericht besteht aus:

- Konfigurationen: Übersicht über die korrekt und inkorrekt eingestellten Konfigurationen

- CVEs: Zeigt die Sicherheitslücken an, welche durch anfällige Software auftreten

- Netzwerkaktivitäten: Übersicht mit Informationen zu webbasierten Attacken, die auf Ihren Server abzielen

- Softwareupdates: Übersicht über verfügbare Softwareupdates

Automatisierte Pentests

Die Audit Reports der durchgeführten Pentests lassen sich nun auch als PDF-Datei ausgeben. Sie erhalten die Information, ob der Test bestanden wurde sowie eine Übersicht über die gefundenen Sicherheitslücken. Durch die Einteilung in die Kategorien Critical, High, Medium und Low erfahren Sie, wie es um die Dringlichkeit des Handlungsbedarfs gestellt ist.

Ein PDF-Audit Report besteht aus:

- Betriebssystem: Zeigt das vermutlich laufende Betriebssystem mit Hilfe einer Wahrscheinlichkeit an

- Ports und Services: Liste aller laufenden Services mit dem entsprechendem Port

- Application: CVEs basierend auf den laufenden Anwendungen

- Authentication: Sicherheitslücken die durch unsichere Passwörter oder Standardlogins entstehen

- Setup: Sicherheitslücken, die durch unzureichende Konfigurationen entstehen

- Privileges: Sicherheitslücken, die durch fehlerhafte Privilegienzuteilungen entstehen

- HTTP Headers: Sicherheitslücken, durch unzureichende oder falsch gesetzte HTTP Headers

- Encryption: Sicherheitslücken, die durch die Verwendung unsicherer Chiffren entstehen

Durchsuchen Sie Ihre Hosts

Mit unserer neuen Searchbar lassen sich die von Enginsight überwachten Hosts nun bequem durchsuchen. Die ausgefeilte Suchfunktion erlaubt es Ihnen, Hosts mit ihrem Namen und vergebenen Alias sowie Betriebssystemeigenschaften und Tags zu suchen.

In einem kommenden Update werden wir die Searchbar auch für Endpunkte ausrollen.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Neues Dashboard bei Enginsight

Das neue Dashboard

Wenn Sie sich auf der Enginsight-Plattform anmelden, begrüßt Sie ein völlig überarbeitetes Dashboard. Es liefert Ihnen die wichtigsten Informationen über Ihre IT-Infrastruktur und die Konfigurationen von Enginsight auf einen Blick. Wir haben besonderen Wert daraufgelegt, mit Hilfe von unterschiedlichen Diagrammtypen und adäquaten Farben eine intuitive Darstellung zu bieten. Neben der Anzahl an Hosts, Servern und Endpunkten, sehen Sie in der Übersicht auch unmittelbar, ob in Ihrem System kritische Sicherheitslücken oder Probleme vorhanden sind. Ausführlichere Informationen zu den gefundenen Schwachstellen erhalten Sie im Unterpunkt Issues.

Auch über die verfügbaren Kontingente informiert Sie das Dashboard. Sie sehen, wie viele Endpunkte, Server und Clients sich mit Ihrem gewählten Enginsight-Plan überwachen lassen und bereits werden. Mit nur einem Klick können Sie direkt aus dem Dashboard heraus dem bestehenden Plan weitere Kontingente hinzufügen.

Kleiner Hinweis: Wer bereits sein eigenes Firmenlogo in die Plattform eingebunden hat, muss aufgrund der Neugestaltung des Dashboards das Logo erneut hochladen. Das geht ganz einfach unter Einstellungen → Organisation → Corporate Design.

Live-Überwachung Hosts

Die Metriken überwachter Hosts mit Serverlizenz lassen sich nun in einen Live-Modus schalten. Das erlaubt Ihnen beispielsweise die Auslastung der CPU, des Arbeitsspeichers und die Festplattenleistung live im Blick zu behalten.

Funktionsumfang Hacktor erweitert

Wir forcieren, die ausgearbeiteten Funktionen von Enginsight stetig besser zu machen. Mit diesem Update hat unsere Pentest-Komponente Hacktor dazugelernt. Sie beherrscht nun auch Bruteforce-Attacken auf das relationale Datenbankmanagementsystem Microsoft SQL Server (MS SQL).

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Großes Update für automatisierte Pentests

NEUE FUNKTIONEN

1. Der War Room

Der War Room übernimmt die Aufgabe, künftig alle in Penetrationstests gefundenen Sicherheitslücken, fehlerhaften Konfigurationen sowie möglichen Angriffspunkte von Zielsystemen und Anwendungen zu sammeln. Dies ermöglicht eine unmittelbare Gefahreneinschätzung der gesamten Infrastruktur auf einen Blick. Mithilfe umfangreicher Filterfunktionen können Sie sich die Ergebnisse nach Ihren eigenen Bedürfnissen sortieren, zum Beispiel nach dem Risikolevel der gefundenen Sicherheitslücken, nach Service oder Kategorie.

2. Neustrukturierung der Audit Reports

In den Audits Reports erhält der Nutzer eine deutlich verbesserte Auswertung der durchgeführten Penetrationstests. Auch hier finden sich unter dem Reiter War Room alle in dem entsprechenden Pentest aufgespürten Sicherheitslücken übersichtlich dargestellt, mitsamt der Filteroptionen.

Der neue War-Room in einem Audit Report. Zu sehen sind die Filter- und Sortiermöglichkeiten.3. Funktionsumfang des Hacktors erweitert

Die Softwarekomponente Hacktor ist für die Durchführung der automatisierten Penetrationstests verantwortlich. Sie ist nun in der Lage noch tiefer in das System einzudringen, wodurch die Erkennung von Sicherheitslücken, z. B. durch mangelhafte Konfigurationen oder veraltete Software, signifikant zugenommen hat. Im Detail finden Sie hierzu Erklärungen in der Dokumentation.

Der Hacktor ermittelt dabei automatisiert, welche Tests für das jeweilige Zielsystem herangezogen werden müssen. Dabei werden nur die Services geprüft, die auch von uns implementiert wurden. Das minimiert die Anzahl der False-Positive-Meldungen.

3.1 Erweiterte Bruteforce-Tests

Der Test der Anfälligkeit auf Bruteforce-Attacken, das heißt das automatisierte Ausprobieren von Passwörtern, prüft nun nicht mehr nur, ob ein Angriff erfolgreich ist, sondern versucht bei Erfolg, noch tiefer in das System einzudringen.

Für folgende Services wird der erweiterte Bruteforce bereits angeboten:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- Redis

- Maria DB

- Webformes (Login-Formulare auf Webseiten)

3.2 Netzwerk-Sicherheitslücken-Scan (CVE)

Zusätzlich überprüft Hacktor nun die zur Bereitstellung der Services verwendeten Softwareversionen auf CVEs. Das gilt für jeden Service, der auf einem Ziel bereitgestellt wird (wie etwa FTP, SSH, MySQL, http, etc.). Es handelt sich dabei um einen netzwerkseitigen Flächenscan nach Sicherheitslücken.

3.3 Discovery der Dienste

Unabhängig davon, ob ein Bruteforce-Test erfolgreich ist oder nicht, werden die Services weiterführend getestet. Die Discovery-Test sind für die folgenden Services implementiert:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- Redis

- Maria DB

- Webformes (Login-Formulare auf Webseiten)

Die Discovery-Analysen leisten beispielsweise: Bei Telnet testen Sie darauf, ob der Remote-Nutzer Root-Rechte hat. Bei MySQl zielt der Test darauf, ob ein anonymer Login möglich ist, ob der Standarduser Rechte für das Erstellen und Löschen von Datenbanken oder Privilegien besitzt und ob ein Zugriff auf Systeminternals möglich ist. Für die MongoDB werden ausgerichtet auf diese Technologie ähnliche Analysen wie bei der MySQL-Datenbank durchgeführt. Insbesondere wird dabei auf die bei MongoDB häufig vorkommende Lücke eines fehlenden Passworts getestet. Der Test des FTP-Services prüft, ob es möglich ist, mit einem anonymen oder Standard-Account Daten zu löschen, Verzeichnisse anzulegen oder aus der Directory auszubrechen, an die dieser eigentlich gebunden sein sollte. Gelingt es dem Nutzer in der Directory-Struktur zurückzugehen, würde ihm dies erlauben, das Passwort des Servers auszulesen.

Mit den kommenden Updates fügen wir auch RabbitMQ und MSSQL zur Discovery hinzu.

3.4 Webbasierte Attacken

Ebenfalls in den Funktionsumfang des Hacktors aufgenommen wurden webbasierte Attacken auf Anwendungen. Er prüft nun auf die Möglichkeit von:

- Cross-Site-Scripting (XSS): das Einbetten von Angriffscode in einen vermeintlich sicheren Kontext.

- SQL Injection: das Einschleusen von Datenbankbefehlen über die Anwendung, die den Zugriff auf die Datenbank bereitstellt.

- File Inclusion: das Einbetten und Ausführen von Programmcode in den Webserver über Sicherheitslücken in Skript-basierten Webanwendungen.

- Command Injection: das Senden von Systemkommandos per Webrequest an einen Server, wie zum Beispiel einen Shutdown.

3.5 SSL/TLS Chiffren Scan

Der eingeführte Chiffren-Scan überprüft die Konfiguration der Zertifikate dahingehend, ob Chiffren zum Einsatz kommen, die nicht als sicher gelten. Angreifer versuchen, dies auszunutzen, um den Nutzer zum Aufbau einer Verbindung über eine unsichere Chiffre zu zwingen und so die Möglichkeit zu erhalten, Daten abzugreifen.

3.6 Überprüfung sicherheitsrelevanter HTTP-Header

Falls der Hacktor am Ziel eine Webanwendung vorfindet, prüft er nun auch die sicherheitsrelevanten HTTP-Header.

3.7 Überprüfung auf sensitive data leak

Dabei handelt es sich um Dateien, die sensitive Daten über ein Zielsystem preisgeben, wie etwa Passwörter oder Konfigurationsdaten. Weiterhin wird nach Datenbank-Dumps gesucht, die öffentlich erreichbar sind. Dies gilt für alle gängigen CMS-Systeme (z.B. WordPress, Drupal, Magento, Joomla, Typo3 und viele mehr).

3.8 Überprüfung auf common source leaks

Hacktor versucht, zu ermitteln, ob die Gegenseite Informationen preisgibt, die das Ziel potenziell angreifbar machen. Dazu zählen etwa erreichbare Konfigurationsdateien oder auch Logs.

VERBESSERUNGEN

1. Konfigurationen von Hosts hinzugefügt

Bereits im letzten Update haben wir ein Konfigurationsmanagement für Host eingeführt, um zu helfen, den Server bspw. gemäß BSI-Grundschutz-Vorgaben richtig zu konfigurieren. Den Katalog an Konfigurationen erweitern wir stetig. So wurden auch in diesem Update weitere Konfigurationen hinzugefügt.

2. Individuelles Planmanagement

Es ist nun möglich, nach individuellen Bedürfnissen zusätzliche Lizenzen zu einen Serverpaket hinzu zu buchen. So können Clients (für 4,99€/Monat) und Webseiten (für 9,99€/Monat) günstig und einfach in die Überwachung mit aufgenommen werden. Diese neuen Lizenztypen sind ab sofort unter den Addons zu finden.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()