Next Level Web-Security-Monitoring

Seither hat die Enginsight Plattform riesige Schritte nach vorne gemacht und wir sind stolz auf unser Feature-Set, das wir unseren Kunden bieten können. Mit all den Erfahrungen der letzten drei Jahre im Rücken haben wir die Softwarekomponente Observer und das dazugehörige Endpunkte-Modul komplett überarbeitet. Version 2.12.0 bietet daher ein deutlich verbessertes Security-Monitoring von Webanwendungen.

Observer 2.0

Durch ein umfassendes Refactoring unserer Softwarekomponente Observer konnten wir Performance und Skalierbarkeit deutlich steigern. Dafür haben wir die Komponente komplett neu aufgebaut und mit der Programmiersprache Go maschinennah programmiert.

Das Refactoring bildet die Grundlage, um den Funktionsumfang unserer Überwachung von Webseiten und Webanwendungen weiter auszubauen. Schon mit der aktuellen Version haben einige neue Überwachungsmöglichkeiten Einzug gehalten.

Ganz einfach eigene Observer installieren

Genau so einfach wie du es bereits von unseren Komponenten Watchdog und Hacktor kennst, kannst du jetzt auch beliebig viele Observer auf deinen eigenen Linux-Geräten (Debian, Ubuntu, CentOS) installieren, um deine Webanwendungen von unterschiedlichen, individuellen Standorten aus zu überwachen. Die neue Funktion schalten wir sowohl für SaaS- als auch für On-Premises-Kunden frei. Bisher waren Observers auf eigenen Systemen On-Premises-Kunden vorenthalten und keine selbstständige Installation durchführbar.

Die Möglichkeit selbständig eigene Observer zu installieren ist insbesondere zur Überwachung von Webanwendungen relevant, die sich nicht aus dem Internet abrufen lassen. Das können etwa die Steuerung von Anlagen sein oder andere interne Webportale wie Wissensmanagement- oder Ticket-Systeme. Diese lassen sich nun auch als SaaS-Nutzer einfach in das Web-Security-Monitoring integrieren.

Um einen neuen Observer hinzuzufügen, gehe einfach unter Endpunkte auf Observer, klicke auf Observer hinzufügen und führe das Installationsskript auf dem gewünschten System aus. Wähle anschließend den installierten Observer aus und lege fest, welche Überwachungsfunktionen er übernehmen soll und ordne ihm eine Region zu.

Neues und einheitliches User Interface

Mit dem neuen Observer haben wir auch der UI unserer Endpunkte-Überwachung einen frischen Anstrich verpasst. Die neue Benutzeroberfläche orientiert sich dabei an dem Interface der anderen Module. So haben wir einen wichtigen Schritt in der Vereinheitlichung unserer Plattform gemacht, um die User Experience zu verbessern.

Mehr Details zur Antwortzeit der Webseite

Mit mehr Informationen angereichert haben wir die Analyse der Webseiten-Antwortzeiten. Angezeigt wird jetzt auch der Zeitpunkt des…

- First Contentful Paint (FCP): Die Zeit, die es dauert, bis das erste Element geladen und damit für den Besucher sichtbar wird.

- domComplete: Die Zeit, die es dauert, bis die gesamte Seite mit all ihren Unterressourcen geladen und die Verarbeitung damit abgeschlossen ist.

Während die bisher angezeigten Kennziffern die Antwortzeiten des Servers betrachteten, erhältst du mit FCP und domComplete zusätzlich Kennzahlen, mit denen du die Antwortzeiten der Webanwendung bewerten kannst. Sie helfen dir abzuschätzen, ob der Aufbau der Webseite aus Performance-Sicht in Ordnung ist oder ob Optimierungen notwendig sind.

Weiterleitungen definieren und überwachen

Die Überwachung der Redirects bietet dir jetzt neue Möglichkeiten. Lege in den Einstellungen des einzelnen Endpunktes fest, welche Weiterleitungen aktiv sein sollten und der neue Observer überprüft, ob die Weiterleitungen wie gewünscht funktionieren.

So stellst du sicher, dass beim Umbau deiner Webseite oder bei punktuellen Anpassungen keine Weiterleitungen unbemerkt ins Leere laufen.

Verbessertes DNS-Monitoring

Das Domain Name System (DNS) dient dazu, verschiedenen Aspekte des Domainnamens zu regeln, etwa einer Domain die passende IP-Adresse zuzuordnen. Damit eine Webseite richtig funktioniert, sind korrekte DNS-Konfigurationen von großer Bedeutung. Deshalb haben wir in den neuen Observer ein verbessertes DNS-Monitoring integriert.

Du erhältst in der Übersicht einerseits alle deine vorgenommen DNS-Einstellungen. Andererseits prüft der Observer, ob mit dem CAA-Record ein sicherheitsrelevanter DNS-Eintrag vorhanden ist. Mit dem CAA-Record entscheidet der Domaininhaber, welche Certificate Authority Authorization ein SSL/TLS- Zertifikat für deine Domain ausstellen darf. Dadurch kannst du Man-in-the-Middle-Attacken verhindern bzw. deutlich erschweren.

Bessere Visualisierung von SSL/TLS

Durch ein neues Interface der SSL/TLS-Seite erkennst du unmittelbarer die Dringlichkeit (Severity) der SSL/TLS-Verstöße und damit, wo Handlungsbedarf besteht. In den Security Checks greifen wir dazu auf das Critical, High, Medium, Low-Rating zurück, dass du bereits aus anderen Bereichen der Plattform kennst. Bei unterstützten Protokollen und Chiffren erhältst du außerdem stets einen Hinweis, ob die Verwendung Best Practice ist oder nicht empfohlen wird.

Alle HTTP-Header auf einen Blick

Alle gesetzten und fehlenden http-Header erhältst du jetzt in einer gemeinsamen Liste inklusive Severity-Bewertung (Critical, High, Medium, Low, OK). Bei fehlenden Headern geben wir weiterhin eine Empfehlung, gesetzte Header prüfen wir dahingehend, ob unnötigerweise Informationen preisgegebenen werden, welche die HTTP-Verbindung potenziell angreifbar machen.

Apps

Komplett neu ist die Unterseite „Apps“. Hier findest du alle Informationen zur Anwendungsumgebung des Endpunktes, die sich von außen detektieren lässt. Der Observer erstellt ein Footprinting des Endpunktes und untersucht z.B. auf Programmiersprachen, CMS, Web Server, Frameworks oder Libraries. Je mehr Informationen ein Endpunkt über die verwendeten Technologien preisgibt, desto mehr Ansatzpunkte bieten sich Hackern, gezielte Attacken auf die Anwendungen zu fahren. Im Idealfall ist ein Endpunkt so konfiguriert und programmiert, dass sich wenig über die technische Basis erfahren lässt.

Der neue Observer ist in der Lage, mehr Anwendungen zu erkennen. Die App-Suche läuft direkt auf der Seite, die auch der Webseitenbesucher in seinem Browser ausgeliefert bekommt. Dieses Real User Monitoring (RUM) ermöglicht es dem Observer, auch Single-Page-Webanwendungen zu detektieren, die dynamisch nachgeladen werden.

Alle aufgespürten Anwendungen werden dir in einer übersichtlichen Liste präsentiert. Du erhältst eine Einschätzung, wie sicherheitskritisch es ist, die Anwendung von außen zu erkennen. Das heißt, wie viel Schaden sich durch die erfolgreiche Manipulation der Anwendung anrichten ließe.

- LOW: Die Information ist für mögliche Angriffe weniger wertvoll. (z.B. UI Frameworks oder JavaScript Libraries)

- MEDIUM: Die Information kann für Attacken genutzt werden. (z.B. Webserver)

- HIGH: Die erkannten Technologien eignen sich besonders, um sie für Angriffe auszunutzen. (z.B. CMS-Systeme und Programmiersprachen)

Als Nachweis erfährst du, wo der Observer die Anwendung erkannt hat: in einem HTTP-Header, einem Cookie oder im Code der Webseite selbst.

Sicherheitslücken in Anwendungen

Lässt sich die Versionsnummer der Anwendung verifizieren, prüft Enginsight die entsprechende Version auf bekannte Sicherheitslücken (CVE). Vorliegende Sicherheitslücken durch den Einsatz veralteter Anwendungen findest du auch nochmals gesondert unter Sicherheitslücken aufgelistet. Dort erhältst du auch den CVSS-Score, um abzuschätzen zu können, wie dringlich reagiert werden sollte.

Invasive Sicherheitschecks mit Hacktor

Mit der Softwarekomponente Observer kannst du deine Webseiten dauerhaft und non-invasiv überwachen. Das heißt, es wird auf keine harten „Hackermethoden“ zurückgegriffen. Als perfekte Ergänzung bietet sich unser autonomer Pentest an. Mit ihm kannst du regelmäßig vollkommen automatisiert invasive Attacken (z.B. SQL-Injection, Cross-Site-Scripting (XXS), File Inclusion, Bruteforce) gegen deine Webseite fahren, um noch mehr Informationen zum Sicherheitsniveau zu erhalten.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

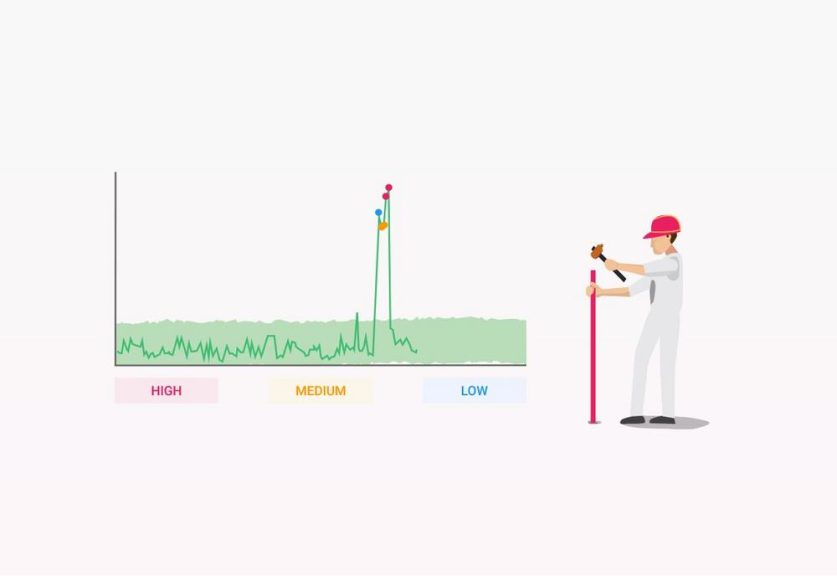

Autonome Überwachung von Metriken dank Machine Learning

Machine Learning für Alle!

Das Machine Learning-Modul ist in der Lage die Datenverläufe aller erfassten Server-Metriken zu analysieren, zu verstehen und den Normalbetrieb zu prognostizieren. Bei ungewöhnlichen Verläufen kategorisiert es die Abweichung als low, medium oder high und löst, wenn gewünscht, einen Alarm aus.

Mit wenigen Klicks zur autonomen ML-Überwachung

Die Überwachung kannst du entweder einzelnen Server-Metriken zuweisen oder du setzt auf die Verwendung von Tags. Wir empfehlen dir letzteres. Mittels Tags kannst du eine Vielzahl von Server-Metriken mit nur wenigen Klicks dauerhaft und autonom auf Anomalien untersuchen lassen.

Am besten erstellst du einen eigenen Tag für die Überwachung durch Machine Learning und ordnest ihn allen Servern zu, deren Metriken du überwachen möchtest. In der Konfiguration deiner ML-Metriken musst du in der Folge nur noch festlegen, welche Metriken der Server überwacht werden sollen.

Neben der Überwachung der von Enginsight erfassten Standard-Metriken (CPU, RAM, Festplatten, Netzwerk usw.) kannst du auch deine eigenes definierten Custom Metriken mit dem Machine Learning-Modul überwachen. So kannst du Enginsight beispielsweise nutzen, um Anomalien im Verhalten von Datenbanken aufzuspüren.

Manueller Schwellwert oder Machine Learning?

Mit Enginsight ist beides möglich: Du kannst bei Alarmen auf Server-Metriken mit manuellen Grenzwerten arbeiten oder auf das Machine Learning setzen. Für welche der beiden Methoden du dich entscheidest, hängt von deinen individuellen Bedürfnissen und Vorlieben ab.

Das Vorgehen für beide Varianten ist ähnlich. Du erstellst einen neuen Alarm und wählst als Referenz entweder einen einzelnen Server oder einen Tag, um den Alarm auf mehrere Server zu schalten. Willst du mit dem Machine Learning arbeiten, musst du lediglich die Bedingung „Machine Learning: Ungewöhnliches Verhalten“ auswählen. Für einen Alarm mit manuellem Schwellwert wählst du die entsprechende Bedingung (bspw. CPU Total) und legst deinen Grenzwert fest (z.B. größer als 90% in einem Intervall von 5 Minuten).

Im Vergleich zu dem harten Schwellwert, bekommt die durch Machine Learning gestützte Alarmierung feinere Stufen mit. Gerade wenn eine Vielzahl an Servern mit unterschiedlichem Normalverhalten überwacht werden sollen, erspart sich der Regelersteller viel Arbeit, da das Feintuning der Alarme entfällt. Außerdem lässt sich so die Anzahl an falsch-positiven Alarmen reduzieren. Natürlich lassen sich auch beide Wege kombinieren, um für jede Server-Metrik die spezifisch passende Alarmart zu nutzen.

Partner Operation Center

Dank seiner Mandantenfähigkeit ist Enginsight das ideale Tool für IT-Dienstleister, um die IT-Umgebung ihrer Kunden zu managen, überwachen und abzusichern. Dazu legt ein Partner für jeden Kunden eine Unterorganisation an, in der er die IT des Kunden einpflegt.

In Version 2.9.0 haben wir mit dem Asset Operation Center das erste unserer neuen Operation Center eingeführt. In ihnen bündeln wir künftig in übersichtlicher Form die große Menge der von Enginsight aggregierten Daten in Meta-Live-Ansichten.

Mit dem Partner Operation Center gehen wir den zweiten Schritt und geben speziell unseren Partnern eine neue Schaltzentrale für ihre täglich Arbeit. Auf einen Blick erhalten sie eine Live-Übersicht über den Zustand der IT aller Unterorganisationen.

Löst Enginsight in einer der Unterorganisationen einen Alarm, taucht er unmittelbar im Partner Operation Center auf. Es lassen sich Details zum Alarm ausgeben und in die entsprechende Organisation wechseln. Im Fullscreen Modus dauerhaft auf einen Bildschirm gelegt, macht das Partner Operation Center auch in einem Security Operation Center eine gute Figur.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

Individuelles Rollenmanagement bei Enginsight

Individuelle Rollen definieren

Während Benutzerrollen bisher auf Administrator (alle Rechte) und Gast (Sichtrechte) beschränkt waren, kannst du jetzt Teammitgliedern jede denkbare Kombination an Rechten zuteilen. Den individuellen Bedürfnissen eurer Arbeitsorganisation entsprechend, kannst du Sicht-, Bearbeitungs- und Löschrechte für jede einzelne Funktion verteilen.

So kannst du einem für Webseiten verantwortlichen Teammitglied beispielsweise volle Rechte im Umgang mit Endpunkten zuteilen, aber bei Hosts Einschränkungen vornehmen. Denkbar wäre auch, Teammitgliedern zu verbieten Einträge zu löschen. Die Kombinationsmöglichkeiten sind grenzenlos.

Um dir das Management der Rollen besonders bequem zu machen, kannst du einem Teammitglied auch mehrere Rollen zuweisen.

Neue Systemrollen

Sinnvolle Berechtigungskombinationen sind oft abhängig von den individuellen Bedürfnissen der jeweiligen IT-Abteilung. Für wiederkehrende Anforderungen haben wir jedoch auch unsere Systemrollen weiter spezifiziert. Wir unterscheiden jetzt zwischen Eigentümer, Administrator, Operator und Gast.

Deep Packet Inspection

Durch eine Analyse des Netzwerkverkehrs direkt auf dem Server oder Client erkennt Enginsight Cyberattacken. Der Umfang der Intrusion Detection wird permanent von uns ausgebaut.

Agent erkennt SMB Bruteforce

Mit der aktuellen Version erkennt Enginsight nun auch Bruteforce-Attacken auf das Server Message Block (SMB)-Protokoll. SMB ist ein wichtiger Teil der Netzwerkdienste in Windows und ermöglicht den Zugriff auf Dateien und Verzeichnissen. Darüber hinaus kommt es bei vielen NAS-Systemen zum Einsatz.

Enginsight erkennt Bruteforce-Attacken auf folgende Services:

- SSH

- MySQL

- MongoDB

- HTTP Basic Authentication

- FTP

- RDP

- VNC

- SMB

Alarm: Grenzwert für verdächtigen Netzwerkverkehr

Enginsight hilft dir dabei, dass Cyberattacken nicht mehr unbemerkt ablaufen. Um über stattfindende Angriffe informiert zu bleiben, kannst du Alarme auf verdächtigen Netzwerkverkehr schalten. Den Alarm kannst du jetzt auf einen Grenzwert beschränken (Low, Medium, High).

Alarm-Benachrichtigungen

Das Alarm-System ist ein zentrales Element der Enginsight-Plattform. Hier fließen alle Daten der Module zusammen. Verbesserungen im Detail erweitern deine Möglichkeiten bei der Konfiguration von Alarmen.

Automatisch Verantwortliche benachrichtigen

Zu jedem Asset lassen sich in der Enginsight-Plattform Verantwortliche hinterlegen. Mit der neuen Alarm-Option „Verantwortliche informieren“ kannst du die festgelegten Verantwortlichen automatisch über ausgelöste Alarme informieren, auch wenn sie nicht manuell als Empfänger bestimmt worden sind.

Verbesserungen für Messenger

Neben der Benachrichtigung via E-Mail kannst du auch die Messenger-Dienste Slack, Mattermost und Microsoft-Dienst als Kommunikationskanal für Alarme nutzen. Den Umfang der Informationen haben wir ausgebaut. Außerdem ist nun stets das entsprechende Issue verlinkt.

Erweiterte Dienstüberwachung

Standardmäßig überwacht der Enginsight Pulsar-Agent nur noch automatisch gestartete Dienste auf den Servern und Clients, da dies für die allermeisten Fälle ausreichend ist. Willst du weiterhin alle Dienste mit Enginsight überwachen, aktiviere in den erweiterten Einstellungen des Hosts einfach die Option „Erweiterte Dienstüberwachung“.

Enginsight GmbH

Hans-Knöll-Straße 6

07745 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

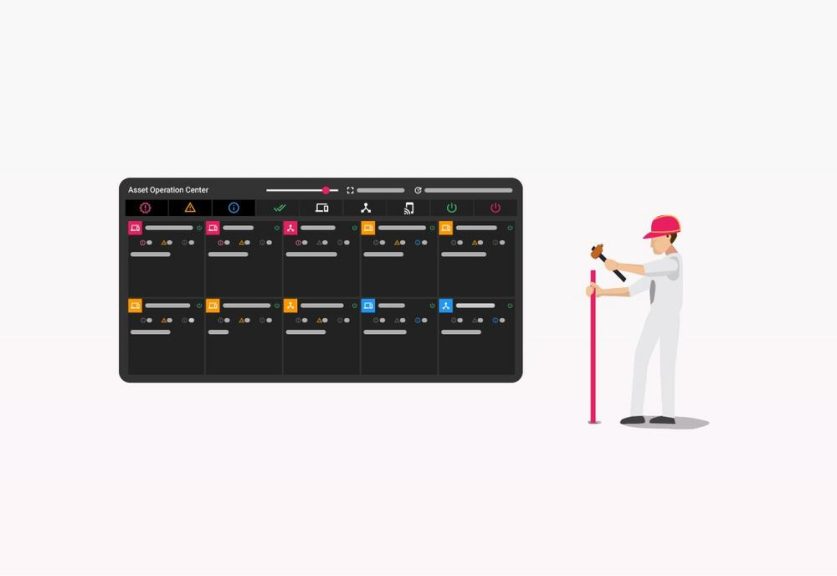

Das neue Asset Operation Center

Asset Operation Center

Im Asset Operation Center (AOC) erhältst du eine Übersicht die von dir mit Enginsight überwachten Assets, deren Verfügbarkeit und über ausgelöste Alarme auf den Systemen. Die Ansicht ist immer minutenaktuell, neuauftretende Probleme ploppen daher unmittelbar auf.

In einer Kachelansicht siehst du alle Assets und ob sie für Enginsight erreichbar sind. Oben stehen immer diejenigen Assets, die verfügbar sind. Assets, bei denen ein Alarm ausgelöst wurde, der noch aktiv ist, stehen ganz am Anfang. Entsprechend der von dir festgelegten Alarmkategorie, werden kritische Zustände zuallererst angezeigt, gefolgt von Warnungen und Informationen.

Klickst du ein Asset an, erhältst du in einem Popup, ohne dass du das Asset Operation Center verlässt, eine Übersicht aller vorliegenden Issues oder die Bestätigung, dass alles in Ordnung ist.

Mit Filtern kannst du die Ansicht modifizieren und dir beispielsweise nur Hosts oder Endpunkte beziehungsweise Assets mit Alarmen einer bestimmten Kategorie ausgeben lassen. Ein Slider gibt dir die Möglichkeit, die Größe der einzelnen Kacheln nach deinen Bedürfnissen anzupassen.

Fullscreen-Einsatz

Möchtest du deinen Fokus komplett auf das Asset Operation Center legen, kannst du in den Fullscreen Mode wechseln. Das Asset Operation Center füllt dann den kompletten Bildschirm aus. Lege dir das AOC auf einen Bildschirm in deinem Büro und du verpasst keine Alarme.

Mehrere Organisationen – eine Übersicht

Im Asset Operation Center werden die Assets aller Organisationen, die du angelegt hast, angezeigt. Solltest du mit vielen Unterorganisationen arbeiten, etwa als Enginsight-Partner, ist das neue Operation Center daher von besonderer Bedeutung. Zu welcher Organisation ein Asset gehört, ist in jeder Asset-Kachel angegeben.

Mehr Details in der Issue-Übersicht

In der Issue-Übersicht kannst du dir jetzt mehr Details zu den ausgelösten Alarmen ausgeben lassen. Dazu klickst du auf Details und du erhältst alle spezifischen Infos, so wie du es aus den Benachrichtigungs-Mails bereits kennst.

Zudem haben wir jedem Host eine gesonderte Issues-Übersicht spendiert, in der die zugehörigen ausgelösten Alarme aufgelistet sind.

Neuer Alarm: Systemrelevanter Dienst wird nicht ausgeführt

Der Enginsight Pulsar-Agent überwacht die Dienste, die auf einem Server oder Client ausgeführt werden. In der Übersicht aller laufenden oder gestoppten Dienste kannst du für jeden Dienst festlegen, ob er systemrelevant ist. Mit dem neuen Alarm „Systemrelevanter Dienst wird nicht ausgeführt“ kannst du einen gemeinsamen Alarm auf alle systemrelevanten Dienste schalten. Nutze Tags, um einen Alarm auch auf mehrere Server und Clients gleichzeitig zu schalten.

Erweiterte Dienstüberwachung

Standardmäßig werden von Enginsight nur automatisch gestartete Dienste überwacht. Sollen jedoch auch manuell gestartete Dienste in die Überwachung mit einbezogen werden, kannst du sie nun erweitern. Aktiviere einfach in den erweiterten Einstellungen des Hosts die entsprechende Option.

Beta-Funktionalitäten testen

Als echter Enginsight-Enthusiast kannst du manche neuen Funktionen künftig schon in der Beta-Phase antesten. Wähle dafür einfach in den persönlichen Einstellungen die Option „Beta-Funktionalitäten aktivieren“. Beta-Funktionen sind immer entsprechend gekennzeichnet.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

ASOFTNET und Enginsight für eine sichere IT des Mittelstandes

Alexander Sowinski, Gründer und Inhaber von ASOFTNET: „Neben überregionalen Konzernen liegt auch die Absicherung der IT-Infrastrukturen kleinerer und mittlerer Unternehmen in unserer Hand. Enginsight hat mit einer für den Mittelstand optimierten Software ein Tool geschaffen, das unsere tägliche Arbeit effizienter und die IT unserer Kunden sicherer machen wird.“

Mario Jandeck, CEO von Enginsight: „Die kurzen Wege zwischen Jena und Erfurt und das gemeinsame Ziel, die IT-Welt sicherer zu machen, haben uns zusammengeführt. Mit ASOFTNET haben wir unser Partner-Netzwerk mit einem kompetenten Systemhaus, das durch höchste Servicequalitäten glänzt, erweitern können.“

Über ASOFTNET

ASOFTNET bietet umfangreiche IT-Dienstleistungen mit einem Fokus auf IT-Sicherheit. Mit IT-Sicherheits-Checks und Penetrationstest gibt ASOFTNET Unternehmen eine Gefahrenabschätzung an die Hand. In einem Network- und Security Operations Center überwacht der Erfurter IT-Dienstleister die IT der Kunden. Mit Planung, Realisierung und Pflege der IT-Infrastruktur bietet ASOFTNET darüber hinaus einen Rundumservice. Schulungen und Beratungen runden das Angebot ab.

Mit umfassenden, leicht verständlichen Analysen, konkreten Handlungsempfehlungen und minimalem Konfigurationsaufwand ist Enginsight die fortschrittlichste Cybersecurity-Lösung zur Überwachung gesamter IT-Infrastrukturen. Für IT-Dienstleister bietet Enginsight das perfekte Feature-Set, um die IT-Sicherheit ihrer Kunden schnell und effektiv zu erhöhen und den etablierten Sicherheitsstandard aufrechtzuerhalten.

www.enginsight.com

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

Business Development

Telefon: +49 (0)3641 2717814

E-Mail: max.tarantik@enginsight.com

![]()

ACM Consultants setzen auf Enginsight

Patrick Andreas, Managing Consultant der ACM Consultants: „An Enginsight hat uns überzeugt, dass wir ohne Konfigurationsaufwand schnell an valide Daten kommen, die uns und unseren Kunden verständlich machen, wo der Schuh drückt. Die Software wird uns helfen, stets die maßgeschneiderten Lösungen zu finden und Maßnahmen zu etablieren, damit die IT sicher bleibt.“

Mario Jandeck, CEO von Enginsight: „Der Austausch mit Herrn Andreas und seinem Team war von Beginn an von einem höchsten fachlichen Niveau geprägt. Es freut uns besonders, dass mit ACM Consultants ein auf Sicherheit spezialisierter IT-Dienstleister Teil unseres Partner-Netzwerkes wird.“

Über ACM Consultants

Ende 2019 mit langjähriger Erfahrung gegründet, setzt sich ACM Consultants GmbH zum Ziel, Unternehmen den Weg in eine sichere IT-Zukunft zu ebnen. Sie unterstützt dabei von der strategischen Entscheidungsfindung bis zur technischen Umsetzung. Dazu bietet ACM Consultants unter anderem Sicherheitsanalysen inklusive Penetrationstests, Managed Security Services und Schulungen an. Mit Standorten in Warendorf, Hamburg, Stuttgart, München und Aachen ist ACM Consultants deutschlandweit vertreten.

Über Enginsight

Enginsight ist die einzige All-in-One IT-Securitiy-Software Made in Germany. Mit umfangreichen Analysen ermöglicht Enginsight volle Transparenz zum Sicherheitszustand von IT-Systemen. Für IT-Security-Dienstleister ist es daher das ideale Tool, um die Situation beim Kunden vor Ort zu evaluieren. Ausgefeilte Monitoring und IT-Management-Features erlauben es darüber hinaus, dauerhafte Maßnahmen zu etablieren, damit IT-Systeme nicht nur sicher werden, sondern auch bleiben.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

Business Development

Telefon: +49 (0)3641 2717814

E-Mail: max.tarantik@enginsight.com

![]()

Mehr Individualität bei Pentest und Asset Discovery

Hacktor

Wir haben unsere Pentest-Komponente überarbeitet, damit Sie Penetrationstest noch besser nach Ihren individuellen Bedürfnissen anpassen können.

Port Range festlegen

Legen Sie selbst fest, welche Ports Hacktor bei den Assets ansteuern soll. Bisher hat Hacktor alle 3500 meist verwendeten Ports gescannt und attackiert. Dies bleibt weiterhin die Standardeinstellung. Sie können jedoch auch Ihre favorisierte Portrange festlegen.

Entweder legen Sie einzelne Ports fest, eine Sequenz oder Sie wählen eine Anzahl der meistverwendeten Ports.

Frequenz wählen

Stellen Sie die passende Frequenz für das System ein, dass Sie einem Pentest unterziehen wollen. Richten Sie sich dabei nach den Ressourcen, die im Netzwerk vorhanden sind. Eine höhere Frequenz bedeutet kürzere Timeouts und mehr Requests. Dadurch verkürzt sich die Zeit, die der Pentest in Anspruch nimmt, deutlich. Sollte jedoch eine zu hohe Frequenz gewählt werden, welche die getesteten Systeme überlastet, können Ergebnisse verloren gehen.

Asset Discovery

Unsere Asset Discovery ist der Ausgangspunkt, mit dem Sie Licht in Ihre IT-Infrastruktur bringen, indem Sie mit dem Watchdog ganze Netzwerkgeräte nach Assets durchsuchen.

Detailansicht der Assets

Die Detailansicht der im Inventar aufgeführten Assets hat ein Facelift erhalten. Die wichtigsten Informationen zum Asset finden Sie links in einer Spalte dargestellt. Mit einem Button (rechts neben der IP-Adresse) können Sie zwischen Asset Map und Inventar switchen. Das entsprechende Asset bleibt dabei ausgewählt. So können Sie sich direkt anzeigen lassen, wo im Netzwerk sich das Asset befindet.

VLAN scannen

Mit Version 2.6.0 haben wir die Möglichkeiten des Watchdogs stark überarbeitet. Seitdem ist es möglich über mehrere Subnetze hinweg eine Asset Discovery durchzuführen.

Bei VLANs (Virtual Local Area Networks) konnte es dabei zu Problemen kommen, sodass Ergebnisse nicht korrekt angezeigt wurden. Version 2.8.0 bietet Ihnen nun die Option, einzelne Netzwerke als VLAN zu markieren. Der Watchdog passt die Scan-Operationen dann entsprecht an, sodass Sie auch bei VLANs richtigen Ergebnisse erhalten.

Refactoring: Erstellung von PDF-Berichten

Wichtige Analyseergebnisse von Enginsight können Sie sich als PDF-Bericht ausgeben lassen. Erstellen Sie einen Report von Hosts, Endpunkten, dem von der Asset Discovery erzeugten Inventar und Pentest-Ergebnissen. Führen Sie einen Pentest auf eine große IT-Infrastruktur mit vielen Assets durch, kann ein solcher Bericht einen großen Umfang annehmen. Das von uns durchgeführte Refactoring stellt sicher, dass sich auch besonders umfangreiche PDF-Reports problemlos erstellen lassen.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

Business Development

Telefon: +49 (0)3641 2717814

E-Mail: max.tarantik@enginsight.com

![]()

Enginsight setzt auf Zwei-Faktor-Authentifizierung mit Authenticator-App

Zwei-Faktor-Authentifizierung

Der Benutzer-Passwort-Kombination einen zweiten Faktor hinzuzufügen, erhöht wesentlich die Sicherheit Ihrer Accounts. Auch in Enginsight können Sie eine zweite Stufe zur Authentifizierung nutzen, um Ihr Benutzerkonto abzusichern.

Authenticator-App

Bisher konnten Sie sich als zweiten Faktor einen Code per SMS oder E-Mail zusenden lassen. Mit Version 2.7.0 haben wir die Nutzung einer Authenticator -App hinzugefügt.

Sie können Ihre präferierte Authenticator -App nutzen. Scannen Sie einfach den QR-Code und fügen Sie Enginsight hinzu. Je nachdem, welche Daten Sie in den Einstellungen Ihres Benutzerkontos hinterlegt haben, stehen Ihnen entsprechende Möglichkeiten für die Zwei-Faktor-Authentifizierung zu Verfügung:

- Authenticator und Handynummer hinzugefügt: Authenticator und SMS werden angeboten

- Authenticator hinzugefügt, keine Handynummer: nur Authenticator wird angeboten

- Handynummer hinzugefügt, kein Authenticator: nur SMS wird angeboten

- weder Authenticator noch Handynummer hinzugefügt: E-Mail wird angeboten

Login

Bisher waren nur bestimmte Funktionen mit einer Zwei-Faktor-Authentifizierung zusätzlich geschützt. Wenn Sie möchten können Sie den zweiten Faktor nun auch beim Login abfragen lassen. Dabei steht Ihnen die Möglichkeit zu Verfügung, für 30 Tage vertrauenswürdige Geräte festzulegen, bei denen nach der ersten Anmeldung kein zweiter Faktor mehr nötig ist.

Inventarberichte

Im Inventar werden alle Assets gesammelt, die ein Watchdog im Netzwerk auffindet. Sie können zu den einzelnen Assets Informationen hinterlegen und eine agentlose Überwachung etablieren.

Die Liste aller Assets können Sie sich nun als PDF-Report ausgeben lassen. Nutzen Sie diese Möglichkeit, um eine lückenlose Dokumentation Ihrer Geräte im Netzwerk zu erstellen.

Schon seit der Version 2.6.0 können Sie in den Einstellungen des jeweiligen Watchdogs konfigurieren, nach wie vielen Tagen die Einträge von Assets, die der Watchdog nicht mehr erreicht, aus dem Inventar gelöscht werden sollen. Außerdem können Sie eine Inventarbereinigung durchführen, um alle Einträge zu löschen.

Pulsar-Agent liefert Trust-Zertifikate mit aus

Bei älteren Systemen konnte es bisher vorkommen, dass api.enginsight.com als nicht vertrauenswürdig angesehen wurden, da die Root-CA Zertifikate auf dem Hostsystem fehlen. Die Kommunikation des Pulsar-Agents war dann nicht möglich.

In seiner neuen Version liefert der Pulsar-Agent die entsprechenden Zertifikate bei der Installation mit aus, sodass dieses Problem nicht mehr auftreten kann.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

Business Development

Telefon: +49 (0)3641 2717814

E-Mail: max.tarantik@enginsight.com

![]()

Asset Discovery und automatisierte Pentests auf neuem Level

Asset Discovery: Watchdog 3.0

Das beste IT-Security-Konzept taugt nichts, wenn kein Inventar aller Assets vorhanden ist, auf die es angewendet werden soll. Eine Übersicht über alle Assets durch eine Asset Discovery ist daher elementar. Sie bildet die Grundlage jeglicher Maßnahme zur Steigerung des Sicherheits-Niveaus.

Permanente Überwachung

Mit dem Watchdog 3.0 stellen wir den Modus der Asset Discovery auf eine permanente Überwachung um. Der neue Watchdog untersucht dauerhaft den Netzwerktraffic nach neuen Assets und sendet alle fünf Minuten seine Ergebnisse an die Enginsight Plattform. Um alle Assets zu erfassen, startet Watchdog in regelmäßigen Abständen einen aktiven Netzwerkscan. Mit einem Funkfeuer (Pings, Port-Scans etc.) provoziert der Watchdog Traffic und findet so auch Assets, die von sich aus keinen Traffic erzeugt haben. Wie häufig ein aktiver Netzwerkscan durchgeführt wird, legen Sie fest.

Sie erhalten einen Wachhund, der niemals schläft und Ihr Inventar ist immer auf dem aktuellen Stand. Wie lange vom Watchdog aufgespürte Assets im Inventar verbleiben, liegt ganz bei Ihnen. Sie können die Assets dauerhaft speichern oder eine aktive Inventarbereinigung durchführen. Das heißt, Sie können eine Anzahl an Tagen festlegen, nach der die Einträge aus dem Inventar gelöscht werden, sollte ein Asset in dieser Zeit nicht mehr erreichbar gewesen sein. Wollen Sie alle Inventareinträge eines Watchdogs löschen, steht Ihnen in den jeweiligen Watchdog-Einstellungen die Option „Inventar bereinigen“ zu Verfügung.

Aktivieren Sie bei Ihren bestehenden Watchdogs einfach die permanente Überwachung und Sie erhalten ein stets aktuelles Inventar. Nicht vergessen: Auf die gefundenen Assets können Sie mit wenigen Klicks eine Überwachung auf Verfügbarkeit und Gesundheitszustand hinzufügen. Nutzen Sie dafür die Möglichkeit von Ping- wie Portmonitoring und SNMP.

Über Subnetze hinweg scannen

Wie viele Watchdogs Sie in Ihrem Unternehmensnetzwerk platzieren, ist ihre eigene Entscheidung. Bisher hatte ein Watchdog immer Zugriff auf das entsprechende Netzsegment, in dem er sich befunden hat. Indem Sie den Watchdog entsprechend im Netzwerk platzieren und in Enginsight die Subnetze eintragen, können Sie nun auch über das einzelne Segment hinaus eine Asset Discovery durchführen.

Asset Map

Alle vom Watchdog gefundenen Assets finden Sie als unter „Inventar“ als Liste. Sollten Sie eine grafische Darstellung bevorzugen, können Sie sich die Assets auch in der Asset Map anzeigen lassen. Vergeben Sie für die Subnetze unterschiedliche Farben und erhalten Sie eine intuitive Übersicht über Ihre IT-Infrastruktur.

Automatisierte Pentests

Mit unserer Pentest-Komponente Hacktor können Sie ganze Netzwerksegmente einen Härtetest unterziehen. Dabei geht Enginsight in drei Schritten vor:

1. Mit einer erweiterten Bruteforce-Attacke versucht Hacktor durch das Ausprobieren von Benutzernamen/Passwort-Kombinationen in die Systeme einzudringen.

2. Der CVE-Scan prüft die Systeme auf Sicherheitslücken und validiert diese.

3. Schließlich wird in der Discovery auf falsche Konfigurationen getestet.

Eine Übersicht über alle Tests, Attacken und unterstützten Services erhalten Sie in der Dokumentation.

Hacktor 3.0

Unter der Haube haben wir unserer Pentest-Komponente Hacktor eine Frischzellenkur verpasst. Wir haben die Stabilität auf ein neues Niveau gehoben und Vorbereitungen getroffen, um die Funktionalität in Zukunft weiter auszubauen.

Die Version Ihres Hacktors müssen Sie stets auf dem neusten Stand halten, damit Sie eine Asset Penetration durchführen können. Updaten Sie also unmittelbar alle Ihre Hacktoren.

Validated CVEs

Der netzwerkseitige Flächenscan nach Sicherheitslücken (CVEs) ist ein Teil unserer Pentest-Komponente Hacktor. Die Ergebnisse des CVE-Scans sind nun aussagekräftiger.

Wird das Betriebssystem erkannt, prüft Enginsight, ob die vorgefundenen Sicherheitslücken (CVEs) bei dem entsprechenden Betriebssystem wirksam wird. Das heißt, es besteht eine Möglichkeit, die Sicherheitslücke auszunutzen. Ist dies der Fall, kennzeichnen wir die gefundenen CVEs als „validated“. Kann das Betriebssystem nicht zweifelsfrei erkannt werden, fügen wir dem Eintrag den Hinweis „invalidated“ hinzu. Hier muss der Nutzer selbst nachprüfen, ob die Sicherheitslücke bei diesem System wirksam ist. So erhalten Sie einen aussagekräftigen Indikator, ob es sich um einen False Positive handeln könnte.

CVE Score Ausgabe in Audit Reports und PDF-Berichten

Der CVE-Score von aufgedeckten Sicherheitslücken wird nun direkt im Audit Report sowie den PDF-Berichten angezeigt.

Enumeration

Mit „Enumeration“ ist eine neue Test-Kategorie zu unserem Pentest hinzugekommen. Hier sammelt Hacktor alle Informationen, die auch Hacker mit schlechten Absichten in massenhaften Scans sammeln, um mögliche Einstiegspunkte zu finden. Dabei werden Systeme und ihre geöffneten Ports gezielt angesprochen.

Hacktor prüft im Rahmen der Enumeration die Ports

- auf veraltete Softwareversionen der Dienste, welche die Ports geöffnet haben („Exposed Software Version“).

- ob ein Dienst vorhanden ist, über den eine Fernwartung durchgeführt werden kann („Exposed Remote Control Service“).

In Kürze werden weitere Prüfszenarien für Ports hinzukommen, etwa ob sie unnötig geöffnet sind oder auf offene Windows-Netzwerkshares.

Des Weiteren wird im Rahmen der Enumeration-Phase das Domain Name System (DNS) analysiert.

Domain Name System (DNS)

Das Domain Name System (DNS) dient dazu, einer Domain die passende IP-Adresse zuzuordnen. Es fungiert dabei wie eine Telefonauskunft. Der Dienst ist damit einer der wichtigsten Bausteine des Internets. Trotzdem besitzt er große Schwachstellen, die sich Hacker zu Nutze machen können, um Man-in-the-middle-Attacken auszuführen. Nachhaltigen Schutz gegen Angriffe kann aber die Implementierung der Domain Name System Security Extensions (DNSSEC) geben.

Hacktor prüft daher auf eine valide DNS-Zertifizierung und ob die wichtigen DNSSEC-Maßnahmen ergriffen wurden. Im Detail testet er:

Missing DNS CAA record DNS: Certification Authority Authorization (CAA) Records dienen dazu, bestimmte Zertifizierungsstellen (CAs) zu berechtigen, ein Zertifikat für die Domain auszustellen. So kann verhindert werden, dass fälschlicherweise Zertifikate für eine Domain ausgestellt werden.

Missing Contact Address for DNS CAA: Für die Certification Authority Authorization (CAA), die das Zertifikat für die Domain ausgestellt hat, ist keine Kontaktadresse angegeben.

Invalid Contact Address for DNS CAA: Die angegebene E-Mail-Adresse der Zertifizierungsstelle entspricht nicht dem gültigen E-Mail-Format (abc@xyz.com).

Uncommon Certification Authority: Die Certification Authority Authorization (CAA), die das Zertifikat für die Domain ausgestellt hat, ist ungewöhnlich.

Missing SPF record: Das Sender Policy Framework (kurz SPF) ist eine Methode, die das Fälschen des Absenders einer E-Mail erschweren soll. Dazu wird überprüft, ob der Server des Absenders über die Rechte für den E-Mail-Versand verfügt.

Missing DMARC record: Domain-based Message Authentication, Reporting and Conformance (DMARC) baut auf SPF auf. Es erlaubt der Absender-Domain eine Spezifikation festzulegen, wie der Empfänger bei einem Verstoß mit der E-Mail umgehen soll.

Invalid DMARC record content: Der Inhalt des DMARC Records ist nicht gültig, da ein oder mehrere Tags in der DMARC Record nicht gesetzt sind.

No support for DNSSEC: Domain Name System Security Extensions (DNSSEC) ermöglicht durch Signaturen, die Authentizität und Integrität erhaltener Daten zu prüfen. So wird verhindert, dass Daten umgelenkt oder verändert werden können.

Missing DNSKEY record: DNSKEY Records werden im Rahmen von DNSSEC verwendet, um den öffentlichen Schlüssel über einen öffentlich zugänglichen Server zugänglich zu machen.

Missing RRSIG record RRSIG Records werden im Rahmen von DNSSEC verwendet. Sie enthalten die Signatur eines DNS-Resource-Record-Sets.

Missing DS record: DS Records werden im Rahmen von DNSSEC verwendet, um eine Chain of Trust aufzubauen, die über einen einzigen öffentlichen Schlüssel validiert werden kann.

Missing NSEC record NSEC Records werden im Rahmen von DNSSEC verwendet, um alle vorhandenen Einträge in alphabetischer Reihenfolge zu verketten. So kann das Nicht-Vorhandensein von DNS-Einträgen verifiziert werden.

Missing NSEC3 record: NSEC3 Records werden im Rahmen von DNSSEC verwendet. Sie bieten eine alternative Möglichkeit zu NSEC, um das Nicht-Vorhandensein von Einträgen zu verifizieren. Dabei setzt NSEC3 auf Hashwerte statt Klartext.

Missing CDNSKEY record: CDNSKEY records werden im Rahmen von DNSSEC verwendet. Sie sind nützlich, wenn Veränderungen an DNSKEYs vorgenommen werden.

Missing CDS record CDS records werden im Rahmen von DNSSEC verwendet. Sie sind nützlich, wenn Veränderungen an DNSKEYs vorgenommen werden.

Neue Checks für HTTP-Header

Hacktor hat bereits die korrekte Konfiguration vieler http-Header geprüft. Mit der neuen Version kommen zwei neue hinzu:

X-Mod-Pagespeed und X-Powered-By: Der X-Mod-Pagespeed und X-Powered-By Header sollten aus Sicherheitsgründen entfernt werden. Die Ausgabe dieser Informationen über das System ist in der Regel nicht notwendig und gibt Hackern Informationen preis, die sie für Angriffe nutzen können.

Neue Tests der SSL/TLS-Verschlüsselung

Die Verschlüsselung via SSL/TLS wird nun durch zwei weitere Checks geprüft:

Supports SSL/TLS compression: Von der Verwendung der Kompression wird abgeraten, da sie SSL/TLS für angreifbar macht (insbesondere für CRIME, Compression Ratio Info-leak Made Easy).

No Support for Secure Renegotiation: Secure Renegotiation stellt sicher, dass keine Überlastung möglich ist, wenn ein Client dauernd neue Schlüssel anfordert. Anfragen werden dann geblockt und eine DDos-Attacke verhindert.

Neuer Status: Filtered

Sollte der Versuch einer Asset Penetration durch eine Firewall geblockt werden, erhält das Target beziehungsweise der Audit Report nun den Status „filtered“.

Searchbar in War Room

Die bereits an vielen Punkten in der Plattform eingeführte Searchbar haben wir in die Audit Reports integriert. So haben sie weiterhin die Möglichkeit die Ergebnisse nach Status, Port, Kategorie, Dringlichkeit, Beschreibung und Bereich zu filtern. Darüber hinaus können Sie jedoch auch per Custom Search die Ergebnisse mit Freitext durchsuchen.

Übersicht aller generierten Berichte

Unter Berichte erhalten Sie nun alle von Ihnen erstellten PDF-Reports von durchgeführten Pentests in einer gemeinsamen Übersicht.

Zeitzonen für geplante Plugins

Plugins helfen Ihnen dabei die Automatisierung in der Administration Ihrer IT voranzutreiben. Sie eröffnen unendliche Möglichkeiten, um Sie von Routineaufgaben zu entlasten. Plugins lassen sich entweder als Reaktion auf ein Systemereignis ausführen oder regelmäßig zu einem bestimmten Zeitpunkt via Cronjob.

Für die geplante Ausführung lässt sich nun die gewünschte Zeitzone auswählen. Das ermöglicht Ihnen eine stets genaue Terminierung ihrer Plugins.

Installation des Pulsar Agent

Der Installationsprozess des Pulsar Agent ist jetzt unter Linux in der Konsole besser verständlich.

Mit „No Proxy“ ist eine neue Installer Option dazugekommen. Sie ermöglicht individuelle Proxyeinstellungen für den Agent, ohne die Proxyeinstellungen des Hosts anpassen zu müssen. Relevant ist diese Option z.B. in Fällen, in denen Sie Enginsight OnPremises nutzen und die IP-Adressen der Instanz nicht überall in der NO_PROXY Konfiguration des Betriebssystems hinterlegen können. IP-Ranges oder Wildcards werden bei der nicht akzeptiert.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

![]()

DRAI Consult wird Teil des Enginsight Partner-Netzwerkes

Holger Zorn, Geschäftsführer von DRAI Consult: „Mit Enginsight können wir unseren Kunden ein fortschrittliches und preislich attraktives Rundumpaket anbieten, dass ihre IT auf sichere Beine stellt. Uns überzeugten an Enginsight insbesondere die schnelle Einsatzbereitschaft und die Möglichkeit die IT unserer Kunden innerhalb kürzester Zeit zu analysieren und dauerhaft zu überwachen.“

Mario Jandeck, CEO von Enginsight: „Unser Partnernetzwerk ist ein zentraler Baustein, um die Potentiale unserer Software bei möglichst vielen Unternehmen zur Entfaltung zu bringen. Wir sind sehr glücklich, mit DRAI Consult einen so erfahrenen Partner in der Region Schweinfurth gewonnen zu haben und freuen uns auf die zukünftigen, gemeinsamen Projekte.“

Über DRAI Consult

Die DRAI Consult GmbH & Co. KG ist die Topadresse für professionelle IT-Dienstleistungen in Unterfranken. Das breite Leistungsportfolio umfasst Consulting und Implementierung von unter anderem Netzwerk-, Security- und Linux-Lösungen. Egal ob kleines, mittleres oder großes Projekt, DRAI Consult liefert dank langjähriger Erfahrung und kompetenten Mitarbeitern stets maßgeschneiderte Konzepte. Ihre enge Zusammenarbeit mit innovativen Software- und Hardwareherstellern ermöglichen einfache Antworten auf komplexe Fragestellungen.

Über Enginsight

Die Enginsight GmbH entwickelt eine Softwarelösung zur Überwachung gesamter IT-Infrastrukturen. Innerhalb kürzester Zeit und ohne Konfigurationsaufwand liefert Enginsight umfangreiche Analysen und Handlungsempfehlungen zur Sicherheit von Servern, Clients und Webseiten. Darüber hinaus lassen sich mit automatisierten Penetrationstest Hackerangriffe simulieren, um Schwachstellen aufzudecken. Enginsight ist das ideale Tool für IT-Dienstleister, um bei ihren Kunden die IT-Sicherheit zu evaluieren, als auch dauerhafte Maßnahmen zu etablieren.

Enginsight GmbH

Leutragraben 1

07743 Jena

Telefon: +49 (3641) 2714966

http://enginsight.com

Geschäftsführer

Telefon: +49 (3641) 2714966

E-Mail: mario.jandeck@enginsight.com

Business Development

Telefon: +49 (0)3641 2717814

E-Mail: max.tarantik@enginsight.com

![]()