Infostealer AMOS will Cookies, Passwörter und Autofills. Und zwar von macOS

Seit Langem hält sich der Glaube, dass das macOS-Betriebssystem weniger anfällig für Schadsoftware ist als Windows. Das mag an der geringeren Marktdominanz liegen und verschiedenen eigenen Sicherheitsfeatures, die von den Malware-Entwicklern andere Ansätze verlangen. Man ging davon aus, dass hier nur unkonventionelle Attacken und Schadsoftware eine Chance hätten. Diese Annahme ist nun endlich passé.

Mainstream-Schadsoftware greift mittlerweile regelmäßig macOS-Systeme an – wenn auch nicht in dem Ausmaß wie Windows-Geräte. Infostealer sind hierfür ein Paradebeispiel: In den Sophos Telemetrieauswertungen sind sie für über 50 Prozent aller macOS-Auffälligkeiten in den letzten sechs Monaten verantwortlich, und: Atomic macOS Stealer (AMOS) ist eine der häufigsten Familien.

Cookies, Passwörter, Autofll-Dateien – AMOS schnappt sich alles

AMOS – zuerst von dem Sicherheitsunternehmen Cyble im April 2023 veröffentlicht – ist entwickelt worden, um sensible Daten von infizierten Maschinen zu stehlen, mit allem drum und dran: Cookies, Passwörter, Autofill-Daten und Inhalte Wallets mit Kryptowährungen. Die „Beute“ nutzt der Angreifer entweder für sich selbst, oder – das ist der wahrscheinlichere Fall – sie wird an einen anderen Akteur auf dem kriminellen Markt weiterverkauft.

Auf öffentlichen Kanälen des Telegram-Messengers wird AMOS angepriesen und verkauft. Im Mai 2023 noch für gut 900 Euro im Monat zu haben, muss man im Mai 2024 schon 2.715 Euro auf den Tisch legen. AMOS ist zwar nicht der einzige Akteur, MetaStealer, KeySteal und CherryPie konkurrieren, aber der prominenteste. Daher hat Sophos den ausführlichen Steckbrief Atomic macOS Stealer leads sensitive data theft on macOS zur Wirkung und Vorgehensweise von AMOS erstellt, um besser zur Abwehr gewappnet zu sein.

AMOS-Infektion via Malvertising oder SEO poisoning

In den Telemetriedaten von Sophos und anderen Analysten zeigt sich, dass viele Bedrohungsakteure ihre Opfer via Malvertising oder „SEO poisoning“ (Ausnutzen von Algorithmen für die Suchmaschinenplatzierung, um bösartige Websites an die Spitze der Suchergebnisse zu bringen) mit AMOS infizieren. Suchen unbedarfte Nutzer nach dem Namen einer bestimmten Software oder Funktionalität, erscheint die schadhafte Seite in den Suchergebnissen und bietet einen Download an. Die falsche Anwendung imitiert typischerweise die legitime App und installiert Malware auf dem Gerät. Zu den legitimen Anwendungen, die AMOS imitiert, gehören unter anderem Notion, Slack und Todoist (Produktivitäts), Trello (Projektmanagement) oder Arc (Internet-Browser).

Hat AMOS zukünftig auch iPhones im Visier?

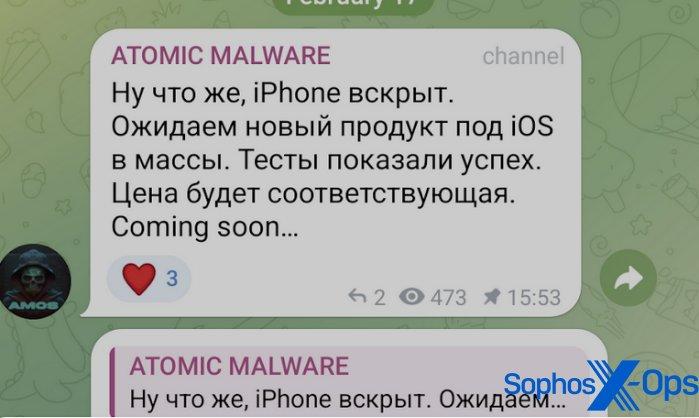

AMOS-Händler haben kürzlich eine Anzeige geschaltet, in der sie behaupteten, dass eine neue Version der Malware iPhone-Nutzer ins Visier nehmen würde. Bisher haben die Sophos-Experten allerdings noch keine Exemplare in freier Wildbahn gesehen und können zum jetzigen Zeitpunkt nicht bestätigen, dass eine iOS-Version von AMOS im Umlauf ist.

Eine mögliche treibende Kraft hinter dieser Ankündigung ist der Digital Markets Act (DMA) der EU, nach dem Apple verpflichtet ist, ab iOS 17.4 in der EU ansässigen iPhone-Nutzern alternative App-Marktplätze zur Verfügung zu stellen. Entwicklern wird es auch gestattet sein, Apps direkt von ihrer Website aus zu verbreiten – was möglicherweise bedeutet, dass Bedrohungsakteure, die eine iOS-Version von AMOS verbreiten möchten, dieselben Malvertising-Techniken anwenden könnten, die sie derzeit verwenden, um macOS-Benutzer anzusprechen.

Wie kann man sich schützen?

- Nutzer sollten auf jedem Gerät ausschließlich Software von legitimen Quellen mit guten Reputationen verwenden. Besondere Vorsicht gilt bei Pop-ups, die Passwörter oder erhöhte Privilegen erfragen.

- Alle Diebe, die Sophos X-Ops identifizierte, waren nicht im offiziellen Apple Store und sind auch nicht von Apple kryptografisch verifiziert. Spätestens, wenn die Software Informationen wie Passwörter oder unerwünschten Datenzugriff fordert, sollten die Alarmglocken klingeln – besonders bei einer Anwendung von dritter Seite.

- Standardmäßig speichern Browser verschlüsselte Autofill-Daten und den Schlüssel dafür an einem bestimmten Ort. Infostealer können auf infizierten Systemen beides leicht extrahieren. Eine Verschlüsselung basierend auf einem Master-Passwort oder Biometrie kann gegen diese Art von Angriff schützen.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (172) 4536839

E-Mail: sophos@tc-communications.de

![]()