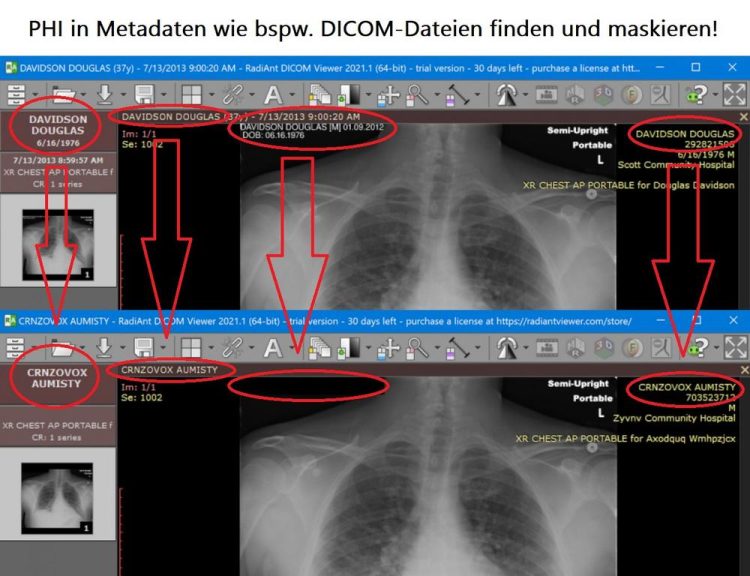

Patientendaten schützen ❌ Kritische Gesundheitsdaten in bspw. DICOM-Dateien automatisch finden und via Datenmaskierung schützen ❗

Mit Hunderttausenden von medizinischen Bildgebungsgeräten die im Einsatz sind, ist DICOM einer der am weitesten verbreiteten Nachrichtenstandards im Gesundheitswesen weltweit; Milliarden von DICOM-Bildern werden derzeit für die klinische Versorgung verwendet. Dieser Artikel beschreibt die Suche und De-Identifizierung von geschützten Gesundheitsinformationen (Protected Health Information, PHI) in DICOM-Metadaten und -Bildern mit Hilfe des Datenmaskierungstools IRI DarkShield und seiner Remote Procedure Call (RPC)-API für Dateien im Besonderen.

DICOM (Digital Imaging and Communications in Medicine) ist ein Standard für die Kommunikation und Verwaltung medizinischer Bilddaten und zugehöriger Daten. DICOM ist in fast allen Geräten der Radiologie, der kardiologischen Bildgebung und der Strahlentherapie (Röntgen, CT, MRI, PET, Ultraschall usw.) und zunehmend auch in Geräten anderer medizinischer Bereiche wie der Augenheilkunde und der Zahnmedizin implementiert.

DICOM definiert einzelne Dateien (in der Regel mit der Dateierweiterung .dcm), die eine eindeutige binäre Struktur aufweisen, die aus einer Kopfzeile und einem Datensatz mit einer Liste von Attributen besteht. Die Attribute enthalten Informationen über den Scan, wie z. B. den Patientennamen. Das letzte Attribut sind die eigentlichen Pixeldaten (Bilddaten) des Scans.

DICOM definiert auch eine Verzeichnisstruktur, in der Scans nach Patient, Studie und Serie geordnet sind. Diese Verzeichnisstruktur enthält Metadaten im CSV-Format an der Wurzel des Verzeichnisses.

DICOM-Dateien können aufgrund ihrer einzigartigen binären Struktur weder mit einem Texteditor bearbeitet noch mit einem typischen Bildbetrachter angezeigt werden.

Einzelne DICOM-Dateien enthalten eine Liste von Attributen. Zu den Attributen gehören Informationen über den Scan wie Patientenname, Geburtsdatum, Krankenhausname usw. sowie die Pixeldaten des Scans als letztes Attribut in der Sequenz. Einige Attribute sind optional, und alle können mit einem Tag gekennzeichnet werden.

Ein DICOM-Anzeigeprogramm zeigt in der Regel die Pixeldaten als Bild an, wobei die anderen Attribute über das Bild gelegt werden, obwohl diese anderen Attribute eigentlich von den Pixeldaten selbst getrennt sind. Die anderen Attribute sind immer noch Teil einer DICOM-Datei, aber nicht Teil der Pixeldaten. Es ist möglich, dass DICOM-Dateien eingebrannten Text enthalten, der in die Pixeldaten eingebettet ist.

Gezielter Datenschutz: Maskierung sensibler DICOM-Daten!

Die DarkShield-API für Dateien bietet nun eine Lösung für die Suche und Maskierung sensibler Attribute in einer DICOM-Datei, die auf einigen der bereits in der API vorhandenen Funktionen zur Dateiverarbeitung aufbaut, einschließlich HL7- und X12-EDI-Dateien.

Pixeldaten sind nur eines von vielen Attributen, die in einer DICOM-Datei enthalten sein können, und werden von anderen Attributen getrennt, die Schlüssel- oder Quasi-Identifikatoren wie Patientenname, Geburtsdatum und Krankenhaus enthalten können. DarkShield durchsucht alle Attribute, die nicht Teil der Pixeldaten sind.

Ein DICOM-Verzeichnis kann CSV-Metadaten in der Wurzel des Verzeichnisses enthalten, wie in der folgenden Abbildung dargestellt. Ein aufrufendes Programm kann dieses Verzeichnis durchlaufen und die CSV-Metadaten sowie die DICOM-Dateien an die DarkShield Files API senden.

Zusätzlich kann eine Reihe von Black Boxes in einem Dateimasken-Kontext angegeben werden, um bekannte Teile der Pixeldaten, die möglicherweise sensible Informationen in eingebranntem Text enthalten, zu schwärzen. Die Höhe, Breite sowie die X- und Y-Koordinaten jeder Blackbox können in der Konfiguration angegeben werden.

Beispiel für Datenmaskierung: Demoprogramm auf GitHub!

Ein auf GitHub verfügbares Demoprogramm demonstriert, wie der Inhalt eines DICOM-Verzeichnisses mithilfe der DarkShield-API maskiert werden kann. In diesem Programm wird ein ganzes Verzeichnis durchlaufen, um die CSV-Metadaten, Ordnernamen und einzelne DICOM-Dateien zu durchsuchen und zu maskieren. Das resultierende maskierte DICOM-Verzeichnis wird in einen separaten Ordner geschrieben.

Diese DICOM-Dateien werden zusammen mit anderen in der Verzeichnisstruktur, den Metadaten im Stammverzeichnis des DICOM-Verzeichnisses und den Ordnernamen durchsucht und maskiert. Alle sensiblen Informationen, die durch Suchabgleiche und Maskierungsregeln definiert sind, werden einheitlich behandelt. Jeder Suchmatcher ist mit einem Datentyp verknüpft, und jeder Datentyp wird auf der Grundlage der mit dem jeweiligen Matcher verbundenen Maskierungsregeln maskiert.

Umfassende Kontrolle: Überprüfung der Such- und Maskierungsergebnisse!

Die DarkShield-API gibt Suchanmerkungen als Teil ihrer Antwort zurück, wenn einer der Suchendpunkte aufgerufen wird. Außerdem werden die Ergebnisse der Maskierung als Teil der Antwort auf Maskierungsendpunkte zurückgegeben. Die Maskierungsergebnisse und Suchkommentare liegen in einem benutzerfreundlichen JSON-Format vor, das in BI-Tools aggregiert werden kann, um Einblicke in den Inhalt zu erhalten.

Beispielsweise können die gefundenen Übereinstimmungen mit sensiblen Daten und die Suchabgleicher, die diese Übereinstimmungen gefunden haben, zusammengefasst und auf visuelle Weise angezeigt werden. Die Visualisierung ist eine intuitive Methode, um Einblicke in diese Ergebnisse zu gewinnen, insbesondere wenn sie sehr umfangreich sind.

Die Überprüfung der Visualisierung von Annotationen und maskierten Ergebnissen kann helfen zu bestätigen, dass die Ergebnisse den Erwartungen entsprechen. Weitere Informationen, die in den Suchkommentaren und maskierten Ergebnissen enthalten sind, umfassen den Dateinamen, alle fehlgeschlagenen Maskierungsergebnisse und die Stelle in der Datei, an der die sensiblen Daten gefunden wurden.

Fazit: Einfach zu integrierende Lösung!

DICOM ist ein wichtiger Standard für die Speicherung personenbezogener Daten und Bilder im Gesundheitswesen, aber die De-Identifizierung von DICOM-Dateien kann aufgrund ihrer Komplexität eine schwierige Aufgabe sein. Dennoch müssen Datenschutzgesetze wie die im Rahmen des HIPAA erlassenen befolgt werden, um die PHI in den von Ihnen kontrollierten Datenquellen und -silos, einschließlich DICOM-Dateien, zu de-identifizieren oder zu anonymisieren.

Geldstrafen und ein geschädigter Ruf sind die Folge von Verstößen gegen PHI-Daten. Die DarkShield-API bietet jetzt eine effektive, einfach zu integrierende Lösung, um diese Herausforderungen und Vorschriften gleichzeitig zu bewältigen.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

JET-Software entwickelt und vertreibt seit 1986 Software für die Datenverarbeitung für gängige Betriebssysteme wie BS2000/OSD, z/OS, z/VSE, UNIX & Derivate, Linux und Windows. Benötigte Portierungen werden bei Bedarf realisiert.

Wir unterstützen weltweit über 20.000 Installationen. Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: +49 (6073) 711405

E-Mail: amadeus.thomas@jet-software.com

![]()