USU forciert IT-Automatisierung durch OEM-Partnerschaft mit Flowster

Die IT-Automatisierung wird zum Schlüsselelement bei der digitalen Transformation von Unternehmen und zur treibenden Kraft bei der Optimierung von Schnelligkeit, Flexibilität, Standardisierung und Qualität in der IT. Durch die Integration mit FLOWSTER bietet die USU-Software Valuemation nun die komplette Automatisierungskette, um z. B. Incidents, Changes oder Service-Requests nahtlos und vollautomatisiert im Rechenzentrum zu verarbeiten.

„Durch die Integration mit der IT-Servicemanagement-Suite Valuemation kommt FLOWSTER dem Ziel, Marktführer in der DACH-Region für Infrastruktur-Automatisierung zu werden, einen wesentlichen Schritt näher. Valuemation deckt mit FLOWSTER nun die komplette Automatisierung von den ITIL®-Prozessen bis hin zur Rechenzentrums-Automatisierung ab“, kommentiert Matthias Jaekel, CEO von FLOWSTER.

„Automatisierung ist für unsere Kunden eines der zentralen Themen, um damit die IT-Mitarbeiter von lästigen Routine-Arbeiten zu befreien. Das führt zu Kosten- und Zeitersparnis, schnelleren Prozessdurchlaufzeiten, weniger Fehlern und nicht zuletzt auch zu höherer Mitarbeiterzufriedenheit“, ergänzt Peter Stanjeck, Geschäftsführer der USU GmbH.

Die 1977 gegründete USU GmbH gehört zu den größten europäischen Anbietern für IT- und Knowledge-Management-Software. Marktführer aus allen Teilen der internationalen Wirtschaft schaffen mit USU-Anwendungen Transparenz, sind agiler, sparen Kosten und senken ihre Risiken.

Der Geschäftsbereich Valuemation unterstützt Unternehmen mit umfassenden, ITIL®-konformen Lösungen für das strategische und operative IT- und Enterprise Service Management. Kunden steuern damit sämtliche Serviceprozesse, schaffen Transparenz über ihre Servicekosten sowie ihre IT-Infrastruktur und können dadurch ihre Services effizient planen, überwachen und verrechnen.

Zum Einsatz kommt dabei die gleichnamige Software Valuemation, eine modulare, integrierte und ITIL®-zertifizierte Produktsuite. Sie wird im IT-Bereich großer und mittelständischer Unternehmen und bei IT Service Providern eingesetzt. Valuemation kommt aber auch in weiteren Servicebereichen wie z.B. Personal, Facility Management und Field Service Management zum Einsatz. Von Analystenhäusern und Zertifizierungsunternehmen wird Valuemation als weltweit führend eingestuft.

Die USU GmbH ist Teil der im Prime Standard der Deutschen Börse notierten USU Software AG (ISIN DE 000A0BVU28). Weitere Informationen: www.valuemation.com

USU Software AG

Spitalhof 1

71696 Möglingen

Telefon: +49 (7141) 4867-0

Telefax: +49 (7141) 4867-200

http://www.usu.com

Leiter

Telefon: +49 (7141) 4867-440

Fax: +49 (7141) 4867-200

E-Mail: kommunikation@usu.de

Investor Relations

Telefon: +49 (7141) 4867-351

Fax: +49 (7141) 4867-108

E-Mail: f.sorge@usu-software.de

phronesis PR GmbH

Telefon: +49 (821) 444800

Fax: +49 (821) 4448022

E-Mail: moerz@phronesis.de

![]()

MRM Distribution akzeptiert Kryptowährungen

Ab Juli 2018 kann das Geschäftsleben so einfach sein: Der MRM-Partner wählt bei der Softwarebestellung als Zahlungsmethode Bitcoin (BTC) oder Ether (ETH) aus und findet auf der Rechnung die Wallet-Adresse, an die er den zu bezahlenden Rechnungsbetrag in BTC oder ETH sendet. Fertig!

Doch laut Ronny Drexel, Leiter Marketing & Kommunikation bei MRM, ist das nur der erste Schritt: „Sobald es genauso einfach, sicher und sinnvoll ist, nicht nur Finanz-, sondern auch Lizenztransaktionen via Blockchain abzuwickeln, werden wir von MRM für alle Händler unseres Partnernetzwerks auf diese Technologie für den manipulationssicheren Handel mit gebrauchter Software setzen.“ Entscheidende Voraussetzung ist für MRM, dass jedes Glied der Nachweiskette erfassbar ist, um eine manipulationssichere Transaktion vom Erst- zum Zweiterwerber zu gewährleisten und vor allem auszuschließen, dass davor bereits eine wundersame Lizenzvermehrung stattgefunden hat. Es geht also darum, via Blockchain technologisch sicherzustellen, dass ausschließlich Originallizenzen, die erstmalig im EWR in Verkehr gebracht wurden, in der vom Erstwerber ursprünglich erworbenen Anzahl rechts- und herstellerkonform sowie manipulationssicher gehandelt werden.

„All diese Kriterien müssen vollständig abbildbar sein, bevor wir mit unserem Partner-Ökosystem den nächsten Schritt gehen; da sind wir in der Pflicht, da machen wir keine Konzessionen“, so Drexel weiter. Immerhin ginge es darum, die Plattform allen Partnern kostenfrei zur Verfügung zu stellen, um damit die sinnvolle Nutzung dieser Zukunftstechnologie auf möglichst breiter Basis zu ermöglichen und sie nicht etwa durch nachlässige Vorausplanung und Sicherheitssysteme zu diskreditieren.

Auf diese dezentrale Technologie zu setzen, ist für MRM nicht nur ein konkretes Businessziel, sondern hat auch einen ideellen Hintergrund. Einmal mehr zeigt sich da die grundsätzliche Sympathie von MRM für disruptive Geschäftsmodelle sowie dezentrale Businessprozesse und monopolkritische Strukturen, die Einzelnen mehr Kontrolle und Verfügungsgewalt über Informationen schenkt.

So wie der Handel mit gebrauchter Software ursprünglich die traditionellen Hersteller heraus-forderte, tun das die Kryptowährungen im Finanzsektor und die Blockchain-Technologie ganz grundsätzlich beim Design von Entwicklerplattformen, -tools und Services in der IT-Welt. Der konkrete Nutzen Blockchain-basierter Systeme ist sehr vielfältig: So lassen sich auch große Datenmengen mittels Verschlüsselung und Zugriffsverwaltung wirksam schützen sowie unternehmensübergreifend sammeln und analysieren. Datenbezugspunkte werden einfacher überprüfbar und Schwachstellen in Geschäfts- und Logistikprozessen sowie im Zahlungsverkehr sind leichter aufzuspüren und auszumerzen.

Vor diesem Hintergrund ist MRM Distribution stolz darauf, als erster Distributor für gebrauchte Software und erster Distributor für Software überhaupt, Kryptowährungen als offizielles Zahlungsmittel zu akzeptieren, und als Pionier der Blockchain-Technologie in seiner Branche neue, sinnvolle Anwendungsszenarios zu entwickeln, von denen das gesamte MRM-Partner-Ökosystem schon bald profitieren wird.

MRM ist der erste deutsche Distributor für den Handel mit gebrauchter Originalsoftware. MRM beliefert registrierte Wiederverkäufer mit einer breiten Angebotspalette von Volumenlizenzen bis Box-Produkten – selbstverständlich rechts-, markt- und herstellerkonform. Das exklusive Produkt von MRM und seinen Partnern ist Originalsoftware, die bereits offiziell auf Rechnern der Ersterwerber lief, vollständig deinstalliert wurde und nun unter strenger Berücksichtigung aller Rechtsvorgaben für den Weiterverkauf zur Verfügung steht. Wichtig: MRM tritt als Anbieter am Markt ausschließlich mittelbar über Partner auf und vertreibt seine Produkte als Distributor nicht selbst an Endkunden. MRM setzt auf eine partnerschaftliche Markterschließung und damit ganz auf engagierte und kompetente Reseller.

MRM Distribution GmbH & Co. KG

Konrad-Zuse-Straße 1

85716 Unterschleißheim

Telefon: +49 (89) 2488369-0

Telefax: +49 (89) 2488369-99

http://www.mrm-distribution.com

Leiter Marketing & Kommunikation

Telefon: +49 (69) 9451950-01

Fax: +49 (69) 9451950-99

E-Mail: ronny.drexel@mrm-distribution.de

![]()

Optimierung des Verkaufsaußendienst mit COSYS

Nebenbei hält auch die Digitalisierung der Wirtschaft und der Gesellschaft nicht inne – im Gegenteil. Höher, schneller, weiter…das erwarten die Kunden und da möchte man als Unternehmen mithalte und den Ansprüchen entsprechen und den digitalen Trends mitzugehen.

Mit der COSYS CRM und Mobile Sales System bieten wir eine COSYS Softwarelösung an, die die gesamten Vertriebsprozess vereint und digitalisiert.

Verabschieden Sie sich mit dem COSYS CRM und Mobile Sales System von dicken Angebotsmappen und händisch geführten Papierlisten sowie altmodischen Bestellformularen und –scheinen.

Gehen Sie mit der Zeit, verschenken Sie kein Potential und digitalisieren sowie modernisieren Sie mit COSYS und durch den Einsatz unserer umfassenden, userfreundlichen COSYS Lösungen Ihren Vertrieb.

Besuchen Sie uns auch auf unseren Social Media Kanälen:

– Facebook / Instagram

– Twitter

– YouTube

– XING

Cosys Ident GmbH

Am Kronsberg 1

31188 Holle – Grasdorf

Telefon: +49 (5062) 900-0

Telefax: +49 (5062) 900-30

http://www.cosys.de

Telefon: +49 (5062) 900-0

E-Mail: vertrieb@cosys.de

Neues DSGVO-Dashboard von Omikron sichert Unternehmen ab und beschleunigt Prozesse

Um also beispielsweise das „Recht auf Löschung“ (Artikel 17 DSGVO) erfüllen zu können, ist in der Regel ein großer manueller Aufwand erforderlich, da jedes System (ERP, CRM, Online-Shop, Ticket-System, Newsletter-Software – um nur diese zu nennen) einzeln durchsucht werden muss. Erschwerend kommt hinzu, dass man insbesondere bei mehrfach angelegten Kunden mit den besagten unterschiedlichen Schreibweisen nie hundertprozentig sicher sein kann, dass tatsächlich alle Datensätze Silo-übergreifend gefunden wurden. Schon eine einzige nicht identifizierte Dublette kann nach der neuen Verordnung teure Konsequenzen nach sich ziehen.

Datenschutzbeauftragte der Unternehmen müssen außerdem sicherstellen, dass jede einzelne DSGVO-Anfrage in allen Systemen bearbeitet wird und keines vergessen wird. Jedes System hat in der Regel einen gesonderten Verantwortlichen. Hier den Überblick zu bewahren, ist eine echte Herausforderung.

So hilft das Omikron DSGVO-Dashboard

Das DSGVO-Dashboard ist eine Weboberfläche, die Daten aus beliebig vielen unterschiedlichen Quellsystemen (CRM, ERP, Online-Shop usw.) fehlertolerant durchsucht und in einer einheitlichen Datensicht zusammenbringt. So erhalten Unternehmen einen rundum vollständigen Blick auf alle personenbezogenen Daten und den Status der einzelnen DSGVO-Fälle wie etwa „Löschung“ oder „Auskunft“.

Im Einzelnen erledigt das Tool folgende Aufgaben:

- Systemübergreifende Suche nach betroffenen Personen bzw. Kunden: Zusammengehörige Adressen werden gruppiert und mit den liefernden Systemen dargestellt. Die fehlertolerante Suche findet dabei auch Datensätze mit abweichender Schreibweise und hilft so, Dubletten aufzuspüren und Personen bzw. Kunden zu bündeln.

- Anlage des Falles: Unternehmen bzw. deren Datenschutz-Beauftragte können zwischen unterschiedlichen Anforderungen der DSGVO auswählen und die gefundenen Kontakte der einzelnen Systeme zu einem Fall zusammenlegen. Die selektierten Personen können anschließend durch die Systemverantwortlichen effektiv abgearbeitet werden.

- Überwachung, Dokumentation und Erledigung der DSGVO-Fälle: Alle Fälle können nachverfolgt und gezielt geschlossen werden. Ein Fallreport ermöglicht den einfachen Nachweis sowohl für den Systemverantwortlichen als auch für die betroffene Person. Der anschließende Bestätigungsprozess, zum Beispiel per E-Mail, wird so stark vereinfacht.

- Einfache Erstellung von Tätigkeitslisten: Über alle offenen Fälle hinweg können systemabhängige Tätigkeitslisten erstellt werden, die beispielsweise anzeigen, welche Personen noch aus dem System gelöscht werden müssen.

Weitere Vorteile: Das Auskunftsrecht kann mit dem Dashboard per 1-Klick-Suchabfrage komplett erfüllt werden. Die zeitraubende manuelle Recherche in jedem einzelnen Datensilo entfällt Dank einheitlicher 360°-Suche über alle Systeme hinweg. Jeder Fall bleibt bis zur abschließenden Bearbeitung im letzten System offen. Bei „Löschung“ prüft das Dashboard automatisch (zum Beispiel über Nacht), ob der Datensatz tatsächlich entfernt wurde. Erst dann ist der Fall final abgeschlossen.

Einsatzfähig auch in Alt-Systemen

Das Dashboard kann in nahezu jede IT-Umgebung integriert werden und ist sogar mit älteren (Groß-)Rechnersystemen wie Nixdorf 8870, IBM AS 400 oder Siemens BS 2000 kompatibel. Die Lösung kann auf unterschiedlichste Mailing-Dateien zugreifen und sorgt in jedem Fall für eine lückenlose Dokumentation. Weitere Infos hier: www.omikron.net/DSGVO_Dashboard_Loesung

Omikron Data Quality GmbH

Habermehlstraße 17

75172 Pforzheim

Telefon: +49 (7231) 12597-0

Telefax: +49 (7231) 12597-25

http://www.omikron.net

Pressesprecher

Telefon: +49 (7231) 12597-201

Fax: +49 (7231) 12597-250

E-Mail: bs@omikron.net

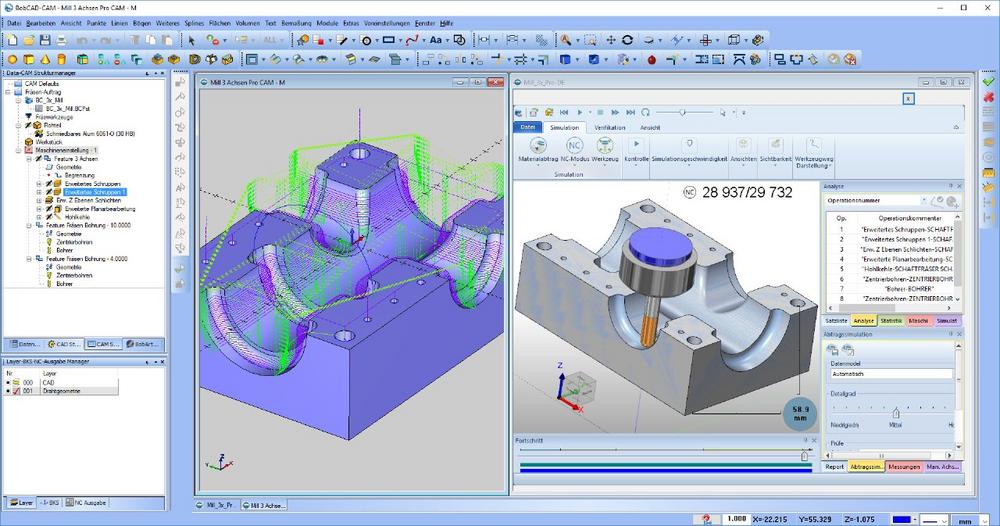

Neu bei DataCAD – BobCAD-CAM V30 in Deutsch

BobCAD-CAM Inc. liefert seit über 30 Jahren CAD-CAM-Softwareprodukte für die globale Fertigungsindustrie. Weltweit sind über 150.000 Lizenzen von BobCAD-CAM im Einsatz. Mit der aktuellen Version V30 steht BobCAD-CAM erstmals in Deutsch zur Verfügung.

Die Produkte umfassen leistungsstarke Bearbeitungstechnologien für

- 2-, 3-, 4- & 5-Achsen CNC-Fräsmaschinen und Fräs-Drehzentren

- Router

- Wasserstrahl-, Plasma- und Laserschneidmaschinen

- Drahterodieren

- 2-Achsen CNC-Drehmaschinen,

sowie Module für Prägen/Gravieren (ART), Schachteln und Bearbeitungssimulation.

BobCAD-CAM integriert CAD- und CAM-Funktionalität in einer einzigen, einfach zu bedienenden Oberfläche und sorgt für einen reibungslosen Übergang von der Konstruktion zur Werkzeugwegprogrammierung.

BobCAD-CAM ist leistungsstark, einfach zu bedienen und schont Ihr Budget.

DataCAD Software und Service GmbH

Gutlay 4

55545 Bad Kreuznach

Telefon: +49 (671) 8363-10

Telefax: +49 (671) 4820-293

http://www.datacad.de/

Kollaborativer Roboter „Panda“ am Asseco-Stand: Wenn der Roboter zum Software-Anwender wird

„Die Kollaboration mit Menschen erfordert ein deutlich höheres Maß an Flexibilität, als wir dies aus klassischen Mensch-Maschine-Szenarien gewohnt sind“, so Carl-Heinz Gödde, Vice President Sales der Asseco Solutions. „Im Gegensatz zum festen Einsatzzweck einer Maschine werden kollaborative Roboter je nach Situation mit immer neuen Aufgaben betraut. Eine traditionelle Maschinenanbindung per Software ist hierfür unter Umständen zu starr. Um flexibel in ein Team integriert zu werden, müssen die Roboter in der Lage sein, durch Bedienung der Benutzeroberfläche mit der Software zu interagieren. Gemeinsam mit den Fachbesuchern an unserem Stand möchten wir einen Blick in die Arbeitswelt von morgen werfen und am Beispiel des innovativen Roboters Panda zeigen, wie ein solches Einsatzszenario der Zukunft aussehen könnte.“

„Durch den Einsatz und die Integration des Leichtbauroboters Panda in Prozessabläufe, ermöglichen wir Kunden bereits heute eine signifikante Produktionssteigerung”, ergänzt Martin Scherrer, CEO der Voith Robotics GmbH.

Innovativer Cobot interagiert mit APplus

Der Cobot Panda ist durch seine flexible Einsetzbarkeit und intuitive Bedienbarkeit auf die Unterstützung von menschlichen Anwendern ausgelegt. 2017 mit dem deutschen Zukunftspreis ausgezeichnet, ist der knapp 85 Zentimeter lange Roboterarm mithilfe verschiedener Spezialaufsätze in der Lage, unterschiedlichste Aufgaben im Praxisalltag zu bewältigen. So kann er unter anderem Gegenstände greifen, bewegen und verpacken, Schrauben eindrehen, Platinen und Mikrochips testen, oder mithilfe eines Touchpen einen berührungsempfindlichen Bildschirm bedienen, beispielsweise um zur Qualitätssicherung in der Smartphone-Fertigung ein eingesetztes Display durch akribisches Abtasten Millimeter für Millimeter auf seine vollständige Funktionstüchtigkeit zu prüfen.

Am diesjährigen Asseco-Stand auf der CEBIT werden mithilfe des Pandas einzelne Schritte eines Geschäftsszenarios aus der Praxis simuliert, beispielsweise die Entnahme von Ware aus dem Lager für eine Kundenbestellung. Durch Bedienung der Robotersteuerung ist der Facharbeiter in der Lage, die gewünschte Menge an den Panda zu kommunizieren, woraufhin dieser die entsprechende Anzahl Elemente aus einem Vorratsbehältnis am Asseco-Stand entnimmt. Im Anschluss verbucht er die durchgeführte Aktion in APplus, das er mithilfe seines Touchpens bedient und so die entsprechenden Werte in das ERP-System eingibt. Im Anschluss daran veranlasst er in APplus den Druck oder E-Mail-Versand des entsprechenden Belegs, um die Mengenentnahme für den Kunden zu quittieren.

Cobot Panda am Asseco-Stand

Das innovative Einsatzszenario des Pandas präsentieren die Experten von Asseco Solutions und Voith Robotics live auf der diesjährigen CEBIT am Asseco-Stand E16 in Halle 17 und geben interessierten Besuchern so einen Einblick in die Mensch-Maschine-Kollaboration der Zukunft. Voith Robotics stellt weitere Szenarien auf dem Stand D58 in Halle 13 vor. Kunden und Interessenten, die mit den Experten der Asseco Solutions auf der CEBIT 2018 einen Gesprächstermin vereinbaren wollen, wenden sich bitte an claudia.kupplich@assecosol.com. Anfragen für Pressetermine nimmt phronesis PR unter +49(0)821/444-800 sowie per E-Mail an info@phronesis.de gerne entgegen.

Voith Robotics

Voith Robotics, ein Gemeinschaftsunternehmen des Technologiekonzerns Voith und des Münchner Robotik-Start-Ups Franka Emika, ist ein globaler Systemanbieter für robotergestützte Automatisierungslösungen. Das Unternehmen bündelt das einmalige Know-how von individuellen Robotiklösungen mit künstlicher Intelligenz, digitalen Apps und Prozessberatung für Anwender in den verschiedenen Zielmärkten wie der Elektro- und Automobilindustrie, Consumer Goods, Healthcare und Logistik.

Seit mehr als 25 Jahren bietet die Asseco Solutions mit Hauptsitz in Karlsruhe modernste ERP-Technologien für den gehobenen Mittelstand. Ihre webbasierte ERPII-Lösung APplus verbindet CRM, DMS, PLM, E-Business, Wissensorganisation, Risikomanagement und Workflow mit klassischem ERP und deckt so alle wesentlichen Stufen moderner Wertschöpfungsketten integriert ab. Derzeit setzen mehr als 1.650 Kunden auf APplus. Mit zahlreichen akademischen Kooperationen legt Asseco einen starken Fokus auf Forschung und Entwicklung und agiert so als einer der Vorreiter für Digitalisierung und zukunftsweisende Technologien wie Industrie 4.0. Für eine bestmögliche Betreuung seiner Kunden beschäftigt das Unternehmen insgesamt über 770 Mitarbeiter an knapp 20 Standorten in Deutschland, Österreich, der Schweiz, der Slowakei und Tschechien sowie Italien und Guatemala. Als Teil der europaweiten Asseco-Gruppe mit über 21.500 Mitarbeitern bietet Asseco seinen Kunden eine ideale Kombination aus lokalem Fokus und globaler Handlungsfähigkeit.

Asseco Solutions AG

Amalienbadstraße 41C

76227 Karlsruhe

Telefon: +49 (721) 91432-0

Telefax: +49 (721) 91432-298

http://www.applus-erp.de

Marketing Managerin

Telefon: +49 (721) 91432-0

Fax: +49 (721) 91432-298

E-Mail: Stephanie.Miotto@assecosol.com

phronesis PR GmbH

Telefon: +49 (821) 444-800

Fax: +49 (821) 44480-22

E-Mail: info@phronesis.de

phronesis PR GmbH

Telefon: +49 (821) 444800

Fax: +49 (821) 4448022

E-Mail: info@phronesis.de

![]()

VOQUZ verkündet Teilnahme an der CEBIT 2018

Die SAP Happy Hour findet als besonderes Messe-Angebot von VOQUZ und Matrix42 vom 12. bis zum 14. Juni (14 – 15 Uhr) statt. Dabei geben die Lizenzexperten von VOQUZ in kurzen Vorträgen Einblick in die aktuellen Entwicklungen der SAP Lizenzierung. Themen sind unter anderem das neue Preismodell für die indirekte/ digitale Nutzung, Strategien beim SAP Lizenz-Audit und die S/4HANA-Lizenzierung. Die kostenlosen Vorträge finden am gemeinsamen Stand im Matrix42 Kino in Halle 15, Stand F58 statt. Anschließend gibt es die Möglichkeit, weiter mit den Lizenzexperten zu diskutieren.

Die CEBIT präsentiert sich in diesem Jahr als Mischung aus Messe, Konferenz und Event. Die Messe findet vom 11. bis zum 15. Juni 2018 in Hannover statt und ist untergliedert in die Teile „Conference“ am Montag, den 11.6.2018 und „Expo, Conference & Festival“ vom 12. – 15.6.2018. VOQUZ ist vom 12. bis zum 15. Juni auf der CEBIT vertreten.

Über Matrix42:

Matrix42 unterstützt Organisationen dabei, die Arbeitsumgebung ihrer Mitarbeiter zu digitalisieren. Die Software für Digital Workspace Experience verwaltet Geräte, Anwendungen, Prozesse und Services einfach, sicher und konform. Die innovative Software integriert physische, virtuelle, mobile und cloudbasierte Arbeitsumgebungen nahtlos in vorhandene Infrastrukturen.

Die Matrix42 AG hat ihren Hauptsitz in Frankfurt am Main, Deutschland, und vertreibt und implementiert Softwarelösungen weltweit mit lokalen und globalen Partnern.

Die VOQUZ Group ist ein Lösungsanbieter und Systemintegrator im Bereich der Informations-technologie. Das Unternehmen ist ein One-Stop-Shop für die Realisierung komplexer IT-Projekte und bietet Kunden intelligente Lösungen in den Bereichen SAP Business Solutions, Asset Management und Datenqualität. Im Bereich Application Quality unterstützt die VOQUZ Group ihre Kunden bei der Entwicklung von Webanwendungen sowie im Application Testing und Managed Security Testing.

VOQUZ schöpft aus einem Pool interner und externer Spezialisten und profitiert von über 35 Jahren Markterfahrung in den Branchen Banking, Automotive und Technology. Zu den Kunden zählen sowohl Konzerne als auch mittelständische Unternehmen. Die VOQUZ Group beschäftigt rund 400 Mitarbeiter und hat ihren Hauptsitz in München. Die VOQUZ Group ist mit eigenen Niederlassungen und über Vertriebspartner in Europa, Nord- und Südamerika sowie Asien vertreten.

VOQUZ Technologies AG

Reichenbachstraße 2

85737 Ismaning

Telefon: +49 (89) 925191-0

Telefax: +49 (89) 925191-15

http://www.voquz.com

Telefon: +49 (89) 925191763

E-Mail: regina.lauer@voquz.com

Die „sieben Tore“ der App Security

Sicherheit im Entwicklungsprozess

Code sichern

Bereits bei der App-Entwicklung sollte man den Source Code einer App gegen Reverse Engineering zu schützen. Reverse Engi-neering bedeutet, dass ein Software-Produkt oder ein System vom Ende zum Beginn hin analysiert wird. Im positiven Sinn lässt sich dieses Verfahren zur Fehleranalyse oder Qualitätsprüfung nutzen. Allerdings können auf diesem Weg Apps missbräuchlich ausspioniert und nachgebaut werden. Eine Methode, um geistiges Eigentum in diesem Bereich zu schützen, ist die Obfuskierung des Source Codes. Dabei wird der Programm-code oder der Quelltext bewusst komplett oder partiell verändert, sodass ein Duplizieren unwahrscheinlich bis unmöglich wird. Außerdem ist der Source Code sicher vor unberechtigtem Zugriff zu speichern. Dies gilt sowohl bei lokaler Speicherung als auch bei der Nutzung eines Cloud Services.

Datenschutzkonformität

Gerade vor dem Hintergrund der neuen Datenschutz-Grundverordnung (DSGVO) sollten Sie die Datenschutzkonformität Ihrer Apps rechtssicher gewährleisten können. Denn auch im Datenschutz gilt: Unwissenheit schützt vor Strafe nicht, und zwar den Anbieter. In erster Linie ist er für die Einhaltung der datenschutz-rechtlichen Vorgaben verantwortlich, auch wenn die App von einem Dienstleister entwickelt wurde. Deshalb sollten Sie bereits in einer frühen Entwicklungsphase die Grundprinzipien des Datenschutzes im Blick behalten. Zum Beispiel den Zweckbindungsgrundsatz, nach dem nur auf Daten zugegriffen werden darf, die für den im Voraus bestimmten Zweck notwendig sind. Das Impressum muss den Anforderungen an Telemediendienste entsprechen. Die Datenschutzerklärung muss den Nutzer über Art, Umfang und Zweck der Erhebung und Verwendung personenbezogener Daten informieren. Überdies muss auch während der App-Nutzung eine gut lesbare Datenschutzerklärung jederzeit abrufbar sein – eine Verlinkung zu einer Website reicht nicht aus. Die Liste der Vorgaben ist lang. Eine Zusammenfassung der wichtigsten Punkte bietet beispielsweise der Düsseldorfer Kreis unter folgendem Link an: https://www.datenschutz-bayern.de/technik/orient/OH_Apps.pdf

Rechtssicherheit

Eng mit der Datenschutzkonformität hängt die Rechtssicherheit zusammen. Sie als Anbieter sind dafür verantwortlich, dass die App den jeweils gültigen rechtlichen Vorschriften entspricht. Dabei ist nicht nur die deutsche Gesetzeslage zu berücksichtigen sondern die Situation in jedem Markt, in dem die App vertrieben beziehungsweise genutzt wird. Andernfalls droht die Gefahr, dass Apple oder Google die Veröffentlichung ablehnen oder Bußgelder und Abmahnungen von Wett-bewerbern. Auch die Nutzungsrechte für Bild-, Video- und Textmaterial sind zu klären. Bei der Namensgebung der App sollten Sie gründlich recherchieren und sicherstellen, dass der Name nicht bereits geschützt ist oder verwendet wird. Den Namen Ihrer App lassen Sie in jedem Fall schützen. Professionelle App-Entwickler sind in der Regel mit diesen und vielen anderen Fallstricken vertraut.

Aber nicht nur bei der Entwicklung sondern auch bei der Nutzung von Apps gibt es vielfältige Sicherheitsaspekte zu berücksichtigen.

Sicherheit bei der Nutzung

Gerät sichern

Die App-Sicherheit im Nutzungsprozess beginnt beim Gerät und damit beim User. Er ist verantwortlich dafür, sein Gerät vor Diebstahl, Beschädigung oder Verlust zu schützen. Genauso wichtig ist es, einem unberechtigten Zugriff so gut wie möglich vorzubeugen. Das beginnt bereits bei der Verriegelung durch ein sicheres Passwort und der Verschlüsselung von Passwörtern. Auch regelmäßige Software-Updates und der Einsatz von Virenscannern sorgen für mehr Sicherheit. Unternehmen, die Apps auf mobilen Endgeräten einsetzen, sollten ihre Mitarbeiter über diese Verantwortlichkeiten ausführlich informieren.

Daten sichern

Neben der Sicherung der Geräte ist die Sicherung der Daten ein zentraler Aspekt der App Security. Ein Buzzword, das in diesem Zusammenhang oft fällt, ist BYOD (Bring your own device), also der Einsatz von auch privat genutzten Laptops, Tablets oder Smartphones innerhalb des Firmennetzwerks. Er bringt sicherheits-technisch einige Herausforderungen mit sich – unabhängig davon, ob Mitarbeiter ihre eigenen Geräte mitbringen oder Firmengeräte im privaten Umfeld nutzen. Hier empfiehlt sich ein möglichst sicheres Betriebssystem in Kombination mit einer MDM (Mobile Device Management)-Software. Mit dieser Software lassen sich die Geräte zentral vom Unternehmen aus verwalten. Bei Diebstahl oder Verlust ist eine Sperrung oder die Löschung kritischer Daten via Fernzugang möglich. Der Einsatz von Programmen wie Samsung Knox erlaubt es überdies, geschäftliche und private Inhalte separat und gesichert auf einem Gerät abzulegen.

Server sichern

Ein Großteil der Apps nutzt eine Client-Server-Architektur. Dabei werden Daten von einem Server heruntergeladen und/oder auf einem solchen gespeichert. App-Sicherheit ist damit auch eine Frage der Server-Sicherheit. Regelmäßige Sicherheitsupdates und Backups sind hier ebenso unverzichtbar wie eine vernünftige Verwaltung von Zugriffsrechten. So wird die Gefahr gebannt, dass durch unbeabsichtigte Aktivitäten Schaden entsteht. Auch die Datei-Berechtigungen sollten Sie möglichst niedrigschwellig halten. Darüber hinaus ist Server Monitoring angesagt: Die verantwortlichen Fachleute sollten kontinuierlich ein Auge darauf haben, ob und von wem Programme geändert werden. Auch ungewöhnliche Aktivitäten wie steigende CPU-Belastung, ein Zuwachs beim Traffic oder ähnliches können auf Missbrauchsversuche hinweisen. Mit speziellen Hackertools einen Testangriff auf seinem Server zu simulieren, ist in Deutschland nicht erlaubt. Die Zusammenarbeit mit entsprechenden Spezialisten ist jedoch möglich.

Kommunikation sichern

Das Fazit von Dr. App: „Dies ist nur ein kleiner Überblick über die „App-Sicherungsmöglichkeiten“ entlang der gesamten Prozesskette. Um die Sicherheit beim Einsatz von Business Apps in Unternehmen zu optimieren, empfiehlt es sich, von Anfang an mit einem erfahrenen App-Entwicklungspartner zusammen-zuarbeiten. Er wird bereits bei der Entwicklung Sicherheit und Datenschutz im Blick haben, regelmäßige Sicherheits-Checks und die Information der User anregen und den ganzen Prozess prüfen. Gern können Sie sich bei diesbezüglichen Fragen auch an Dr. App wenden.“

mobivention ist ein Full-Service Dienstleister für die Entwicklung, Konzeption, User Interface Design und Vermarktung von Apps für Smartphones und Tablets. Das 2003 gegründete Unternehmen gilt als Qualitätsführer im Markt. Das Unternehmen verfügt mit seinen 30 Mitarbeitern über einen langjährigen Erfahrungsschatz bezüglich der Herstellung von Apps und der Realisierung von Kundenprojekten. Dieses einzigartige Know-how ist Basis für die erfolgreiche Zusammenarbeit mit namhaften und renommierten Kunden aus den Branchen Industrie, Handel und Dienstleistung. https://mobivention.com

mobivention GmbH

Gottfried-Hagen-Str. 24

51105 Köln

Telefon: +49 (221) 677811-0

Telefax: +49 (221) 677811-99

http://www.mobivention.com

Direktor Marketing & Projekte

Telefon: +49 (221) 67781120

Fax: +49 (221) 67781129

E-Mail: bhesseler@mobivention.com

Dr. Ladendorf Public Relations GmbH

Telefon: +49 (69) 426027-80

E-Mail: ihl@ladendorf-pr.de

IMCo on the Road – Berliner Spezialist für Warensicherung auf Nordamerikas größter Messe für Loss Prevention im Einzelhandel

Führende US-Einzelhändler starten Tests

Das patentierte IMCo System hat das Berliner Unternehmen zum weltweit führenden Anbieter von Smart Shelf Technologie gemacht. Systematisch erschließt IMCo mit seinen Vertriebspartnern weitere Märkte. IMCo’s Partner Checkpoint Systems präsentiert in Dallas wie die Smart Shelf Technologie aus Deutschland auf intelligente Weise der zunehmenden organisierten Bandenkriminalität im Einzelhandel begegnet. Bereits die diesjährigen Fachkongresse Retail Asset Protection Conference (RILA) in Orlando und die NRF Retail’s Big Show in New York, USA hatten zuvor ein enormes Kundeninteresse gezeigt. Führende US-Lebensmitteleinzelhändler haben bereits Tests der Smart Shelf Technologie für Produkte im Bereich Gesichtspflege, Parfüm und Alkohol vereinbart.

Erste IMCo Installationen im Vereinigten Königreich

Auch in Großbritannien ist IMCo mit seiner intelligenten Regaltechnik erfolgreich. Hier ist IMCo Smart Shelf Warensicherung bereits bei vier großen Einzelhändlern installiert und wird im Bereich Elektronikzubehör, Bürobedarf, Rasur getestet. Nach der Teilnahme an der globalen Fachmesse Retail Risk im April 2018 in London hat der dortige Vertriebspartner B2B SG Systems weitere Kunden für zusätzliche Tests gewinnen können.

Intelligente Warensicherung mit dem Smart Shelf

IMCo Smart Shelf Technologie setzt unmittelbar am Verkaufsregal an und erfasst auf einzigartige Weise die Interaktion zwischen Produkt und Kunde. Produktentnahmen werden registriert und mit einem leisen Signalton quittiert. Das erhöht nachweislich das Risiko von Gelegenheitstätern und professionellen Ladendieben, bereits am Point of Sale (POS) überführt zu werden. Untypische Mehrfachentnahmen lösen einen Alarm aus, so dass potenzielle Diebstähle Aufmerksamkeit erzeugen. Mitarbeiter können mit einer serviceorientierten Ansprache eingreifen. Eine aufgeräumte und offene Warenpräsentation optimiert das Einkaufserlebnis, so dass die Abverkäufe deutlich steigen. Diebstähle und Inventurdifferenzen gehen nachweislich signifikant zurück.

Warensicherung und Instore Analytics aus einer Hand

Darüber hinaus kann IMCo Smart Shelf Technologie als Datenquelle zur Steigerung der Regalverfügbarkeit eingesetzt werden. Die Entnahme- und Rückgabedaten erlauben eine Bestandslückenerkennung in Echtzeit. Bestandslücken können nach Uhrzeit, Dauer und Häufigkeit produktgenau dokumentiert werden. IMCo schafft die Voraussetzungen für effiziente Out-of-Stock-Analysen, Instore Analytics und die Verbindung des Verkaufsregals mit dem Internet der Dinge.

IMCo Inventory Management Consultants e.K.

Theodor-Heuss-Platz 8

14052 Berlin

Telefon: +49 (30) 33008172

Telefax: +49 (30) 33008174

http://www.imco-berlin.de

Telefon: +49 (30) 33008173

E-Mail: n.galetko@imco-berlin.de

Kostenfalle bei Spiele-Apps

Laut dem Medienpädagogischen Forschungsverbund Südwest spielen fast ein Viertel der 821 befragten Kinder im Alter von 6 bis 13 Jahren jeden oder fast jeden Tag Spiele auf dem Smartphone; davon 29 Prozent einmal oder mehrmals pro Woche. Deshalb ist es für Eltern auch so wichtig genauer hinzusehen, welches Konsumverhalten der Nachwuchs bei Spielen an den Tag legt und vor allem, welche mobilen Games auf dem Handy installiert sind. Meistens handelt es sich um sogenannte Free-to-Play-Spiele (F2P). Sie sind kostenfrei herunterladbar – und können auch kostenlos gespielt werden – doch locken sogenannte Ingame-Shops respektive In-App-Käufe mit Spielerleichterungen. Gegen einen Echtgeldbetrag lässt sich beispielsweise für einen Avatar ein anderes Erscheinungsbild anlegen oder den Spielfortschritt beschleunigen.

Finanzieller Schaden nicht unerheblich

Problematisch wird es für den Elternpart erst dann, wenn auf dem mobilen Gerät Kreditkarteninformationen hinterlegt sind oder Zugriff auf ein Konto möglich ist, bei dem unkontrolliert Käufe durchgeführt werden können. Sofern auf dem Smartphone keine Verifizierung des Kaufes durch Fingerdrucksensor, Gesichtserkennung – wie beim iPhone X – oder durch ein Passwort benötigt wird, können horrende Summen entstehen. So ist es oftmals in der Vergangenheit passiert, dass mehrere tausend Euro für F2P-Spiele ausgegeben wurden.

G DATA sieht was, was du nicht siehst

Dank der G DATA Internet Security für Android können Eltern Smartphone oder Tablet für die Schützlinge konfigurieren. Die Kindersicherung ist in wenigen Schritten eingerichtet und kann individuell eingestellt werden. Einzelne Berechtigungen, welche Apps, und somit auch welche Spiele, gestartet werden können, lassen sich schnell festlegen. Für die ganz kleinen Entdecker des Internets bietet G DATA einen separaten Browser an, bei dem die Startseite fragFINN.de voreingestellt ist. Mit der kinderfreundlichen Suchmaschine sind über 12.000 Webseiten aufrufbar, die als pädagogisch wertvoll und altersgerecht eingestuft wurden.

5 Tipps von G DATA für Eltern:

Kauf immer verifizieren lassen: Googles Play Store und Apples App Store benötigen immer eine Bestätigung einer finanziellen Transaktion – obgleich via Passwort oder eines biometrischen Scans von Finger oder Gesicht. Eltern sollten niemals leichtfertig sein und die Zugangsdaten an Kinder weitergeben. Ebenfalls sollten als Standard eingestellte Verifizierungsmethoden nicht ausgeschalten werden.

Zahlungsmethode Guthabenkauf: Falls es den Kindern erlaubt sein sollte, kosmetische oder fortschrittsbeschleunigende Gegenstände in einem Ingame-Shop kaufen zu dürfen, sollte als Zahlungsmethode ein guthabenbasiertes System ausgewählt werden. In den meisten Fällen handelt es sich dabei um ein Prepaid-Konto. Hohe und unerfreuliche Rechnungen bleiben somit aus.

Kinder sensibilisieren: Achten Sie als Elternteil darauf, mit Kindern eine App auf dem Smartphone gemeinsam durchzugehen und auf Fallstricke hinzuweisen. Zeigen Sie Ihrem Kind, welche Aktionen ausgeführt und gleichwohl nicht ausgeführt werden dürfen. Ein weiterer Vorteil: Sie haben sich mit dem Spiel beschäftigt und können mitreden. Das verstärkt die Bindung zwischen Elternteil und Kind ungemein.

Anbieter bei unautorisierten Kauf kontaktieren: Mit ein paar wenigen Klicks lassen sich rasch Käufe tätigen, die nicht beabsichtigt gewesen sein müssen – auch nicht vom Kind selbst. In diesem Fall sollten der Anbieter und die Kaufplattformen von Google oder Apple direkt und unmittelbar kontaktiert werden. Zwar gibt es keinerlei Garantie dafür, dass die Käufe zurückerstattet werden, aber ein Versuch ist es wert, da ein Kauf von Personen unter 18 Jahren schwebend unwirksam ist.

Sicherheits-Software für das Smartphone installieren: Apps, die unerwünscht sind, können mit Hilfe einer Sicherheits-Lösung, wie beispielsweise mit der G DATA Mobile Internet Security für Android, gesperrt werden. Darüber hinaus lässt sich das zeitliche Nutzungsvolumen im Intervall von 15 Minuten für jede einzelne App festlegen, sodass Kinder auch abseits der virtuellen Welten echte Abenteuer erleben können.

Weitere nützliche Sicherheitstipps für Eltern gibt es auf der Ratgeber-Seite.

Die G DATA Software AG hat ihren Sitz in Bochum, einem der europäischen Hotspots für Cyber Security. 1987 wurde hier die weltweit erste Antiviren Software entwickelt. G DATA gilt daher als Erfinder des AntiVirus. Heute sorgen über 500 Mitarbeiter für die digitale Sicherheit von Unternehmen und Heimanwendern. Einzigartig dabei: Forschung und Software-Entwicklung erfolgen ausschließlich in Deutschland. Service und Support gehören zum G DATA Campus in Bochum, genauso wie das Trojan Horse Café, das Bistro und eigene Honigbienen.

G DATA bietet als Hersteller das mit Abstand beste IT-Security-Produkt und wird als CHAMPION vor allen anderen Herstellern bewertet – das bilanziert die PUR 2018 Studie der techconsult GmbH (eine Tochter des Heise Verlags) nach einer Befragung von 2.000 Anwendern von IT-Sicherheitslösungen für Unternehmen.

IT-Security "Made in Germany" schützt Internetnutzer am besten: Stiftung Warentest überprüft regelmäßig Internet Security Software. In allen zehn Vergleichstests, die von 2005 bis 2017 durchgeführt wurden, erreichte G DATA stets die beste Virenerkennung.

Mit der Aussage "Meine Daten bleiben in Deutschland" garantiert G DATA, die von 90% des Deutschen Mittelstandes als wichtig oder sehr wichtig betrachtete Speicherung und Verarbeitung von personenbezogenen Daten ausschließlich in Deutschland zu gewährleisten. Darüber hinaus hat G DATA bereits 2011 im Rahmen des TeleTrust-Vertrauenszeichens "IT Security made in Germany" eine "No-Backdoor" Garantie abgegeben. Die Produktpalette umfasst Sicherheitslösungen für Endkunden, den Mittelstand und für Großunternehmen sowie Sicherheitsdienstleistungen wie Incident Response, Analysen, Gutachten und Penetrationstests. G DATA Security-Lösungen sind weltweit erhältlich.

Weitere Informationen zum Unternehmen und zu G DATA Security-Lösungen von G DATA, finden Sie unter www.gdata.de.

G DATA CyberDefense AG

Königsallee 178

44799 Bochum

Telefon: +49 (234) 9762-0

Telefax: +49 (234) 9762-299

http://www.gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-507

Fax: +49 (234) 9762-299

E-Mail: kathrin.beckert@gdata.de

Public Relations Managerin

Telefon: +49 (234) 9762-376

E-Mail: vera.haake@gdata.de

Public Relations Manager

Telefon: +49 (234) 9762-160

E-Mail: christian.lueg@gdata.de

Public Relations Manager

Telefon: +49 (234) 9762-610

E-Mail: dominik.neugebauer@gdata.de

Head of Corporate Communications

Telefon: +49 (234) 9762-239

E-Mail: christoph.roesseler@gdata.de

![]()